Ograniczanie dostępu do zarządzania użytkownikami w systemie Windows. Ograniczenie konta w systemie Windows

Programy ograniczające dostęp do plików i ustawień systemu operacyjnego

Pomimo tego, że Windows zawiera narzędzia ograniczające dostęp, w praktyce okazuje się, że nie są one zbyt wygodne i to w najzwyklejszych sytuacjach. Wystarczy wspomnieć o takich proste przykłady jak ustawienie hasła do katalogu lub uniemożliwienie otwarcia Panelu sterowania.

Można zauważyć, że w Windows 8, w porównaniu do swojego poprzednika Windows 7, poprawiono kontrolę rodzicielską. Teraz możesz to zobaczyć w sekcji „Bezpieczeństwo rodziny” w Panelu sterowania. Filtr posiada następujące cechy:

- Filtruj wizyty w witrynie

- Limity czasowe

- Ograniczenia dotyczące Sklepu Windows i gier

- Ograniczenia aplikacji

- Przeglądanie statystyk aktywności użytkownika

Z powyższego jasno wynika, że nawet te funkcje pomogą administratorowi komputera rozwiązać wiele prywatnych problemów. Dlatego dalej porozmawiamy małe programy które pozwalają ograniczyć dostęp do informacji i partycji systemowych oprócz standardowych narzędzi do zarządzania Windows.

Licencja: Shareware (69 USD)

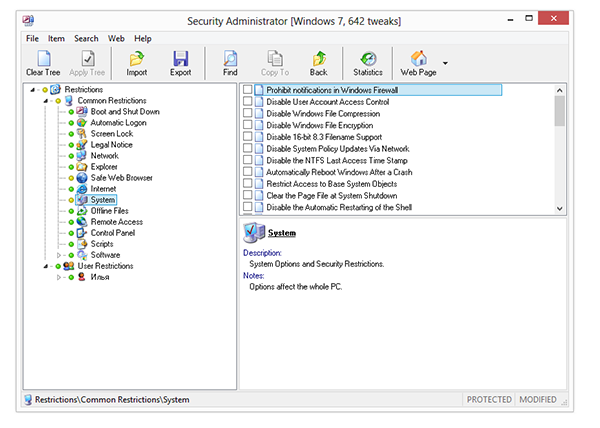

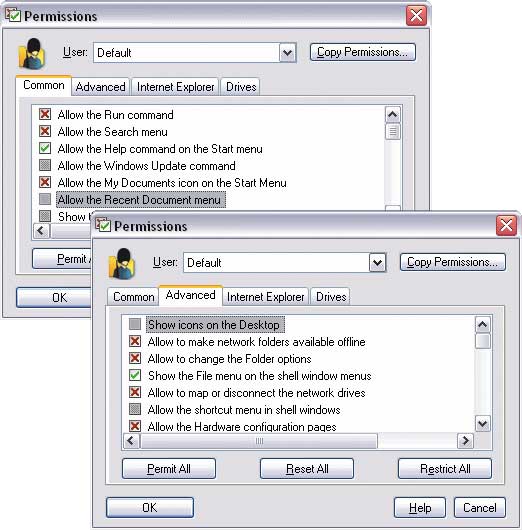

Program Security Administrator przypomina typowego manipulatora systemu, ale z naciskiem na bezpieczeństwo systemu. Każda z opcji odpowiada za pewne ograniczenie, dlatego ogólne drzewo ustawień nazywa się „Ograniczenia”. Jest podzielony na 2 sekcje: Ograniczenia wspólne i Ograniczenia użytkownika.

Pierwsza sekcja zawiera parametry i podsekcje, które dotyczą wszystkich użytkowników systemu. Obejmują one ładowanie i logowanie do systemu, sieci, Eksploratora, samego Internetu, systemu, Panelu sterowania i innych. Konwencjonalnie można je podzielić na ograniczenia dostępu online i offline, ale twórcy nie wzięli pod uwagę szczególnie złożonego podziału na zakładki. W rzeczywistości wystarczy, że każda „poprawka” ma opis: jaki wpływ na bezpieczeństwo ma ta lub inna opcja.

W drugiej sekcji, Ograniczenia użytkowników, możesz skonfigurować dostęp dla każdego użytkownika systemu Windows indywidualnie. Lista ograniczeń zawiera sekcje Panele sterowania, elementy interfejsu, przyciski, skróty klawiszowe, nośniki wymienne itp.

Zapewniony jest eksport ustawień do osobnego pliku, aby można go było zastosować np. do innych konfiguracji systemu. Program posiada wbudowanego agenta do śledzenia aktywności użytkowników. Pliki dziennika pomogą administratorowi śledzić potencjalnie niebezpieczne działania użytkownika i podejmować odpowiednie decyzje. Dostęp do Administratora Bezpieczeństwa można zabezpieczyć hasłem - w programach omówionych poniżej opcja ta jest również de facto dostępna.

Wśród wad jest mała lista programów, dla których można zastosować ograniczenia: Media Player, MS Office itp. Istnieje wiele innych popularnych i potencjalnie niebezpiecznych aplikacji. Pracę komplikuje brak aktualnej wersji na Windows 8 i lokalizacji - to właśnie ta opcja, gdy trudno się obejść bez podstawowej znajomości języka angielskiego.

Dlatego program został zaprojektowany zarówno w celu ograniczenia dostępu, jak i elastycznej konfiguracji ustawień bezpieczeństwa systemu operacyjnego.

Licencja: wersja próbna (23,95 USD)

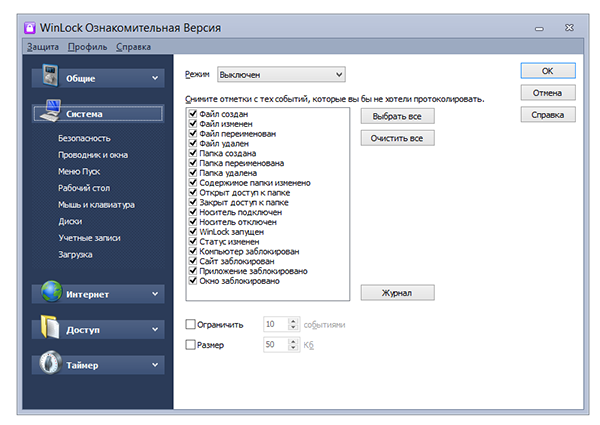

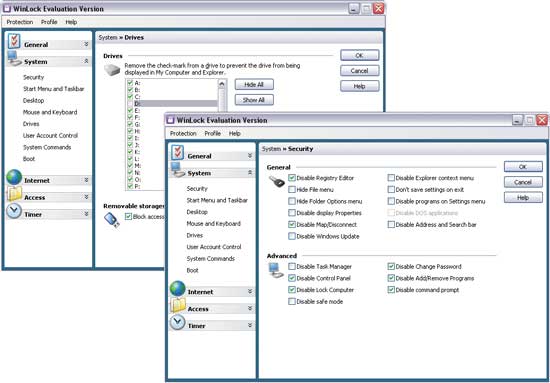

W WinLock nie ma podziału ustawień dla ogólnego i użytkownika, zamiast tego są sekcje "Ogólne", "System", "Internet". W sumie możliwości jest mniej niż oferuje Administrator Bezpieczeństwa, ale ta logika sprawia, że praca z programem jest wygodniejsza.

Ustawienia systemowe obejmują ograniczenia dotyczące elementów Pulpitu, Eksploratora, menu Start i tym podobnych. Możesz także zakazać niektórych skrótów klawiszowych i wszelkiego rodzaju menu. Jeśli interesują Cię tylko te aspekty ograniczeń, zapoznaj się z programem Deskman poniżej.

Bardzo powierzchownie przedstawiane są ograniczenia funkcji Internetu. Zastępują jeden z elementów Bezpieczeństwo rodzinne: Blokowanie witryn. Oczywiście każdy firewall w tym obszarze będzie najlepszym rozwiązaniem. Brak możliwości ustawienia nawet maski dla witryn sieci Web sprawia, że ta sekcja WinLock jest nieistotna dla doświadczonego użytkownika.

Oprócz wymienionych sekcji warto wspomnieć o „Dostępie”, gdzie dostępne jest zarządzanie aplikacjami. Każdy program można łatwo umieścić na czarnej liście według nazwy lub dodać ręcznie.

W sekcjach „Pliki” i „Foldery” możesz umieścić dane, które chcesz ukryć przed innymi użytkownikami. Być może nie ma wystarczającej ochrony hasłem dostępu (w tym celu musisz skorzystać z pomocy innych programów, patrz poniżej).

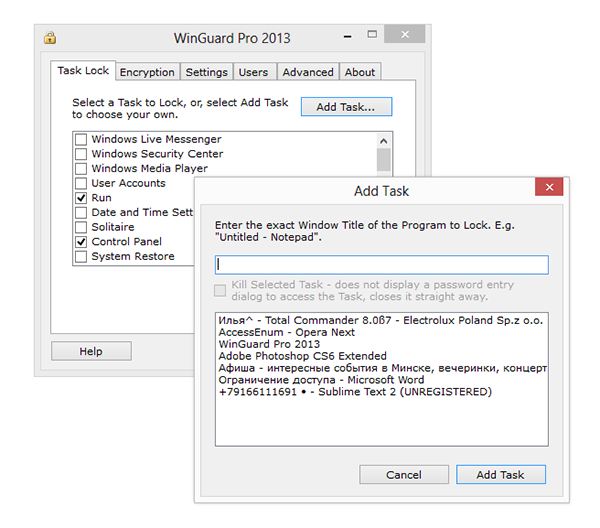

Licencja: darmowa

WinGuard może być używany do blokowania aplikacji i partycji Windows oraz do szyfrowania danych. Program jest dystrybuowany w dwóch edycjach - bezpłatnej i zaawansowanej. Różnice funkcjonalne między nimi są niewielkie - istnieje kilka opcji w zakładce „Zaawansowane” o tej samej nazwie. Pomiędzy nimi Rozłączenie z Internetem Eksplorator, eksplorator, proces instalacji, zapisywanie plików na USB.

Kontrola nad uruchamianiem aplikacji odbywa się w zakładce „Blokada zadań”. Gdyby żądany program nie na liście, możesz dodać go samodzielnie, podając nazwę w nagłówku lub wybierając z listy otwartych w ten moment aplikacje (podobne do WinLock). Porównując funkcję blokady z Administratorem bezpieczeństwa, w przypadku WinGuard możesz wyłączyć ograniczenia dla konta administratora. Nie możesz jednak skonfigurować czarnej listy aplikacji dla każdego użytkownika.

Szyfrowanie jest dostępne w sekcji Szyfrowanie. Wdrożone interfejs użytkownika niewygodne: nie możesz zrobić listy do przetworzenia, nie menu kontekstowe... Wszystko, co musisz zrobić, to określić katalog, który będzie zarówno źródłem, jak i miejscem docelowym. Wszystkie zawarte pliki zostaną zaszyfrowane w 128-bitowym standardzie AES (Advanced Encryption Standard). Deszyfrowanie odbywa się w ten sam sposób.

Funkcjonalność jest więc raczej uboga, nawet jeśli weźmiemy pod uwagę wersję płatną.

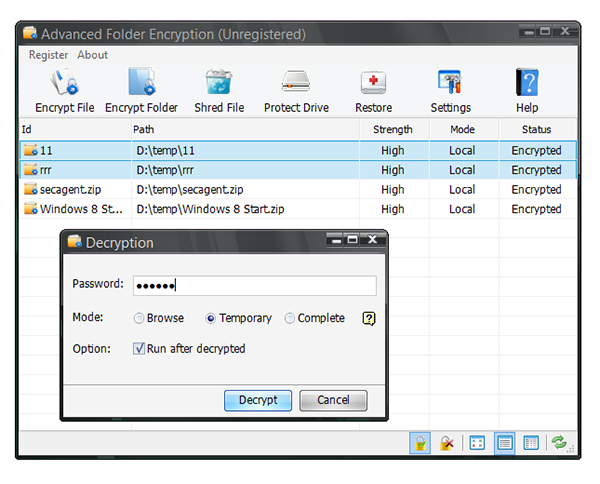

Licencja: shareware (34,95 USD)

Kolejny program do szyfrowania danych AES, a jednak różnica w stosunku do WinGuard jest dość zauważalna.

Po pierwsze, wybór plików do szyfrowania jest szybszy. Nie musisz wybierać każdego folderu osobno, wystarczy zrobić listę katalogów i plików. Dodanie zaawansowanego szyfrowania folderów wymaga ustawienia hasła do szyfrowania.

Ty, program nie ma możliwości określenia metody ochrony, zamiast tego pozwala wybrać metodę Norman, Wysoka lub Najwyższa.

Drugim wygodnym momentem jest szyfrowanie poprzez menu kontekstowe i odszyfrowywanie plików jednym kliknięciem. Musisz zrozumieć, że bez zainstalowanego zaawansowanego szyfrowania folderów dane nie mogą być przeglądane, nawet jeśli znasz hasło. Jest to w przeciwieństwie do archiwizatorów, których można użyć do spakowania plików do zaszyfrowanego i wszędzie dostępnego archiwum exe.

Przy wyborze dużej liczby plików do szyfrowania, jak zauważono, przycisk anulowania nie działa. Dlatego musisz uważać, aby nie uzyskać wyniku w postaci uszkodzonego pliku.

Licencja: wersja próbna (39 €)

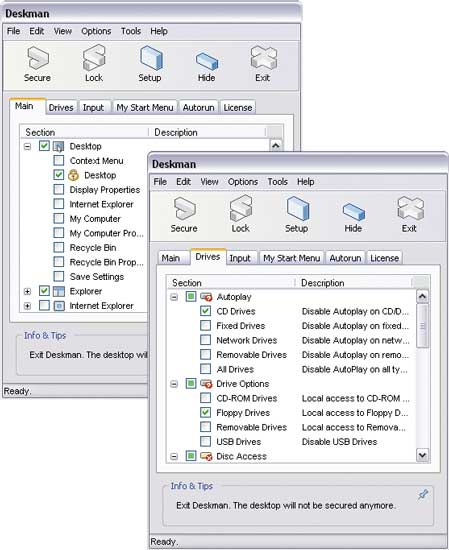

Program ograniczający dostęp do elementów interfejsu i sekcji systemu. Być może tutaj wypada porównać go z Administratorem bezpieczeństwa, z tą różnicą, że Deskman jest bardziej skoncentrowany na Pulpicie. Dostępne są również opcje systemowe, ale jest to raczej coś, co nie mieściło się w innych sekcjach: wyłączenie przycisków restartu, Panele sterowania i inne mieszane opcje.

W sekcji Wejście wyłącz skróty klawiszowe, przyciski funkcyjne i funkcje myszy. Oprócz istniejącej listy możesz samodzielnie zdefiniować skróty klawiaturowe.

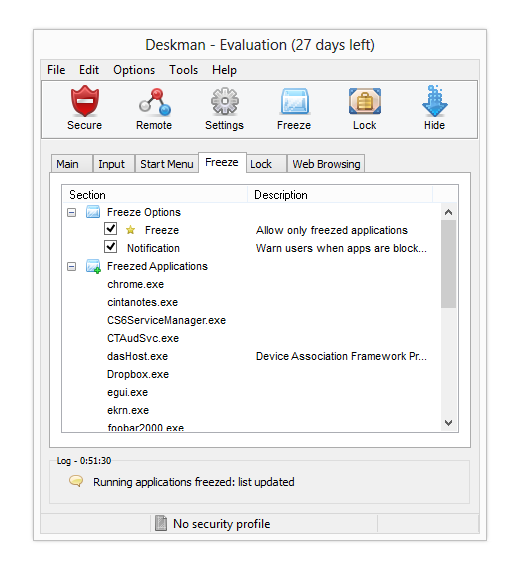

Ciekawa jest opcja Zamrożenie, która jest dostępna na pasku narzędzi. Po jego naciśnięciu tworzona jest „biała lista” aktualnie uruchomionych aplikacji. W związku z tym programy, które nie znajdują się na białej liście, nie są dostępne, dopóki funkcja zamrażania nie zostanie wyłączona.

Inną możliwością związaną z już online jest bezpieczne surfowanie po sieci. Istotą metody „zabezpieczonej” jest to, że dostępne będą tylko te strony, które zawierają w tytule określone słowa kluczowe. Tę funkcję można nazwać tylko eksperymentalną. Ponadto nacisk kładziony jest na Internet Explorer która jest z pewnością standardową przeglądarką, ale z pewnością nie jedyną.

Należy zwrócić uwagę na wygodną kontrolę programu. Aby zastosować wszystkie ustalone ograniczenia, wystarczy nacisnąć przycisk „Zabezpiecz” na panelu lub klawisz bossa, aby usunąć ograniczenia. Po drugie, obsługiwany jest zdalny dostęp do programu za pośrednictwem interfejsu internetowego. Po wstępnej konfiguracji jest dostępny pod adresem http://localhost:2288/deskman jako panel sterowania. Pozwala to monitorować aktywność użytkowników (przeglądać logi), uruchamiać programy, restartować komputer / wylogowywać - zarówno na jednym, jak i na kilku komputerach.

Hasło do dysku (Bezpieczny NTFS)

Licencja: shareware (21 USD)

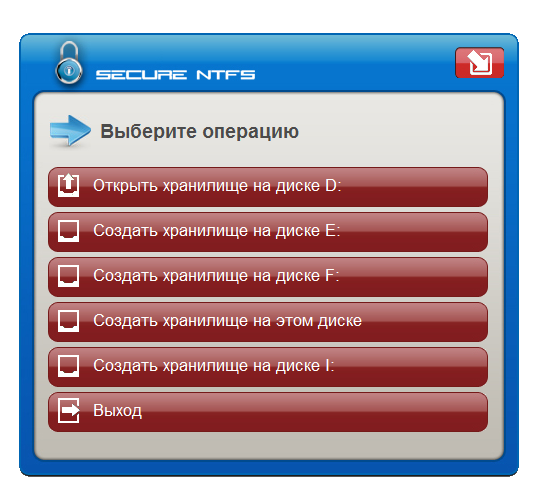

Program działa tylko z systemem plików NTFS i wykorzystuje jego możliwości do przechowywania informacji w ukrytym obszarze.

Aby utworzyć skarbiec, musisz uruchomić Hasło do dysku z uprawnieniami administratora i wybrać dysk, aby utworzyć skarbiec. Pliki można następnie skopiować do chronionego obszaru za pomocą dysku wirtualnego. Aby uzyskać dostęp do danych z innego komputera, nie są wymagane żadne uprawnienia administratora.

Nośniki wymienne mogą być również używane jako magazyny. Aby to zrobić, musisz najpierw sformatować dysk, na przykład za pomocą standardowych narzędzi systemu Windows, w systemie NTFS i zainstalować hasło do dysku w wersji przenośnej.

Program nie różni się intuicyjnym i przyjaznym dla użytkownika interfejsem, w rzeczywistości sterowanie odbywa się za pomocą minimalnego zestawu przycisków - "Otwórz" / "Usuń pamięć" i "Aktywuj dysk". W trybie demo możliwe jest tylko przetestowanie funkcjonalności programu, ponieważ liczba otworów magazynowych jest ograniczona do stu.

Licencja: shareware (19,95 USD)

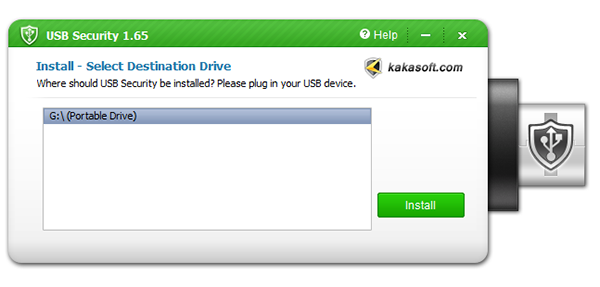

Program jest przeznaczony do instalowania danych haseł na nośnikach wymiennych.

W przeciwieństwie do Secure NTFS okno dialogowe konfiguracji jest znacznie bardziej intuicyjne dzięki kreatorowi konfiguracji. Tak więc, aby zastosować ochronę, musisz podłączyć urządzenie do komputera, wybrać je z listy i postępować zgodnie z kreatorem instalacji. Po tej procedurze użytkownik otrzymuje do swojej dyspozycji dysk chroniony hasłem. Aby go odblokować, po prostu uruchom plik exe w katalogu głównym dysku i wprowadź hasło.

Zaszyfrowany dysk po otwarciu jest dostępny jako dysk wirtualny, za pomocą którego można wykonać te same operacje, co na oryginale. Nie zapominaj, że na komputerach, na których uruchamianie programów innych firm (nie znajdujących się na „białej” liście) jest zabronione, dostęp do treści zostanie odmówiony.

Możesz również pobrać inne programy do ochrony danych ze strony dewelopera, w tym:

- Shared Folder Protector - ochrona plików w sieci;

- Folder Protector - chroni pliki na nośnikach wymiennych.

Licencja: darmowa

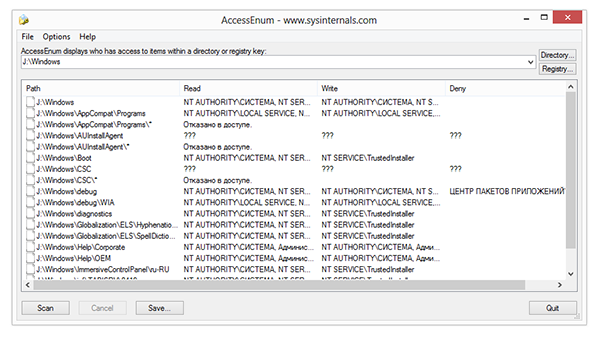

Małe narzędzie, które pozwala kontrolować dostęp użytkowników do Rejestru i plików, aby znaleźć luki w przyznanych prawach. Innymi słowy, program będzie przydatny, jeśli zostaną ustawione prawa dostępu Narzędzia Windows.

Wygoda narzędzia polega na tym, że system operacyjny po prostu nie zapewnia możliwości przeglądania praw dostępu do katalogów w postaci szczegółowej listy. Oprócz plików można również sprawdzić dostęp do oddziałów rejestru.

Aby sprawdzić prawa dostępu, musisz określić katalog lub sekcję rejestru do skanowania i rozpocząć proces skanowania. Wyniki są wyświetlane jako kolumny „Odczyt” / „Zapis” / „Odmów” odpowiadające adresom. Dostęp do właściwości każdego z elementów listy można uzyskać za pośrednictwem menu kontekstowego.

Program działa we wszystkich systemach operacyjnych z rodziny Windows NT.

Streszczenie

Narzędzia omówione w recenzji mogą być używane oprócz podstawowego zestawu narzędzi Windows, w sposób złożony i oprócz siebie. Nie można ich sklasyfikować jako „kontrolę rodzicielską”: niektóre funkcje są nieco podobne, ale w większości nie nakładają się na siebie.

Oraz - narzędzia do podkręcania ustawień bezpieczeństwa, które mogą być również używane do wyłączania elementów pulpitu, partycji systemowych itp. WinLock ma ponadto wbudowany filtr internetowy i ma możliwość blokowania plików i folderów.

Funkcje obejmują ograniczanie dostępu do interfejsu (lepsza elastyczność i), kontrola uruchamiania aplikacji, filtrowanie Internetu.

Łączy w sobie funkcje szyfratora i ogranicznika dostępu do programów i urządzeń. sensowne jest rozważenie go jako zamiennika WinGuard pod względem szyfrowania.

I ograniczają dostęp do danych na nośnikach wymiennych.

- darmowa, wygodna powłoka do sprawdzania praw dostępu użytkowników do plików i Rejestru.

Aby ograniczyć prawa użytkownika, istnieją Różne rodzaje kont, ale za ich pomocą nie można skonfigurować wszystkiego tak, jak chcesz, na przykład w Windows XP, chociaż w Windows 7 jest już więcej możliwości konfiguracji typów kont ...

Aby pomóc ograniczyć prawa użytkowników w systemie Windows, istnieje specjalna usługa „polityki grupowej”, za pomocą której możesz skonfigurować system tak, aby nikt nie mógł „zepsuć” twojego systemu operacyjnego :)

Muszę od razu powiedzieć, że takiej usługi w Windows XP HOME nie ma.

Aby uruchomić usługę „Zasady grupy”, musisz uruchomić polecenie „gpedit.msc”, oczywiście bez cudzysłowów. Możesz użyć skrótów klawiszowych i nacisnąć Win + R i napisać gpedit.msc w wyświetlonym oknie „Wykonaj”, a następnie nacisnąć Enter lub przycisk „Ok”. Klawisz „Win” znajduje się w lewym dolnym rogu klawiatury, nadal ma logo Windows, ale także po prawej stronie spacji. Jeśli nie możesz znaleźć tego klucza, kliknij Start i wybierz „Uruchom” (Windows XP). W systemie Windows 7 kliknij Start, wybierz „wszystkie programy” -> „standard” -> „uruchom”.

Więc teraz opiszę dalsze wykonanie akcji dla Windows 7, ponieważ nie ma pod ręką Windows XP, ale różnice w tej usłudze nie są tam znaczące.

Po wykonaniu polecenia powinieneś zobaczyć „Edytor lokalny Zasady grupy Po lewej stronie znajduje się "konfiguracja komputera" i "konfiguracja użytkownika", będziemy pracować tylko w konfiguracji użytkownika.

Muszę od razu powiedzieć, że wprowadzone zmiany zostaną zastosowane do wszystkich użytkowników systemu, nawet dla Administratora, to znaczy, jeśli ograniczysz dostęp do czegoś za pośrednictwem tej usługi, to automatycznie pozbawisz Administratora tych uprawnień :) jest jasne, że to nie jest dobre, do tego użyjemy sztuczki.

Aby ograniczyć dostęp do wszystkich poza Administratorem, musisz działać według następującego algorytmu:

- Zmień dowolne wartości w zasadach grupy;

- Wyloguj się z systemu;

- Zaloguj się pod wszystkimi innymi użytkownikami;

- Zaloguj się jako Administrator;

- Skopiuj gdzieś plik C:\Windows\System32\GroupPolicy\User\Register.pol;

- Zmień wszystkie te wartości, które były ograniczone (zmień wartości na „wyłącz” zamiast oryginalnego „nie ustawiono”);

- Skopiuj plik Registry.pol z powrotem do C: \ Windows \ System32 \ GroupPolicy \ User \;

- Zaloguj się jako inni użytkownicy i upewnij się, że wszystko jest dla nich „wycięte”, ale Administrator nie :)

Wszystko co podstawowe, że tak powiem, znajduje się w szablonach administracyjnych, więc wszystkie wartości tam zmienimy. Aby coś ograniczyć, np. dostęp do menedżera zadań, przejdź do „Konfiguracja użytkownika” -> „Szablony administracyjne” -> „System” -> „Opcje po naciśnięciu CTRL + ALT + DEL” i wybierz „Dodaj menedżera zadań ", czyli klikamy dwukrotnie lub naciskamy kliknij prawym przyciskiem myszy i wybierz "zmień" z menu, otworzy się okno, w którym będziesz musiał wybrać "Włącz", a następnie "zastosuj". Jeśli wszystko zostanie zrobione poprawnie, nie będziesz już mógł uruchomić menedżera zadań :)

W zasadzie nie ma sensu malować tutaj wszelkich „ograniczeń”, bo w samej usłudze wszystko jest dobrze zaplanowane.

Podam przykład jakie ograniczenia stawiam w szkole dla zwykłych uczniów dla Windows XP Professional (wszystko jest w "Konfiguracja użytkownika" -> "Szablony administracyjne").

System

- zakazać korzystania z wiersza poleceń;

- wyłączyć narzędzia do edycji rejestru;

- wyłącz automatyczne uruchamianie.

- Funkcje CTRL + ALT + DEL:

- usuń menedżera zadań;

- zakazać blokowania komputera;

- zabronić zmiany hasła.

- Zasady grupy:

- Zapobiegaj interaktywnym użytkownikom tworzeniem danych wynikowego zestawu zasad (RSoP).

- Kontrola komunikacji internetowej -> Parametry komunikacji internetowej:

- wyłączyć publikowanie w sieci na liście zadań dla plików i folderów;

- wyłączyć uczestnictwo w Programie poprawy obsługi klienta Windows Messenger;

- wyłączyć usługę kojarzenia plików internetowych;

- wyłączyć automatyczne pobieranie kodeków dla Windows Movie Maker;

- wyłączyć łącza internetowe w programie Windows Movie Maker;

- wyłączyć zapisywanie wideo na stronach internetowych dostawców hostingu wideo ...;

Sieć

- pliki offline:

- wyłącz dostosowywanie plików offline.

- połączenia sieciowe:

- zakaz dodatkowa personalizacja TCP/IP;

- odmówić dostępu do polecenia „Opcje zaawansowane” w menu „Zaawansowane”;

- zabronić dodawania i usuwania komponentów do połączeń LAN lub ...;

- odmówić dostępu do właściwości połączeń przez lokalna sieć;

- zakazać włączania i wyłączania elementów połączeń lokalnych;

- odmówić dostępu do kreatora nowego połączenia;

- odmówić dostępu do polecenia „Opcje dostępu zdalnego” w menu „Zaawansowane”.

Panel sterowania

Odmów dostępu do panelu sterowania.

Pulpit

- usuń polecenie „właściwości” ... (wszystkie 3 sztuki);

- uniemożliwić użytkownikom zmianę ścieżki folderu „Moje dokumenty”;

- zabronić przeciągania i zamykania wszystkich pasków narzędzi na pasku zadań;

- zakazać zmiany układu pasków narzędzi pulpitu;

- odinstaluj Kreatora oczyszczania pulpitu;

- usuń ikonę " środowisko sieciowe"z pulpitu;

Nazwa paska zadań

- usuń linki i odrzuć za pomocą systemu Windows Aktualizacja;

- usuń „Połączenia sieciowe” z menu „Start”;

- usuń ikonę „Moje miejsca sieciowe” z menu „Start”;

- zabronić zmiany ustawień zadań i menu Start;

- odmówić dostępu do menu kontekstowego paska zadań;

- wyczyść listę ostatnio otwieranych dokumentów przy wyjściu;

- wyłączyć menu skrótów;

- naprawić pozycję paska zadań;

- usuń listę często używanych programów z menu Start.

Konduktor

- usunąć polecenie „właściwości folderu” z menu „usługa”;

- ukryj polecenie „kontrola” z menu kontekstowego eksploratora;

- usunąć zakładkę „Sprzęt”;

- wyłącz buforowanie obrazów miniatur.

Ale jednocześnie nadal ograniczałem prawa do zapisu na dysku twardym C.

© Filimoshin V. Yu., 2010

Jak pokazuje praktyka, im mniej użytkowników ma dostęp do danego komputera, tym dłużej system na nim działa i tym bardziej prawdopodobne jest, że foldery i pliki będą bezpieczne i zdrowe. Najlepiej, jeśli komputer ma tylko jednego użytkownika. Niestety, w rzeczywistości nie zawsze tak jest: w pracy trzeba pozwolić innym pracownikom na dostęp do komputera, w domu dość często z tego samego komputera korzystają wszyscy członkowie rodziny, a także w miejscach publicznych (w szczególności w placówkach oświatowych i komputerowych). klubów) ogólna liczba użytkowników komputera może być bardzo duża.

O potrzebie ograniczenia dostępu

Jest całkiem zrozumiałe, że zwykle ani koledzy, ani domownicy nie chcą zaszkodzić twojemu komputerowi, ale jeśli należą do kategorii początkujących użytkowników, problemów nie da się uniknąć. A młodsze pokolenie w instytucjach edukacyjnych zwykle nie stawia sobie za cel wyłączania komputera i niszczenia przechowywanych na nim informacji - po prostu aktywnie eksperymentuje, nie myśląc o konsekwencjach pewnych działań.

W rezultacie komputery nieuchronnie napotykają pewne problemy w działaniu poszczególnych aplikacji lub systemu operacyjnego. Nic w tym dziwnego, bo wystarczy przypadkowo (tylko przez nieostrożność lub w trakcie eksperymentu) skasować np. sterownik monitora – a obraz na ekranie stanie się mniej atrakcyjny, wyjąć drukarkę – i nie da się tego wydrukować dokumenty, zmienić ustawienia sieciowe - a komputer przestanie działać w sieciach lokalnych itp. I nie jest to najgorsza opcja - przypadkowe usunięcie wielu folderów i plików systemowych może doprowadzić do całkowitej nieoperacyjności systemu operacyjnego, więc będziesz musiał go ponownie zainstalować. A zniszczenie ważnych dokumentów roboczych może mieć jeszcze bardziej smutne konsekwencje - możliwe, że nie będzie można ich w całości przywrócić i część pracy (lub nawet całość) trzeba będzie wykonać od nowa. Ponadto nie należy lekceważyć faktu, że jeśli Twoje osobiste lub firmowe materiały mają jakąkolwiek wartość handlową, mogą chcieć zostać wykorzystane przez hakerów.

Tak więc kwestia ograniczenia dostępu do komputera, jego poszczególnych urządzeń, a także przechowywanych na nim danych, w takim czy innym stopniu, dotyczy wszystkich użytkowników komputerów bez wyjątku. Tyle tylko, że dla niektórych (administratorów, nauczycieli na zajęciach komputerowych z dziećmi użytkowników domowych) na pierwszy plan wysuwają się zadania blokowania dostępu do ustawień systemu operacyjnego oraz ochrony plików i folderów systemu operacyjnego. zainstalowane aplikacje, a dla innych (może to być administratorów, specjalistów z działów bezpieczeństwa komputerowego i nauczycieli, którzy w naszym kraju obok działalności dydaktycznej często są również zmuszeni do zapewnienia sprawnego działania komputerów pod ich kontrolą) ważniejsze jest blokowanie dostępu do różne urządzenia(USB, CD/DVD, FireWire itp.). Istnieją trzy powody, dla których istnieje potrzeba blokowania dostępu do urządzeń: po pierwsze, to właśnie na takich urządzeniach osoby z wewnątrz firmy często usuwają poufne informacje z firm; po drugie, wirusy i trojany często dostają się do komputera za pośrednictwem tych urządzeń; po trzecie, z nośniki wymienne instalowane są różne programy, co jest pożądane, aby zapobiec - w przeciwnym razie komputer, na przykład w instytucji edukacyjnej, będzie miał tyle zabawek zainstalowanych w ciągu tygodnia, że po prostu nie będzie miejsca na inne aplikacje.

Wielu pracowników biurowych jest zainteresowanych całkowitym zablokowaniem dostępu do włączonego komputera w przypadku braku uprawnionego użytkownika. Potrzeba takiej ochrony w biurze jest bardzo pilna, bo nawet mając własny komputer, użytkownik nie może być cały czas blisko niego i często zdarzają się sytuacje, gdy komputer jest włączany bez nadzoru, z którego mogą korzystać inne osoby. pracowników zainteresowanych Twoimi materiałami.

Inna grupa użytkowników (obejmuje wszystkich pracowników biurowych i użytkowników domowych) zajmuje się ochroną danych osobowych, aby zapobiec ich uszkodzeniu, usunięciu lub wyciekowi. Problem ochrony osobistych folderów i plików nieuchronnie pojawia się, gdy przy komputerze pracuje kilka osób. Może to być w domu, kiedy trzeba chronić innych członków rodziny (np. dziecko) przed informacjami dla nich nieprzeznaczonymi, a także w pracy, gdzie nawet jeśli każdy użytkownik ma własny komputer, mogą zaistnieć sytuacje, w których inny pracownik trzeba wykonać pewne operacje. W obu przypadkach nie ma potrzeby pokazywania osobom postronnym swoich materiałów roboczych, a wcale, ponieważ są one objęte klauzulą „ściśle tajne”. Wszystko jest o wiele prostsze: nikt nie lubi ingerencji z zewnątrz w ich sprawy. Dodatkowo blokując dostęp do swoich folderów i plików nie musisz się obawiać, że coś stanie się z nimi z winy innego (niedostatecznie przeszkolonego) użytkownika lub zostaną one bezprawnie wykorzystane, co niestety jest całkiem możliwe, jeśli materiały mają wartość handlową.

Ogólnie rzecz biorąc, kwestia rozsądnego ograniczenia dostępu jest bardzo złożona i wieloaspektowa, i nie da się jej rozwiązać bez odpowiednich aplikacji. Ten artykuł jest poświęcony takim aplikacjom.

Programy ograniczające dostęp

Zakres aplikacji ograniczania dostępu oferowanych na rynku jest dość szeroki i obejmuje różnorodne produkty oprogramowania... Niektóre z nich blokują dostęp do ustawień systemu operacyjnego, inne pozwalają kontrolować dostęp do różnych urządzeń, inne całkowicie blokują komputer pod nieobecność użytkownika, a czwarte zapewniają ukrywanie danych osobowych. Często te możliwości są łączone w jedną lub inną kombinację, co jest całkiem zrozumiałe, ponieważ wielu użytkowników musi ograniczyć dostęp w kilku kierunkach, aby rozwiązać stojące przed nimi zadania.

Blokowanie dostępu do ustawień systemu operacyjnego i danych systemowych

Wbudowane narzędzia systemu Windows umożliwiają nałożenie pewnych ograniczeń na dostęp użytkownika do ustawień systemu operacyjnego i danych systemowych poprzez zarządzanie lokalną polityką bezpieczeństwa (Panel sterowania => Narzędzia administracyjne => Lokalna polityka bezpieczeństwa). W szczególności możesz zabronić zmiany hasła konto i instalację sterowników drukarek, ograniczanie listy aplikacji, których można używać itp., jednak lista zastrzeżonych parametrów nie jest długa.

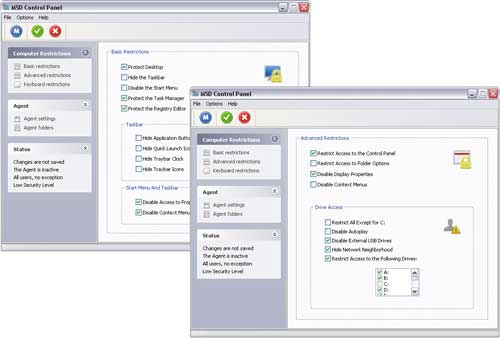

Jednocześnie w praktyce, w celu zapewnienia stabilnej pracy systemu, często wymagane jest większe ograniczenie możliwości użytkownika, co można zrobić tylko przy pomocy wysokospecjalistycznych narzędzi służących do kontroli dostępu do komputera. Jako przykłady przyjrzymy się Administratorowi zabezpieczeń, WinLock, Deskman i My Simple Desktop. Najciekawszym z nich jest narzędzie Security Administrator, które pozwala ograniczyć dostęp do wszystkich ważne ustawienia systemów i koncentruje się na administratorach systemu. Najmniejsza funkcjonalność programu My Simple Desktop, ale jest bezpłatna do użytku osobistego i ma wystarczające możliwości dla niektórych użytkowników domowych, a opanowanie jej zajmuje kilka sekund.

Administrator bezpieczeństwa 12.0

Deweloper: Getfreefile

Rozmiar dystrybucji: 1,85 MB

Praca pod kontrolą: Windows 9x / Me / NT 4/2000 / XP / 2003 / Vista

Metoda dystrybucji http://www.softheap.com/download/secagent.zip)

Cena: 69 USD

Administrator Bezpieczeństwa to profesjonalne rozwiązanie do zarządzania dostępem do komputera, które pozwala ograniczyć dostęp do komputera i wszystkich jego ważnych ustawień (rys. 1) zarówno jako całości, jak i dla poszczególnych użytkowników. Możliwe jest również całkowite zablokowanie włączonego komputera pod nieobecność użytkownika. Oprócz ustawiania ograniczeń narzędzie może służyć do kontrolowania pracy użytkowników na komputerze, ponieważ prowadzi statystyki dotyczące korzystania z sieci lokalnej, Internetu itp.

Ryż. 1. Ograniczanie dostępu do ustawień systemowych i ukrywanie dysków

w Administratorze bezpieczeństwa

To rozwiązanie przydatne przy ustawianiu szerokiego zakresu ograniczeń dostępu. Z jego pomocą łatwo można ograniczyć dostęp do ustawień pulpitu (zabronić zmiany właściwości wyświetlania, ukryć niektóre ikony itp.) oraz wyłączyć niektóre elementy menu Start, ukryć pasek zadań (wszystkie lub tylko pojedyncze elementy). A także zabronić instalacji / odinstalowania aplikacji i ograniczyć możliwości użytkowników podczas pracy w Internecie: zabronić zmiany ustawień Internet Explorera, pobierania plików, uzyskiwania dostępu do Internetu z aplikacji itp. Istnieje również wiele możliwości ochrony krytycznych ustawień systemu przed zmianami - na przykład można zabronić edycji rejestru systemowego, aktywowania trybu DOS, instalowania nowych sterowników, dodawania/usuwania drukarek, kopiowania/przenoszenia plików w folderach systemowych oraz usuwania plików i folderów z folder Mój komputer ... A także ukryj Panel sterowania, Drukarki, Połączenia sieciowe i Uruchom polecenie z menu Start. W razie potrzeby panel sterowania można ukryć nie całkowicie, ale częściowo, ukrywając najważniejsze elementy z punktu widzenia nieautoryzowanych zmian, takie jak „System”, „Właściwości wyświetlania”, „Sieć”, „Hasła” i „Drukarki ”. Równie łatwo można ukryć dyski lokalne, sieciowe i USB, zabronić nagrywania i automatycznego odtwarzania płyt CD, zablokować korzystanie z gorących Klawisze Windows i uruchom określone aplikacje, a także ukryj określone foldery - foldery te staną się niewidoczne w folderze Mój komputer, Eksploratorze i okna dialogowe Otwórz / Zapisz aplikacje Windows.

WinLock 5.0

Deweloper: Kryształowe systemy biurowe

Rozmiar dystrybucji: 2,65 MB

Praca pod kontrolą: Windows 95/98/Me/NT 4.0/2000/XP/Vista

Metoda dystrybucji: shareware (30 dni demo - http://www.crystaloffice.com/winlock.exe)

Cena WinLock - 21,95 $ WinLock Professional - 31,95 USD

WinLock to wygodne rozwiązanie do ograniczania dostępu do ważnych zasobów systemowych (rys. 2) i danych użytkownika, w tym zdalnie. Program prezentowany jest w dwóch wersjach: podstawowej WinLock i rozszerzonej WinLock Professional (możliwości wersji podstawowej nie pozwalają na ograniczanie dostępu do zasobów sieciowych i stosowanie szyfrowania).

Ryż. 2. Ograniczanie dostępu do ustawień systemowych i ukrywanie dysków

w WinLock

Korzystając z tego rozwiązania można odmówić dostępu do rejestru systemowego, ukryć w menu Start polecenia dostępu do panelu sterowania, drukarek i połączenia sieciowe i całkowicie zablokować dostęp do odpowiednich folderów systemowych i niektórych innych folderów („Mój komputer”, „Moje dokumenty”, Kosz itp.). A także ustawić zakaz blokowania komputera i uniemożliwić zmianę ustawień paska zadań, ustawień wyświetlania, ustawienia sieci, dodaj / usuń programy z menu Start i zmień nazwy ikon na pulpicie. Równie łatwe jest ustawienie zakazów aktywacji trybu DOS i uruchamiania systemu Windows w tryb bezpieczeństwa i blokować skróty klawiszowe Windows (Alt + Ctrl + Del, Alt + Tab, Ctrl + Esc itp.). Jeśli chcesz, możesz nawet ograniczyć kontrolę okien (na przykład zabronić zmiany rozmiaru i przenoszenia ich). Istnieje program i zestaw narzędzi do blokowania dostępu do nośników wymiennych (napędów CD / DVD, urządzeń USB itp.) oraz ukrywania wyświetlania niektórych dysków w folderze „Mój komputer” i Eksploratorze. Możesz zablokować uruchamianie określonych aplikacji (menedżerów pobierania, gier itp.) oraz odmówić dostępu do niektórych plików i folderów (tych pierwszych nie można otworzyć do przeglądania lub edycji, a tych drugich nie można otwierać, zmieniać ich nazwy ani usuwać). A także, aby uniemożliwić dostęp do wątpliwych zasobów internetowych (w oparciu o białą listę dozwolonych witryn i czarną listę zabronionych) słowa kluczowe) i ustawić limity czasu, w jakim komputer może być używany przez określonych użytkowników.

Deskman 8.1

Deweloper: Oprogramowanie Anfibia

Rozmiar dystrybucji: 1,03 MB

Praca pod kontrolą: Windows 2000/2003 / XP / Vista

Metoda dystrybucji: shareware (30 dni demo - http://www.anfibia-soft.com/download/deskmansetup.exe)

Cena: licencja imienna - 25 euro; licencja na prowadzenie działalności - 35 euro

Deskman to proste narzędzie do regulowania dostępu do komputera i jego ustawień (rys. 3), które pozwala całkowicie zablokować komputer (w tym klawiaturę, mysz i pulpit) lub ograniczyć dostęp do niektórych jego funkcji (możliwe są indywidualne ograniczenia dla różnych użytkowników).

Ryż. 3. Ustawianie ograniczeń w Deskmanie

Korzystając z tego rozwiązania możesz ograniczyć dostęp do ustawień pulpitu (np. zabronić zmiany właściwości wyświetlania, usuwania ikon, wywoływania menu kontekstowego itp.), Eksplorator Windows, paska zadań, ustawień programu Internet Explorer i zapobiegaj zmianom różnych elementów w menu Start. A także ogranicz dostęp do panelu sterowania i innych krytycznych ustawień systemu - na przykład zabroń usuwania dysków sieciowych, blokuj ponowne uruchamianie i wyłączanie komputera itp. W razie potrzeby można łatwo zablokować wszystkie lub tylko niektóre skróty Windows (Alt + Ctrl + Del, Alt + Tab, Ctrl + Esc itp.) i skonfigurować narzędzie automatyczne usuwanie nowe wpisy z autorun, aby zapobiec wirusom, adware i modułom spyware. Istnieje możliwość ustawienia zakazu używania przez innych użytkowników określonych dyski twarde oraz nośniki wymienne (napędy CD/DVD, urządzenia USB, dyskietki itp.), blokujące autoodtwarzanie płyt CD i ich wypalanie. Możesz ustawić ograniczenia za pomocą wstępnie ustawionych profili (jest to wygodniejsze dla początkujących i znacznie szybsze) lub ręcznie.

Mój prosty pulpit 2.0

Deweloper: Oprogramowanie Anfibia

Rozmiar dystrybucji: 1,76 MB

Praca pod kontrolą: Windows XP/Vista

Sposóbrozpościerający się: My Simple Desktop Office Edition i My Simple Desktop School Edition – shareware (30-dniowe demo – http://www.mysimpledesktop.com/downloads.sm.htm); My Simple Desktop Home Edition - freeware (http://www.mysimpledesktop.com/download/msdsetup_home.exe)

Cena: My Simple Desktop Office Edition - 32 euro; My Simple Desktop School Edition - 20 euro; My Simple Desktop Home Edition — bezpłatna (tylko do użytku osobistego)

Mój prosty pulpit jest bardzo prosty program ograniczyć dostęp do komputera i jego ustawień (rys. 4). Jest prezentowany w trzech edycjach: płatnej My Simple Desktop Office Edition i My Simple Desktop School Edition oraz bezpłatnej My Simple Desktop Home Edition (opcje edycji są całkowicie identyczne).

Ryż. 4. Ustawianie ograniczeń dostępu w My Simple Desktop

Za pomocą tego narzędzia można chronić pulpit, pasek zadań i menu Start przed zmianami, uniemożliwić wprowadzanie zmian w ustawieniach wyświetlania i menu kontekstowym Eksploratora. A także odmówić dostępu do panelu sterowania, właściwości folderów i rejestru systemowego oraz zablokować korzystanie ze skrótów Windows i prawego przycisku myszy. Jeśli chodzi o ograniczanie dostępu do urządzeń, istnieje zakaz używania dysków stacjonarnych i zewnętrznych urządzeń USB, a także ukrywania dysków sieciowych i blokowania autoodtwarzania płyt CD. W razie potrzeby możesz ustawić limit czasu korzystania z komputera - taki sam dla wszystkich użytkowników, z wyjątkiem administratora. Ograniczenia są konfigurowane poprzez przypisanie jednego z gotowych profili lub ręcznie.

Ograniczanie dostępu do urządzeń

Wbudowane mechanizmy dystrybucji praw dostępu i ustawiania polityk bezpieczeństwa w systemach operacyjnych z rodziny Windows (za wyjątkiem Windows Vista) nie pozwalają na kontrolowanie dostępu innych użytkowników do potencjalnie niebezpiecznych urządzeń (urządzenia USB, napędy CD/DVD, Porty FireWire i podczerwieni itp.). Oczywiście możesz wyłączyć takie urządzenia w BIOS-ie, ale nie jest to opcja, ponieważ aby pracować z wyłączonym urządzeniem (jeśli jest to wymagane), będziesz musiał za każdym razem zwracać się do BIOS-u i ponownie go włączać, co jest dość długie i bardzo niewygodne.

Dużo bardziej sensowne jest kontrolowanie dostępu do urządzeń za pomocą dodatkowych aplikacji, które mogą być bardzo różne. Często możliwość ukrywania lub blokowania urządzeń jest zapewniona w narzędziach zaprojektowanych do kontrolowania dostępu do ustawień systemu operacyjnego, w tym tych, które rozważaliśmy. To prawda, że możliwości ograniczenia dostępu do znajdujących się w nich urządzeń są niewielkie: można kontrolować dostęp do daleko od wszystkich niebezpiecznych urządzeń i nie mówimy tu o kontroli mediów. Utilities – blokady dostępu do urządzeń oraz specjalistyczne rozwiązania chroniące system przed wyciekami informacji firmowych – mają w tym zakresie znacznie większą funkcjonalność. Jako przykład rozważymy programy DeviceLock, USB Lock Standard i ID Devices Lock. Najbardziej funkcjonalnym z nich jest program DeviceLock, za pomocą którego można kontrolować (a nie tylko blokować) dostęp poszczególnych użytkowników i grup użytkowników do niemal dowolnych potencjalnie niebezpiecznych urządzeń (a nawet nośników), ale jest on przede wszystkim skierowany do administratorów systemów . Możliwości pozostałych dwóch narzędzi są znacznie skromniejsze, ale dla większości użytkowników są wystarczające.

Blokada urządzenia 6.3

Deweloper: CJSC "Smart Line Inc."

Rozmiar dystrybucji: 39,7 MB

Praca pod kontrolą: Windows NT/2000/XP/Vista

Metoda dystrybucji: shareware (30 dni demo - http://www.devicelock.com/ru/dl/download.html)

Cena: 1300 rubli.

DeviceLock to specjalistyczne rozwiązanie do organizowania korporacyjnego systemu ochrony przed wyciekiem informacji, który pozwala kontrolować dostęp do całej gamy potencjalnie niebezpiecznych urządzeń: portów USB, stacji dyskietek, napędów CD/DVD, a także portów FireWire, podczerwieni, równoległych i szeregowych , adaptery Wi-Fi i Bluetooth, napędy taśmowe, urządzenia PDA i smartfony, drukarki sieciowe i lokalne, wewnętrzne i zewnętrzne dyski wymienne oraz dyski twarde. Program posiada scentralizowany system zdalne sterowanie, zapewniający dostęp do wszystkich funkcji ze stanowiska administratora systemu. Takie zarządzanie jest realizowane za pomocą dodatkowej konsoli DeviceLock Enterprise Manager lub poprzez polityki grupy Actvie Directory, które pozwalają na automatyczną instalację DeviceLock na nowych komputerach podłączonych do sieć korporacyjna i przeprowadź konfigurację nowych komputerów w trybie automatycznym.

Możliwe jest całkowite zablokowanie określonego typu urządzenia lub częściowe, czyli zgodnie z białą listą mediów (rys. 5), w której dostęp do niektórych mediów będzie dozwolony pomimo zablokowania odpowiedniego typu urządzenia . Możesz także ustawić tryb tylko do odczytu i chronić dyski przed przypadkowym lub celowym formatowaniem. Zapewnione jest przypisanie różnych praw dostępu do urządzeń i portów I/O dla poszczególnych użytkowników i grup użytkowników, z możliwością ustawienia kontroli w zależności od pory i dnia tygodnia. W razie potrzeby możesz rejestrować wszystkie działania użytkownika na urządzeniach i plikach (kopiowanie, odczytywanie, usuwanie itp.), wykonując kopiowanie w tle.

![]()

Ryż. 5. Konfiguracja ograniczeń dostępu do urządzeń zgodnie z

z białą listą mediów w DeviceLock

Standardowa blokada USB 3.4.1

Deweloper: Advanced Systems International SAC

Rozmiar dystrybucji: 2,02 MB

Praca pod kontrolą: Windows XP/Vista

Metoda dystrybucji: shareware (10 dni demo - http://www.advansysperu.com/down_st.php)

Cena: 44 USD

USB Lock Standard to wygodne narzędzie do blokowania dostępu (rys. 6) do wszystkich rodzajów nośników wymiennych: portów USB (dysków USB, iPodów, odtwarzaczy MP3 itp.), urządzeń Zip, stacji dyskietek, napędów CD/DVD, adapterów Bluetooth oraz czytniki kart inteligentnych (CF, SD, MMC, XD itp.). Pozwala całkowicie zablokować dostęp do określonych urządzeń lub zrobić to częściowo, otwierając dostęp do autoryzowanych urządzeń. Aby odblokować, musisz znać hasło lub klucz USB. Operacje na odblokowanych urządzeniach są rejestrowane w logach.

Ryż. 6. Blokowanie dostępu

do napędów CD/DVD w standardzie blokady USB

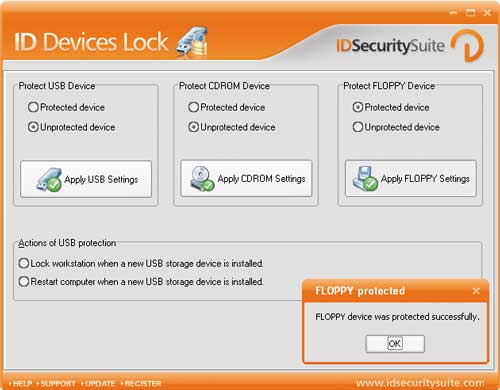

Blokada urządzeń identyfikacyjnych 1.2

Deweloper: Pakiet bezpieczeństwa tożsamości

Rozmiar dystrybucji: 1,47 MB

Praca pod kontrolą: Windows 98/NT/2000/XP/Vista

Metoda dystrybucji http://www.idsecuritysuite.com/files/iddeviceslocksetup.exe)

Cena: 37 USD

ID Devices Lock to proste narzędzie do ograniczania dostępu (rys. 7) do urządzeń USB, napędów CD i napędów dyskietek poprzez zakaz kopiowania na nie danych, co pomaga zapobiegać wyciekowi informacji na nośnikach mobilnych. Do odblokowania wymagana jest znajomość hasła.

Ryż. 7. Ograniczanie dostępu do napędu w ID Devices Lock

Całkowite zablokowanie komputera pod nieobecność użytkownika

Najłatwiejszym sposobem zablokowania dostępu do komputera, który jest włączony, jest ustawienie hasła do wygaszacza ekranu, ale nie jest to najlepsza opcja, ponieważ hasło z wygaszacza ekranu można bez problemu usunąć po ponownym uruchomieniu. O wiele bardziej niezawodne jest całkowite zablokowanie komputera za pomocą specjalnego narzędzia programowe co uniemożliwi dostęp do jakichkolwiek elementów komputera, w tym klawiatury, myszy i pulpitu. Po tym nie będzie można przeglądać żadnych informacji na jego temat, uruchamiać aplikacji, uzyskiwać dostępu do plików i folderów (w tym aktualnie otwartych), a nawet ponownie uruchamiać komputer, naciskając kombinację klawiszy Ctrl + Alt + Del. Możesz odblokować komputer tylko wtedy, gdy znasz hasło użytkownika, a proste ponowne uruchomienie (nawet w trybie awaryjnym) lub awaria zasilania nie usunie ochrony.

Takie blokowanie komputera jest zazwyczaj zapewniane za pomocą wysoce wyspecjalizowanych narzędzi: Desktop Lock, Lock My PC i tym podobnych, ale takie możliwości mogą być również zapewnione w programach służących do ustawiania różnego rodzaju ograniczeń dostępu, w szczególności w Administratorze bezpieczeństwa i Recepcjonista.

Blokada pulpitu 7.2.1

Deweloper: Oprogramowanie TopLang

Rozmiar dystrybucji: 792 KB

Praca pod kontrolą: Windows NT/2000/XP/2003/Vista

Metoda dystrybucji: shareware (15 dni demo - http://www.toplang.com/dlsetup.exe)

Cena: 24,95 USD

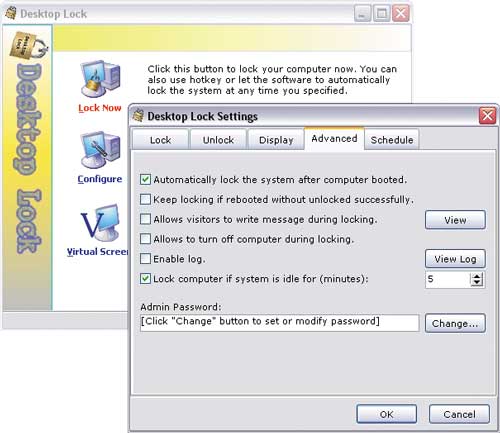

Desktop Lock to narzędzie do blokowania komputera (rys. 8) na czas nieobecności użytkownika. Blokowanie jest ustawiane z samego narzędzia poprzez automatyczne naciśnięcie określonej kombinacji klawiszy w czasie określonym przez użytkownika lub, w przypadku braku aktywności użytkownika, po określonym czasie. Przestawieniu komputera w tryb blokady może towarzyszyć uruchomienie wygaszacza ekranu, odtworzenie pliku audio lub wideo, co jest uzasadnione np. na wystawach podczas demonstracji firmowych prezentacji. Po zablokowaniu mysz jest wyłączona i nie można używać głównych skrótów klawiaturowych. Aby wyjść z trybu zablokowanego, musisz nacisnąć tajną kombinację klawiatury lub przycisk myszy i wprowadzić hasło. Jeśli chcesz, możesz skonfigurować narzędzie do nagrywania krótkich wiadomości od innych użytkowników, którzy przyszli do komputera pod nieobecność jego właściciela i chcieli coś do niego napisać.

Ryż. 8. Konfiguracja ustawień blokowania komputera w Desktop Lock

Zablokuj mój komputer 4.7

Deweloper: Laboratoria FSPro

Rozmiar dystrybucji: 1,4 MB

Praca pod kontrolą: Windows 2000 / XP / 2003 / Vista

Metoda dystrybucji: shareware (30 dni demo - http://www.fsprolabs.com/download/distr/lmpc.zip)

Cena: Licencja osobista - 19,95 USD; licencja na prowadzenie działalności - 29,95 $

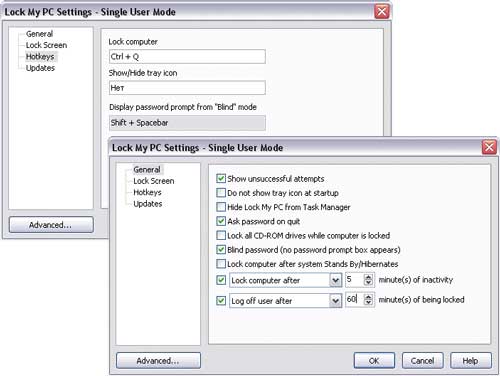

Lock My PC to narzędzie do blokowania komputera (rys. 9) podczas nieobecności użytkownika. Zablokowanie komputera jest łatwe — wystarczy dwukrotnie kliknąć odpowiednią ikonę w zasobniku systemowym lub nacisnąć specjalną kombinację klawiszy. Automatyczne blokowanie jest możliwe po określonym czasie bezczynności użytkownika. Po zablokowaniu mysz i napędy CD / DVD są wyłączone (uniemożliwi to wyjęcie z nich płyt CD) i niemożliwe będzie użycie głównych kombinacji klawiatury: Ctrl + Alt + Del, Alt + Tab itp. Na zablokowanym komputerze , dowolny , w tym samodzielnie utworzone obrazy w formatach GIF, JPEG, BMP i animowanych GIF. Możesz odblokować komputer tylko wtedy, gdy znasz hasło użytkownika lub administratora.

Ryż. 9. Konfiguracja ustawień blokowania komputera w Lock My PC

Ochrona danych osobowych

Istnieje kilka sposobów ochrony danych osobowych przed nieautoryzowanym dostępem: można skompresować foldery i pliki w archiwum chronionym hasłem; ukryj je; umieścić w tajnym folderze, do którego dostęp dla innych użytkowników zostanie zamknięty hasłem; zaszyfruj lub utwórz wirtualny zaszyfrowany dysk, na którym możesz zapisywać swoje materiały niejawne. Wybór najkorzystniejszej metody zależy od sytuacji, jednak w większości przypadków najlepszą opcją jest ukrycie i zaszyfrowanie folderów i plików, dlatego w tym artykule ograniczymy się tylko do nich.

Teoretycznie możesz ukryć foldery i pliki za pomocą wbudowanego Możliwości systemu Windows- w tym celu wystarczy włączyć atrybut „Ukryty” we właściwościach odpowiednich obiektów. Ukryte w ten sposób foldery i pliki nie będą widoczne w Eksploratorze dla innych użytkowników systemu, ale tylko wtedy, gdy komunikat „Nie pokazuj ukryte pliki i foldery ”. W zasadzie może to wystarczyć do ochrony danych przed nieprzeszkolonymi użytkownikami. Jednak obiekty ukryte w ten sposób będą widoczne w aplikacjach, które nie używają standardowego okna dialogowego do wyświetlania plików i folderów (FAR, Total Commander itp.), więc ta ochrona nie jest zbyt dobra.

Bezpieczniejszą opcją ochrony danych za pomocą wbudowanego systemu Windows jest użycie systemu szyfrowania plików (EFS), który umożliwia szyfrowanie plików poprzez włączenie opcji Szyfrowanie zawartości w celu ochrony danych w Eksploratorze (Właściwości => Ogólne => Zaawansowany). Nie da się odczytać plików zaszyfrowanych w ten sposób bez znajomości hasła, ale system EFS pozwala chronić foldery i pliki tylko w system plików NTFS.

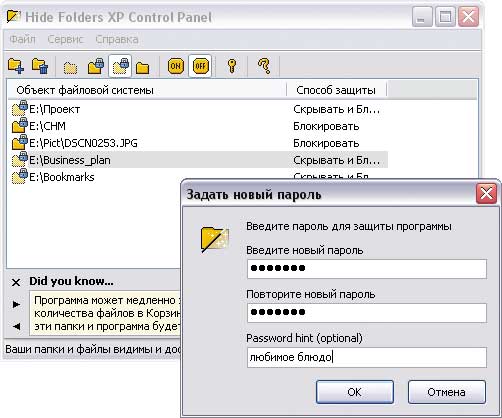

Z tych powodów lepiej jest używać wyspecjalizowanych narzędzi do ochrony osobistych folderów i plików. Rozwiązania te pozwolą na bardziej niezawodne ukrywanie folderów i plików (nie będą one widoczne po wyłączeniu pola wyboru „Nie pokazuj ukrytych plików i folderów”), a także zablokowanie dostępu do nich. Co więcej, niektóre z tych narzędzi zapewniają również możliwość szyfrowania danych, co zapewnia ich ochronę przed innymi użytkownikami, nawet gdy uruchamianie systemu Windows w trybie awaryjnym, uruchamianie w innym systemie operacyjnym lub na innym komputerze (jeśli Dysk twardy z chronionymi informacjami). Jako przykłady przyjrzymy się blokadzie folderu, ochronie folderu i ukryciu folderów XP. Pierwszy zapewnia najwięcej wysoki poziom ochrona zaszyfrowanych danych, druga dodatkowo zapewnia narzędzia do ochrony podstawowych ustawień systemu operacyjnego przed zmianami. Pakiet Hide Folders XP jest zauważalnie gorszy od wymienionych rozwiązań w swoich możliwościach, ale ma interfejs w języku rosyjskim i jest oferowany rosyjskojęzycznym użytkownikom w bardzo atrakcyjnej cenie.

Blokada folderu 6.0.1

Deweloper: NewSoftware Professionals, Inc.

Rozmiar dystrybucji: 2,78 MB

Praca pod kontrolą: Windows 2000 / XP / 2003 / Vista

Metoda dystrybucji: shareware (20 dni demo - http://dl.filekicker.com/nc/file/130083-0M78/folder-lock.exe)

Cena: 35,95 USD

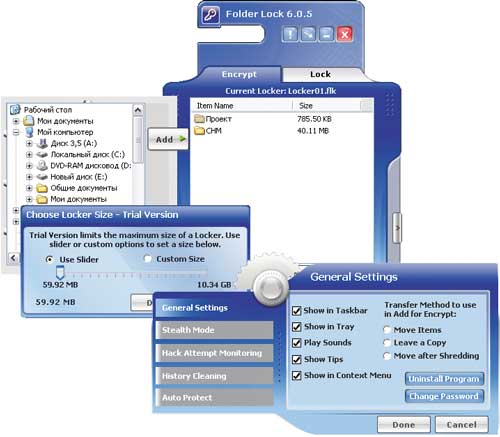

Folder Lock to skuteczne i niezawodne rozwiązanie do ochrony plików osobistych, folderów (rys. 10) i dysków poprzez ustawienie do nich hasła, ukrywanie i szyfrowanie (algorytm AES z 256-bitowym kluczem). Dla większego bezpieczeństwa w ta decyzja dozwolone jest jednoczesne stosowanie blokowania i szyfrowania - chronione w ten sposób pliki nie są wyświetlane w eksploratorze i w aplikacjach oraz są całkowicie niedostępne, ponieważ nie można uzyskać do nich dostępu bez znajomości hasła nawet podczas uruchamiania systemu DOS, w bezpieczny Tryb Windows, w innym systemie operacyjnym lub na innym komputerze. W przypadku zapomnienia hasła istnieje możliwość uzyskania dostępu do danych za pomocą klucza rejestracyjnego. Oryginalne dane, które wymagają ochrony, mogą znajdować się nie tylko na dysku twardym, ale także na nośnikach USB, kartach pamięci, Płyty CD-RW, dyskietki i laptopy. A proces instalacji dostarczonej ochrony może odbywać się automatycznie w przypadku braku aktywności komputera. W specjalnym trybie Stealth program może ukryć wszystkie ślady wskazujące na instalację ochrony danych na komputerze: zapobiega wyświetlaniu własnych skrótów na pulpicie i w menu Start, ukrywa dane instalacji / dezinstalacji w odpowiedniej sekcji centrali, czyści historię i bufor wymiany danych itp. Ponadto, ze względu na większe bezpieczeństwo, program prowadzi rejestr wszystkich haseł wprowadzonych bez powodzenia w celu usunięcia ochrony, co pozwala użytkownikowi na szybkie rejestrowanie przejawów niezdrowego zainteresowania własnym komputerem ze strony innych użytkowników.

Ryż. 10. Praca z chronionymi folderami w pakiecie Folder Lock

Osłona folderu 7.6

Deweloper: WinAbility Software Corporation

Rozmiarzestaw dystrybucyjny: Edycja Folder Guard i Folder Guard x64 Edition - 1,8 MB; Folder Guard Professional Edition - 2,5 MB

Praca pod kontrolą: Windows 2K/XP/2003/Vista

Metoda dystrybucji: shareware (30 dni demo - http://www.winability.com/folderguard/editions.htm)

Cena Edycja Folder Guard i Folder Guard x64 Edition - 39,95 USD Folder Guard Professional Edition - 59,95 $

Folder Guard to proste i wygodne rozwiązanie ograniczające dostęp do folderów i plików, a także uniemożliwiające dostęp do wielu ustawień systemu Windows. Występuje w trzech edycjach: Folder Guard Editions, Folder Guard x64 Edition i Folder Guard Professional Edition. Pierwsza wersja działa w wersji 32-bitowej Wersje Windows, drugi — w wersji 64-bitowej, a trzeci — w obu.

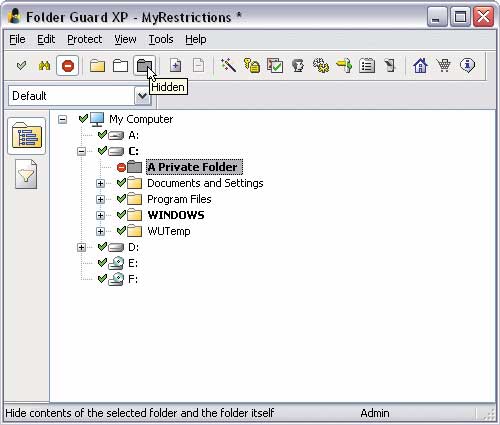

Ograniczenie dostępu do danych osobowych odbywa się poprzez ich ukrycie (rys. 11), ustawienie trybu „tylko do odczytu” lub blokowanie. W tym przypadku ukrywanie jest realizowane na dwa sposoby: możesz ukryć foldery i pliki lub ustawić je jako puste (Puste). W drugim przypadku foldery będą widoczne, ale po otwarciu będą puste, chociaż w rzeczywistości zawierają informacje - ta opcja ochrony jest odpowiednia dla standardowego Foldery Windows, którego całkowite ukrycie wskaże, że informacje na komputerze są zablokowane, co jest niepożądane. Chronione foldery bez hasła nie będą dostępne dla innych użytkowników systemu nawet po uruchomieniu systemu Windows w trybie awaryjnym, chociaż będzie to wymagało pewnych ustawień w programie. Jeśli zapomnisz hasła, możesz je odzyskać za pomocą bezpłatnego narzędzia do odzyskiwania awaryjnego (http://www.winability.com/folderguard/eru.htm). Ponadto program może działać w trybie Stealth, w którym zostaną ukryte własne skróty i pliki.

Ryż. 11. Ukrywanie folderu w Folder Guard

Korzystając z funkcji Folder Guard, możesz również chronić podstawowe ustawienia systemu operacyjnego przed zmianami (ryc. 12) - w szczególności zamknąć dostęp do właściwości paska zadań, menu Start i wielu innych okien, zabronić zapisywania właściwości wyświetlania (jeśli mają zostały zmienione), zablokuj zmianę folderów właściwości i Ustawienia internetowe Eksploratorze, nie pokazuj ikon na pulpicie. A także aby zapobiec zmianie parametrów krytycznych dla działania systemu poprzez zamknięcie dostępu do centrali i ustawienie szeregu zakazów: dostępu do rejestr systemowy, dodawanie/usuwanie drukarek, za pomocą polecenia „Uruchom” itp. Możesz także ukryć określone dyski w Mój komputer, Eksplorator i standardowe okna dialogowe Otwórz / Zapisz, a także zablokować nagrywanie CD / DVD. Dla różnych użytkowników możliwy jest inny zestaw takich ograniczeń.

Ryż. 12. Ustawianie ograniczeń dostępu do ustawień systemu Windows

w Folder Guard

Ukryj foldery XP 2.9.8

Deweloper: Laboratoria FSPro

Rozmiar dystrybucji: 1,23 MB

Praca pod kontrolą: Windows 2000 / XP / 2003 / Vista

Metoda dystrybucji: shareware (30 dni demo - http://www.fsprolabs.com/download/distr/hfxp.zip)

Cena: 29,95 USD (w sklepie Softkey.ru - 400 rubli)

Hide Folders XP to prosty program do ochrony folderów i plików (rys. 13) przed nieautoryzowanym dostępem poprzez ich ukrywanie i/lub blokowanie. Chronione foldery nie będą dostępne dla innych użytkowników, w tym administratora systemu, nawet po uruchomieniu systemu Windows w trybie awaryjnym. W takim przypadku nie tylko chronione foldery i pliki będą chronione przed usunięciem, ale także foldery je zawierające. Aby inni użytkownicy nie domyślili się obecności chronionych danych na komputerze, program może usuwać ślady zainstalowanej ochrony i ukrywać się (może nie pojawiać się na liście często pobieranych programów, nie pokazywać linii odinstalowywania w panelu sterowania, ukryj się na liście uruchomionych procesów itp.).

Ryż. 13. Praca z chronionymi plikami w środowisku Hide Folders XP

Wydaje mi się, że w takiej sytuacji może zadziałać następująca recepta: trzeba stworzyć dwie grupy, nazwijmy je PCComission i UserComission.

Uwzględnij w swoim składzie odpowiednio komputery i użytkowników działu prowizji.

Następnie utwórz obiekt zasad grupy i połącz się z OU SUS, usuwając zasady stosowania bezpośrednio z grupy Auth Users, dodając je do grupy PCComission. Następnie we właściwościach profilu, korzystając z mechanizmu ograniczania członkostwa w grupie, wyklucz grupę domeny Użytkownicy domeny z lokalnej grupy Użytkownicy, ale dodaj grupę UserCommission

Vadim, zwróciłem uwagę, że się mylisz, ponieważ twój przepis nie zadziała: wykluczenie użytkowników domeny z wbudowanej grupy użytkowników komputerów nie ograniczy użytkowników domeny do wejście lokalne do tego komputera. To wszystko. Nie obrażaj się, ale swoje „wydaje mi się, że…” należy wcześniej sprawdzić, proponując jako przepis. Zapamiętaj / sprawdź stan typowego członkostwa "Builtin \ Users" na komputerze członkowskim w domenie AD, o uprawnieniach, wreszcie...Tak, i jeszcze jedno, nie musisz sam ćwiczyć, nie mówiąc już o doradzaniu niedoświadczonemu administratorowi, aby zmienił model odniesienia bezpieczeństwa bez uzasadnionego powodu. Po pierwsze, robiąc to, przyniesiesz więcej problemów niż otrzymywać bonusy, a po drugie – może pozbawić Cię wsparcia technicznego!

Vadim, jeśli możesz wyjaśnić, gdzie się mylę, będę ci wdzięczny. :)

Dodaj: Vadim i o przedmiocie polisy. Cóż, niech UCP zajmie co najmniej 10 megabajtów w SYSVOL i tyle samo w kontenerze AD - i co z tego? Replikacja jest zoptymalizowana, klient nie pobiera ponownie UCP pięć razy dziennie, a administrator nie zmienia tego, bo nie ma co robić - prawda? Generalnie lepiej jest tworzyć więcej OCP, a często - to jedyny możliwy sposób, niż grzebać w winegrecie.

Dzięki mojej żonie Katyi, Klevogin S.P., Kozlov S.V., Muravlyannikov N.A., Nikitin I.G., Shapiro L.V. za moją wiedzę! :)

Dmitry w zasadzie wyjaśniłem już w jednym z poprzednich postów tego wątku: 21 sierpnia 2009 10:26.

Cóż, chodźmy jeszcze raz. Moja propozycja polegała na tym, aby za pomocą mechanizmu „Restricted Groups” zmienić skład lokalnej grupy Użytkownicy/Użytkownicy na komputerach działu prowizji, tak aby użytkownicy działu sprzedaży nie mogli się do nich zalogować (w końcu , to właśnie poprzez przynależność do tej grupy mają takie prawo). To prawda, że od niechcenia sformułowałem ten pomysł, słusznie było powiedzieć nie „wyklucz grupę domeny Użytkownicy domeny z lokalnej grupy Użytkownicy”, ale „wyczyść lokalną grupę Użytkownicy”, ale nie zmienia istoty, ponieważ po zastosowaniu zasady po prostu czyszczą grupę przed dodaniem jej jawnie określonej w sekcji Grupy z ograniczeniami. Tak więc w tym przypadku nie jest konieczne pamiętanie domyślnego składu grupy. Chociaż to nie boli ;) I nie tylko pamiętam przywileje, ale proponuję też z nich skorzystać, a mianowicie Zezwól na logowanie lokalne.

Jeśli nadal czegoś nie rozumiesz, zapytaj konkretnie – postaram się to wyjaśnić jaśniej.

Dmitry, sam widzę jakieś bonusy. A przed jakimi konkretnymi problemami ostrzegacie mnie i innych niedoświadczonych administratorów w związku ze zmianą składu grupy Użytkownicy?

I wyjaśnij mi, na litość boską, jak to może wpłynąć pomoc techniczna? A kogo?

No io wielkości przedmiotu polityki. Jeśli nie znalazłeś kontrolera za kanałem 128k i nie replikowałeś się przez prawie cały okres życia obiektów tombstone podczas badania infrastruktury klienta, to nie będzie ci łatwo zrozumieć moje obawy;) fakt, że liczba GPO przekroczyła 100.

A twoje stwierdzenie, że „lepiej jest tworzyć więcej UCP, a często - to jedyny sposób, w jaki jest to możliwe”, na przykład nie jest dla mnie oczywiste.

Jestem zwolennikiem przeciwnego punktu widzenia: jeśli istnieją dwie możliwości rozwiązania problemu, tworząc grupę lub GPO, wybieram pierwszą.

Wygodniej mi jest wdrożyć delegowanie uprawnień. A czas trwania procesu pobierania / logowania zależy bezpośrednio od liczby używanych obiektów GPO. Ale znowu jest to kwestia gustu.

Mam nadzieję, że sprawa techniczna została wyjaśniona.

Następnie Dmitrij kilka słów o etyce dyskusji.

1. Jeżeli wyraziłeś już swoją opinię na temat mojej niesłuszności, to chciałbym zobaczyć argumentację tej opinii w tym samym poście.

2. " Nie obrażaj się, ale swoje „wydaje mi się, że…” należy wcześniej sprawdzić, proponując jako przepis."Więc nie byłem zbyt leniwy i ponownie sprawdziłem - przepis działa. Czy sam sprawdziłeś, zanim stwierdziłeś, że" przepis nie zadziała "? Więc odwzajemniam twoje słowa: przed zadeklarowaniem czegokolwiek kategorycznie byłoby miło sprawdź swoje oświadczenie eksperymentalnie.

3. Dziękuję za radę dla mnie, ale nie prosiłem o to. Chociaż nie wykluczam, że kiedyś się skręcę :)

Niech Witalij Szestakow wybaczy mi kolejny płomień.

Dziś będziemy nadal rozmawiać o bezpieczeństwie komputerowym. I jeszcze jeden krok w tym kierunku – użytkownik.

Podczas instalacji sali operacyjnej Systemy Windows użytkownik otrzymuje uprawnienia administratora. Innymi słowy, ma absolutną swobodę działania na komputerze. Ale także szkodliwe oprogramowanie, po uzyskaniu dostępu do komputera, ma takie same uprawnienia. A to już jest poważna luka w naszym systemie bezpieczeństwa. Czas załatać dziury.

W tym artykule przeanalizujemy algorytm przejścia z konta administratora na bezpieczniejsze konto, przy zachowaniu wszystkich ustawień.

Dlaczego konieczne jest ograniczenie konta?

1. Wszystkie produkty oprogramowania uruchamiane z prawami administratora mają pełną swobodę działania na komputerze, co z pewnością będzie wykorzystywane przez twórców złośliwego kodu (wirusy i niebezpieczne skrypty).

Na przykład, aby wirus mógł „zarejestrować się” w twoim systemie operacyjnym, musi dokonać zmian we wpisach rejestru. Użytkownik z ograniczonymi prawami nie będzie mógł wprowadzać zmian w ustawieniach systemu operacyjnego. Dlatego złośliwy wirus, uruchomiony z tymi samymi ograniczonymi prawami, nie będzie w stanie przebić się przez ochronę Ustawienia systemowe i zostaw ślad w swoim rejestrze.

Gdy uzyskujesz dostęp do Internetu z prawami administratora, pomagasz atakującemu ukraść hasła, poświadczenia przechowywane w plikach systemowych systemu operacyjnego. Niebezpieczny skrypt, mający uprawnienia administratora, odczyta wszystkie Twoje sekrety i przekaże je swojemu właścicielowi.

Tworząc ograniczenie na koncie użytkownika, nie tylko rozwiążesz te problemy, ale także zapobiegniesz przedostawaniu się popularnego wirusa (baner pornograficzny, który blokuje działanie komputera).

2. Mając uprawnienia administratora, niedoświadczeni użytkownicy mogą przypadkowo wprowadzić krytyczne zmiany w systemie Pliki Windows, doprowadzając system operacyjny do stanu nieoperacyjnego. Chroń swój system przed przypadkowymi błędami - niższe prawa użytkownika.

Zmiana uprawnień konta użytkownika

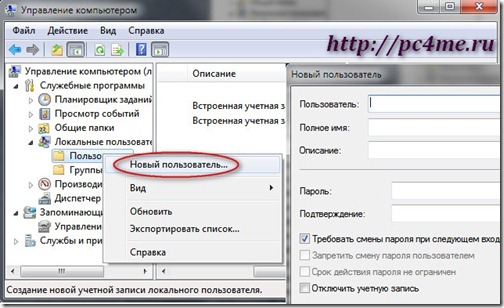

Ponieważ system operacyjny mamy go już zainstalowanego i funkcjonuje normalnie, następnie przejdziemy następującą ścieżką: zmienimy typ wcześniej utworzonego konta (obniżając jego uprawnienia) i dodamy nowego użytkownika z uprawnieniami Administratora (w imieniu którego będziemy realizować zmiany w plikach systemu operacyjnego i rejestrze).

1. Pierwszym krokiem jest uporządkowanie istniejących kont. Aby to zrobić, przejdź do Centrum Kontroli Konta (kliknij prawym przyciskiem myszy ikonę "Mój komputer" -> "Zarządzanie" -> "Użytkownicy i grupy lokalne" -> "Użytkownicy").

Usuń wszystkie wpisy oprócz istniejącego i gościa (który powinien być wyłączony).

2. Nie będzie działać obniżenie uprawnień istniejącego konta do poziomu zwykłego użytkownika, ponieważ system musi mieć użytkownika z uprawnieniami administratora. Dlatego najpierw utworzymy kolejnego administratora, a dopiero potem obniżymy uprawnienia obecnego użytkownika.

Aby to zrobić, kliknij prawym przyciskiem myszy pozycję „Użytkownicy” -> wybierz „ Nowy użytkownik…”. W oknie, które zostanie otwarte, podaj nazwę nowego administratora, jego hasło, zaznacz element „Hasło nie wygasa” i kliknij przycisk „Utwórz”.

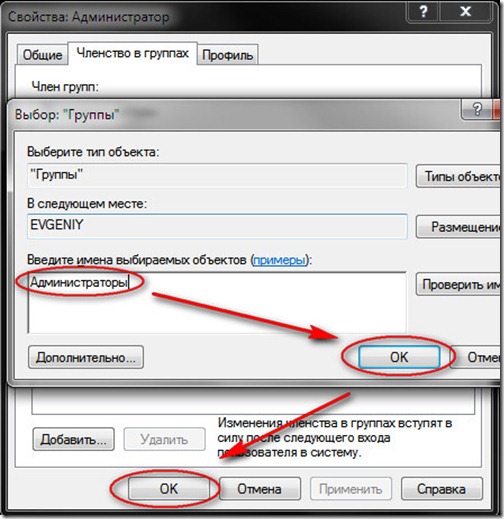

Założone przez nas konto będzie posiadało uprawnienia zwykłego użytkownika. Aby nadać mu status prawdziwego administratora, musisz dodać go do odpowiedniej grupy użytkowników. W tym celu dwukrotnie kliknij nowe konto, przejdź do zakładki „Członkostwo w grupie” -> kliknij przycisk „Dodaj”.

W bloku „Wprowadź nazwę obiektu” wpisz „Administratorzy” i kliknij przycisk „OK” -> „Zastosuj”.

3. Teraz nadszedł czas na obniżenie wersji bieżącego użytkownika. Aby to zrobić, wybierz bieżącego użytkownika z listy i wykonaj wszystkie te same operacje, które opisałem powyżej. Dopiero teraz konieczne jest dodanie rekordu „Użytkownicy” i usunięcie rekordu „Administratorzy”.

4. Po wykonaniu wszystkich czynności wyloguj się i uruchom ponownie komputer.

Czyli zapisałeś wszystkie swoje ustawienia, ale obniżyłeś status użytkownika, ograniczając jego prawa. Teraz, aby wprowadzić jakiekolwiek zmiany w systemie, będziesz musiał uzyskać dostęp do nowo utworzonego konta administratora.

Jak to działa?

Pracujesz w systemie jak zwykle, uruchamiając znane programy. Jeśli nagle musisz wprowadzić zmiany w plikach systemowych, uzyskaj dostęp do rejestru lub zainstaluj nowy program, możesz to zrobić na dwa sposoby: albo zakończyć bieżącą sesję i zalogować się na konto Administratora, skorzystać z „mocy” administratora bez opuszczania bieżącego konta.

Aby to zrobić, kliknij prawym przyciskiem myszy uruchamiany program i wybierz "Uruchom jako ..." -> w wyświetlonym oknie określ konto administratora i wprowadź hasło administratora -> kliknij "OK". W ten sposób możesz uruchomić dowolną aplikację z uprawnieniami administratora bez opuszczania bieżącego konta.

Rada:

- Poważnie podejmij decyzję o wyborze hasła dla administratora. Im bardziej złożone i dłuższe hasło, tym trudniej będzie je złamać osobie atakującej.

- Ponieważ rzadko będziesz korzystać z nowego konta Administratora, zapisz utworzone hasło w bezpiecznym miejscu.

- Dodatkowym zabezpieczeniem będzie zmiana nazwy utworzonego Administratora (na przykład zamiast „Administrator” -> „Sergey”). Tym samym tworząc dodatkową barierę dla atakującego.

Błędy w osobliwości?

Błędy w osobliwości? Just Cause 2 ulega awarii

Just Cause 2 ulega awarii Terraria się nie uruchamia, co mam zrobić?

Terraria się nie uruchamia, co mam zrobić?