قيود حساب Windows 7. كيف يمكن تقييد الوصول إلى الكمبيوتر للحسابات؟ كيف تعمل

يبدو لي أنه في هذه الحالة ، قد تنجح الوصفة التالية: تحتاج إلى إنشاء مجموعتين ، دعنا نسميها PCComission و UserComission.

تضمين أجهزة الكمبيوتر في تكوينها ومستخدمي قسم العمولة ، على التوالي.

بعد ذلك ، قم بإنشاء كائن سياسة المجموعةوقم بالارتباط بـ OU SUS ، مع إزالة سياسة التطبيق مباشرة من مجموعة Auth Users ، وإضافتها إلى مجموعة PCComission بدلاً من ذلك. بعد ذلك ، في خصائص السياسة ، باستخدام آلية تقييد عضوية المجموعة ، قم باستبعاد مجموعة مجال Domain Users من مجموعة Users المحلية ، ولكن أضف مجموعة UserComission

فاديم ، أشرت إلى أنك مخطئ لأن وصفتك لن تعمل: استبعاد مستخدمي المجال من مجموعة مستخدمي الكمبيوتر المدمج لن يقيد مستخدمي المجال على المدخلات المحليةلهذا الكمبيوتر. هذا كل شئ. لا تشعر بالإهانة ، ولكن "يبدو لي أن ..." يجب أن يتم فحصها من قبل ، وتقديمها كوصفة. تذكر / تحقق من حالة عضوية "Builtin \ Users" النموذجية على جهاز كمبيوتر عضو في مجال AD ، حول الامتيازات ، وأخيراً ...نعم ، وشيء آخر ، لست مضطرًا إلى التدرب على نفسك ، ناهيك عن تقديم المشورة للمسؤول عديم الخبرة لتغيير نموذج مرجع الأمان دون سبب وجيه. أولاً ، بهذا ستجلب المزيد من المشاكلمن الحصول على المكافآت ، وثانيًا - يمكن أن يحرمك من الدعم الفني!

فاديم ، إذا استطعت أن تشرح لي أين أكون مخطئًا ، فسأكون ممتنًا لك. :)

في هذه القائمة المنبثقة الجديدة ، حدد من القائمة المستخدم الذي سيتم رفض وصوله إلى مستنداتك. في المربع أذونات لـ ، حدد خانات الاختيار في العمود الأيمن لجميع الخيارات المتاحة. كرر العملية لجميع الحسابات التي تحمي مثل هذا الدليل عليها.

نصيحة مثيرة للاهتمام هي استخدام طريقة الحماية هذه لرفض الوصول إلى الدليل الرئيسي ، الذي يحتوي على جميع المستندات والمعلومات الخاصة بك. الحسابالمستعمل. أحد أحلام كثير من الناس هو أداة أو تطبيق يتحكم في كل ما يتم على الكمبيوتر ، من البرامج المفتوحة إلى تغييرات النظام.

يضاف: فاديم ، وعن موضوع السياسة. حسنًا ، دع UCP يأخذ ما لا يقل عن 10 ميغا بايت في SYSVOL ونفس المبلغ في حاوية AD - وماذا في ذلك؟ تم تحسين النسخ المتماثل ، ولا يقوم العميل بإعادة تنزيل UCP خمس مرات في اليوم ، ولا يغيره المسؤول لأنه لا يوجد شيء للقيام به - أليس كذلك؟ بشكل عام ، من الأفضل إنشاء المزيد من OCP ، وغالبًا - هذه هي الطريقة الوحيدة الممكنة ، بدلاً من البحث في صلصة الخل.

هنا يمكنك تكوين إعدادات مختلفة ليس فقط للمستخدمين ، ولكن أيضًا للكمبيوتر. سيكون لديك العديد من خيارات التكوين مثل إدارة الطاقة وملفات تعريف المستخدمين وتسجيل الدخول والمزيد. هذا هو المكان الذي تقوم فيه بإدخال أسماء البرامج التي يجب قفلها. على الجانب الأيسر ، لديك ثلاثة خيارات: غير مكوّن وممكّن ومعطل. اختر الأخير. وبالتالي ، ستتيح لك نافذة العرض ، التي تم تعطيلها ، تحديد برامج معينة يمكن فتحها على جهاز الكمبيوتر الخاص بك.

لإضافة برامج إلى القائمة ، ما عليك سوى إدخال أسماء تلك التي يمكن الوصول إليها. الرجاء إدخال الاسم الصحيح ملف تنفيذيالبرامج. علاوة على ذلك ، يمكن فقط فتح المستخدمين من هذه القائمة في هذه القائمة. إذا كنت تريد تحرير جميع البرامج لاستخدامها مرة أخرى ، فما عليك سوى تحديد الخيار "معطل" في الزاوية اليسرى العليا من الصفحة.

شكرًا لزوجتي كاتيا ، كليفوجين س.ب. ، كوزلوف س.ف. ، مورافليانيكوف إن إيه ، نيكيتين آي جي ، شابيرو إل في. لعلمي! :)

ديمتري ، في الواقع ، لقد شرحت بالفعل في إحدى المشاركات السابقة لهذا الموضوع: 21 أغسطس 2009 10:26.

حسنًا ، دعنا نذهب مرة أخرى. يتألف اقتراحي من فكرة تغيير ، باستخدام آلية "المجموعات المقيدة" ، تكوين مجموعة المستخدمين / المستخدمين المحليين على أجهزة كمبيوتر قسم العمولة ، بحيث لا يتمكن مستخدمو قسم المبيعات من تسجيل الدخول إليهم (بعد كل شيء ، فمن خلال العضوية في هذه المجموعة يكون لهم مثل هذا الحق). صحيح ، لقد صاغت هذه الفكرة بشكل عرضي ، وكان من الصحيح عدم "استبعاد مجموعة مجال مستخدمي المجال من مجموعة المستخدمين المحلية" ، ولكن "امسح مجموعة المستخدمين المحلية" ، ولكن لا يغير الجوهر، نظرًا لأن السياسة ، عند تطبيقها ، تقوم فقط بتنظيف المجموعة قبل إضافتها المحددة صراحة في قسم المجموعات المقيدة. لذلك في هذه الحالة ليس من الضروري تذكر التكوين الافتراضي للمجموعة. على الرغم من أنه لا يضر ؛) وأنا لا أتذكر الامتيازات فحسب ، بل أقترح أيضًا استخدامها ، أي السماح بتسجيل الدخول محليًا.

إذا كنت لا تزال لا تفهم شيئًا ما ، فاسأل على وجه التحديد - سأحاول شرحه بشكل أكثر وضوحًا.

ديمتري ، أستطيع أن أرى بعض المكافآت بنفسي. ومن أي مشاكل محددة تحذرني أنا والمسؤولين الآخرين عديمي الخبرة فيما يتعلق بالتغيير في تكوين مجموعة المستخدمين؟

واشرح لي كيف سيؤثر ذلك بحق السماء دعم فني؟ ومن؟

حسنًا ، وعن حجم موضوع السياسة. إذا لم تعثر على وحدة تحكم خلف قناة 128 كيلو ولم يتم نسخها طوال عمر عناصر شواهد القبور تقريبًا ، أثناء فحص البنية التحتية للعميل ، فلن يكون من السهل عليك فهم ما يقلقني ؛) هذا هو على الرغم من أن عدد كائنات نهج المجموعة (GPO) كان أكثر من 100.

وبيانك بأنه "من الأفضل إنشاء المزيد من UCP ، وفي كثير من الأحيان - هذه هي الطريقة الوحيدة الممكنة" ، على سبيل المثال ، ليس واضحًا بالنسبة لي.

أنا مؤيد لوجهة النظر المعاكسة: إذا كان هناك خياران لحل مشكلة ، عن طريق إنشاء مجموعة أو كائن نهج المجموعة ، فأنا أختار الخيار الأول.

من الأنسب بالنسبة لي تنفيذ تفويض السلطة. ومدة عملية التنزيل / تسجيل الدخول تعتمد بشكل مباشر على عدد كائنات نهج المجموعة المستخدمة. لكن ، مرة أخرى ، هذه مسألة ذوق.

آمل أن يتم توضيح الجزء الفني.

ثم ، ديمتري ، بضع كلمات حول أخلاقيات المناقشة.

1. إذا كنت قد أعربت بالفعل عن رأيك حول خطئي ، فأود أن أرى حجة هذا الرأي في نفس المنشور.

2. " لا تشعر بالإهانة ، ولكن "يبدو لي أن ..." يجب أن يتم فحصها من قبل ، وتقديمها كوصفة."لذا ، لم أكن كسولًا للغاية وقمت بالتحقق مرة أخرى - الوصفة تعمل. هل قمت بفحصها بنفسك قبل أن تدعي أن" الوصفة لن تعمل "؟ ، سيكون من الجيد التحقق من بيانك عن طريق التجربة.

3. أشكركم على نصيحتكم لي ولكني لم أطلبها. على الرغم من أنني لا أستبعد ذلك يومًا ما سأنتقل :)

قد يغفر لي فيتالي شيستاكوف لشعلة أخرى.

بينما يعمل تكوين النظام هذا بشكل جيد ، إلا أنه لا يمكن الاعتماد عليه. إذا قام شخص ما بالوصول إلى البرنامج عبر سطر الأوامرأو من خلال "التشغيل" ، يتم تجاهل جميع الإعدادات التي تقوم بإنشائها ، نظرًا لأن كلا الوظيفتين لهما امتيازات أكبر من تلك التي قمت بتعيينها.

من الجدير بالذكر أيضًا أن هذه الخيارات مخصصة لمكونات النظام. لذلك احرص على عدم تغيير المعلومات المهمة ، حيث يمكن أن تلحق الضرر بجهاز الكمبيوتر الخاص بك في الحالات الأكثر خطورة. الأمان ليس أبدًا رائعًا جدًا ، لكنك تحتاج إلى تنظيم كل شيء باعتدال ، مع تذكر إصدار البرامج المهمة للاستخدام.

اليوم سوف نستمر في الحديث عن أمن الكمبيوتر. وخطوة أخرى في هذا الاتجاه - المستخدم.

عند تركيب غرفة العمليات أنظمة النوافذيتم منح المستخدم حقوق المسؤول. بمعنى آخر ، يتمتع بحرية مطلقة في التصرف على جهاز الكمبيوتر. لكن البرامج الضارة ، بعد أن تمكنت من الوصول إلى جهاز كمبيوتر ، تتمتع بنفس الحقوق. وهذه بالفعل ثغرة خطيرة في نظامنا الأمني. حان الوقت لرأب الصدع.

إذا كنت تشارك جهاز الكمبيوتر الخاص بك مع آخرين ، فغالبًا ما يكون من الضروري حماية بعض الملفات بكلمة مرور حتى لا يتمكن جميع مستخدمي الكمبيوتر من الوصول إلى البيانات التي تحتوي عليها. تظهر شاشة تظهر نظام الملفاتكما في المثال أدناه.

لذلك ، يمكننا البدء في التغيير الآن. بشكل افتراضي ، يعرض النظام رسالة تفيد بعدم وجود قيود برمجية عليه. ثم انتقل إلى مجلد القواعد الإضافية. بمجرد الانتهاء من ذلك ، يمكن تصور أن النظام لديه أربعة مسارات للقواعد. في هذه الخطوة ، انقر فوق انقر على اليمينشاشة الفأرة حسب هذه القواعد. ستظهر قائمة وعليك تحديد قاعدة مسار جديد.

في هذه المقالة ، سنحلل خوارزمية للتبديل من حساب مسؤول إلى حساب أكثر أمانًا ، مع الاحتفاظ بجميع الإعدادات.

لماذا تحديد الحساب ضروري؟

1. الكل منتجات البرمجياتتم إطلاقه بحقوق المسؤول ، واحصل على حرية العمل الكاملة على جهاز الكمبيوتر ، والتي سيتم استخدامها بالتأكيد من قبل مطوري التعليمات البرمجية الضارة (الفيروسات والبرامج النصية الخطيرة).

على الشاشة التي تظهر ، تحتاج إلى تحديد البرامج التي سيتم حظرها. يمكنك تحديد المسار لهم أو النقر فوق الزر "بحث" للتصفح والاختيار من القائمة. بعد اختيار البرنامج في قسم "مستوى الأمان" ، حدد الدرجة المطلوبة.

بعد تحديد خيار فئة الأمان ، يمكن إضافة معلومات حول سبب المنع أو أي مواصفات ملائمة إلى حقل "الوصف". عند اكتمال العملية ، انقر فوق تطبيق ، موافق وأعد تشغيل الكمبيوتر لتصبح التغييرات سارية المفعول.

جاهز ، يتم تطبيق إعداداتك الجديدة. بعد إدخال البرنامج في هذه القواعد ، ستظهر رسالة لإعلامك بحظر الوصول كلما تم إجراء محاولة. والمثير للاهتمام هو أن تقوم بتسجيل أوقات وأيام الأسبوع دفعة واحدة ، لذلك لا يتعين عليك إجراء تعديلات كل يوم.

على سبيل المثال ، لكي يتمكن الفيروس من "التسجيل" في نظام التشغيل الخاص بك ، فإنه يحتاج إلى إجراء تغييرات على إدخالات التسجيل. لن يتمكن المستخدم ذو الحقوق المحدودة من إجراء تغييرات على إعدادات نظام التشغيل. وبالتالي ، لن يتمكن الفيروس الخبيث ، الذي تم إطلاقه بنفس الحقوق المحدودة ، من اختراق حماية إعدادات النظام وترك "أثر" في السجل الخاص بك.

أدخل قائمة ابدأ ولوحة التحكم. ثم انقر فوق الزر "إنشاء حساب جديد". وإضافة اسم للحساب. اترك خيار "المستخدم الافتراضي" محددًا بحيث لا يكون لديه إذن لتغيير إعدادات الكمبيوتر.

في الشاشة التالية ، يمكنك رؤية جميع المستخدمين الموجودين على جهاز الكمبيوتر الخاص بك. في قسم إعدادات الرقابة الأبوية ، انقر فوق الإعدادات. يرجى ملاحظة أن الرسالة تخبرك بعدم وجود كلمة مرور مسجلة في حساب المسؤول ، أي أنك ستحتاج إلى إضافة كلمة مرور لحساب المسؤول الخاص بك حتى لا يقوم المستخدم بتعطيل القفل. لذلك ، حدد حساب المسؤول وقم بتعيين كلمة مرور له.

عند الوصول إلى الإنترنت باستخدام حقوق المسؤول ، فإنك تساعد المهاجم على سرقة كلمات المرور الخاصة بك وبيانات الاعتماد المخزنة في ملفات النظام الخاصة بنظام التشغيل. سيناريو خطير ، له حقوق المسؤول ، سوف يقرأ كل أسرارك وينقلها إلى مالكها.

من خلال إنشاء قيود على حساب المستخدم ، لن تحل هذه المشكلات فحسب ، بل ستمنع أيضًا فيروسًا شائعًا (لافتة إباحية تمنع تشغيل الكمبيوتر) من دخول جهاز الكمبيوتر الخاص بك.

أدخل كلمة المرور وتلميح كلمة المرور واترك العنصر محددًا. بالنسبة لجميع حسابات المسؤول لتعيين كلمة مرور ، إذا كان لديك حساب مسؤول آخر ، فستحتاج إلى تعيين كلمة مرور لهذا الحساب الآخر. مرة أخرى في مدير الحساب ، لاحظ أن المسؤولين محميون بكلمة مرور بالفعل ، انقر الآن على المستخدم الافتراضي لتهيئة الوصول.

في هذا الجدول ، لديك 24 ساعة في اليوم و 7 أيام في الأسبوع للاختيار فقط من خلال النقر على الكوميديا المقابلة ، انقر واسحب إذا لزم الأمر لإجراء تحديدات متعددة. مرة أخرى في عنصر التحكم المخصص ، انقر فوق الألعاب. هنا يمكنك اختيار ما قد يلعبه طفلك أو لا يلعبه وحدد نوع تصنيف اللعبة أدناه.

2. امتلاك حقوق المسؤول ، يمكن للمستخدمين عديمي الخبرة إجراء تغييرات حاسمة على النظام عن طريق الخطأ ملفات الويندوز، مما يؤدي إلى وضع نظام التشغيل في حالة غير فعالة. حماية النظام الخاص بك من الأخطاء العرضية - حقوق المستخدم المنخفضة.

تغيير حقوق حساب المستخدم

لأن نظام التشغيللقد قمنا بالفعل بتثبيته ويعمل بشكل طبيعي ، ثم سنمضي في المسار التالي: سنقوم بتغيير نوع الحساب الذي تم إنشاؤه مسبقًا (عن طريق خفض حقوقه) وإضافة مستخدم جديد له حقوق المسؤول (الذي سننفذ نيابة عنه تغيير الى ملفات النظامنظام التشغيل والتسجيل).

في معلمات تصنيف اللعبة ، لديك قائمة بـ أنواع مختلفةالمحتوى ، تحقق مما تحتاجه وقم بالتأكيد. بنفس الطريقة ، ستقوم باختيار ما يمكن لهذا المستخدم استخدامه. لإلغاء الوصول ، ما عليك سوى اتباع نفس الخطوات وإبراز الجداول الزمنية والألعاب التي منعتها من طفلك. إذا كان لديك أي أسئلة ، فلا تتردد في الاتصال بالتعليقات أو عبر منتدى الندوة.

لكن ليزا غير مسموح لها باستخدام برنامج المشاركة رسالة فورية... وماجي لا تريد أن تقرأ ليزا مستنداتها الشخصية. لمعرفة نظام الملفات باستخدام ملف HDD، انقر بزر الماوس الأيمن فوق الرمز الموجود على محرك الأقراص الثابتة وحدد خصائص من القائمة المنبثقة التي تظهر ويكون نظام الملفات الذي تستخدمه مرئيًا بوضوح.

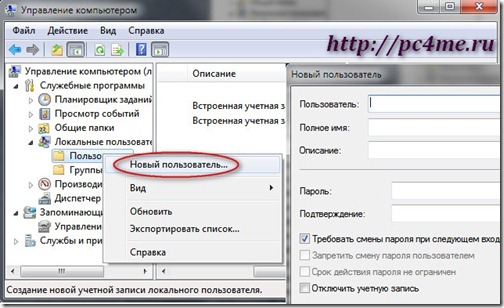

1. الخطوة الأولى هي ترتيب الأمور مع الحسابات الموجودة. للقيام بذلك ، انتقل إلى مركز التحكم في الحساب (انقر بزر الماوس الأيمن على أيقونة "جهاز الكمبيوتر" -> "الإدارة" -> "المستخدمون المحليون والمجموعات" -> "المستخدمون").

احذف جميع الإدخالات باستثناء الإدخال الحالي والضيف (الذي يجب تعطيله).

الخيار رقم 1: حماية المستندات. الخيار 2: توفير المستندات للجميع. بشكل افتراضي ، يمكن لجميع المستخدمين الوصول إليه. الميداليات العكسية: يمكن إزالتها أو تغييرها. الخيار رقم 3: تحكم أكثر دقة في حقوق الوصول إلى المستندات. لكن هذا النوع من التبادل بين المستندات المتاحة للجميع والمضمونة بالكامل قد لا يكون كافياً في مواقف معينة. يمكنك تخصيص إعداد التحكم في الوصول بحيث تسمح ليزا لبارت بنسخ مهمة الفصل الدراسي وماجي لتغييره ، ولكن مع تمكين مشاركة الملفات المتقدمة.

2. لن يعمل على خفض حقوق حساب موجود إلى مستوى مستخدم عادي ، حيث يجب أن يكون لدى النظام مستخدم يتمتع بحقوق المسؤول. لذلك ، سننشئ أولاً مسؤولاً آخر ، وعندها فقط سنخفض حقوق المستخدم الحالي.

ومع ذلك ، يمكنك الوصول إليه عن طريق تشغيل النظام في الوضع الآمن... ومع ذلك ، إذا كنت تريد استخدام خيارات المشاركة المتقدمة ، فقم بفك ضغط قائمة "ابدأ" من حساب مسؤول وحدد "جهاز الكمبيوتر". يمكن للمستخدمين تحديد حقوق الوصول إلى مستنداتهم أو كتالوجاتهم بدقة عالية. القيود تفوق الأذونات. على سبيل المثال ، إذا رفضت قراءة مستند لمجموعة مستخدمين يرتبط بها بارت وماجي وليزا افتراضيًا ، وأنشأت إذن قراءة محددًا لأحدهم ، فسيتم رفض الوصول على أي حال.

للقيام بذلك ، انقر بزر الماوس الأيمن فوق العنصر "المستخدمون" -> حدد " مستخدم جديد... ". في النافذة التي تفتح ، حدد اسم المسؤول الجديد ، وكلمة المرور الخاصة به ، وحدد العنصر "كلمة المرور لا تنتهي صلاحيتها" وانقر على الزر "إنشاء".

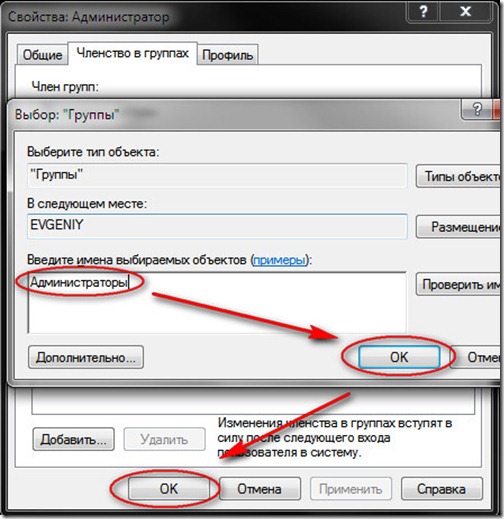

سيكون للحساب الذي أنشأناه حقوق المستخدم العادي. لمنحه حالة المسؤول الحقيقي ، تحتاج إلى إضافته إلى مجموعة المستخدمين المناسبة. للقيام بذلك ، انقر نقرًا مزدوجًا فوق الحساب الجديد ، وانتقل إلى علامة التبويب "عضوية المجموعة" -> انقر فوق الزر "إضافة".

تريد ماجي أن تقرأ هذا المستند. تقوم ليزا بالنقر بزر الماوس الأيمن فوق هذا الملف وتحديد خصائص من القائمة المنبثقة التي تظهر في نافذة الخصائص والنقر فوق علامة التبويب الأمان. ماجي مفقود من قائمة المجموعات والمستخدمين الذين تم تعريف حقوقهم. الآن تختار اسم ماجي من القائمة. يقوم بتحديد خانة الاختيار "قراءة" في العمود السماح. تمكنت ماجي الآن من الوصول إلى هذا الملف من جلستها ، لكن لا يمكنها تغييره.

الخيار رقم 4: تثبيت التطبيقات المتاحة للجميع. بشكل افتراضي ، تكون جميع التطبيقات المثبتة من قبل المسؤول متاحة للمستخدمين الآخرين ، لكن مالكي الحسابات المحدودة لا يمكنهم تثبيت برامج جديدة ، على سبيل المثال ، ستقوم بتثبيت أداة الضغط لجلستك.

في قسم "أدخل اسم الكائن" ، اكتب "Administrators" وانقر على زر "OK" -> "Apply".

3. حان الوقت الآن لمعالجة تخفيض مستوى المستخدم الحالي. للقيام بذلك ، حدد المستخدم الحالي في القائمة وقم بتنفيذ جميع العمليات نفسها التي وصفتها أعلاه. الآن فقط من الضروري إضافة سجل "المستخدمون" ، وحذف سجل "المسؤولين".

الاختيار رقم 5: تخصيص التطبيقات. عادة ما ترتبط إعدادات التطبيق بكل مستخدم. يمكن للجميع الحصول على حساباتهم الخاصة بريد الالكتروني، مع إعدادات الاتصال و صندوق بريد... يكفي تثبيت برامج من جلسات كل مستخدم. الخيار 6: تقييد الوصول إلى التطبيقات.

لتقييد الوصول إلى التطبيق ، على سبيل المثال ، إلى البرمجياتللرسائل الفورية ، اعرض نافذة خصائص البرنامج القابل للتنفيذ. كما هو الحال مع المستندات الخاصة بك ، سوف تقوم بتحديد خانة الاختيار "قراءة وتنفيذ" في علامة التبويب "الأمان" بجوار المستخدمين المهتمين. يمكنك تثبيت جميع البرامج في دليل تحدد أذوناته بدقة ، ويمكنك تحديد مجموعات جديدة باستخدام أداة إدارة الكمبيوتر المتوفرة في "لوحة التحكم".

4. بعد كل ما تم القيام به ، قم بتسجيل الخروج وإعادة تشغيل جهاز الكمبيوتر الخاص بك.

لذلك ، قمت بحفظ جميع إعداداتك ، لكنك خفضت حالة المستخدم ، مما حد من حقوقه. الآن ، لإجراء أي تغييرات على النظام ، سيتعين عليك الوصول إلى حساب المسؤول الذي تم إنشاؤه حديثًا.

كيف تعمل؟

أنت تعمل في النظام كالمعتاد ، وتطلق برامج مألوفة. إذا احتجت فجأة إلى إجراء تغييرات على ملفات النظام ، فقم بالوصول إلى السجل أو التثبيت برنامج جديد، يمكنك القيام بذلك بطريقتين: إما إنهاء الجلسة الحالية وتسجيل الدخول تحت حساب المسؤول ، واستخدام "قوة" المسؤول دون مغادرة الحساب الحالي.

توفر أداة استراتيجية المجموعة المخفية المزيد من الخيارات لتقييد الوصول إلى المكونات المختلفة لجهاز الكمبيوتر الخاص بك. كن حذرا عند استخدام. على سبيل المثال ، يمكنك تحديد قائمة بالتطبيقات غير المصرح بها لجميع المستخدمين حتى تتمكن من ذلك. في علامة التبويب "الإعدادات" ، حدد مربع الاختيار "ممكّن" ، وانقر فوق الزر "عرض" وانقر فوق "إضافة". أثناء تصفح الإنترنت ، يتعرض العديد من الأشخاص للتهديد بالتنفس في منزل المستخدم. نظرًا للعدد الكبير من الثغرات الأمنية في تطبيقات الإنترنت ، فمن الممكن "التقاط" العديد من الزيارات الإلكترونية وبرامج الاتصال والفيروسات وبرامج التجسس وبرامج الإعلانات المتسللة.

للقيام بذلك ، انقر بزر الماوس الأيمن فوق البرنامج الجاري تشغيله وحدد "تشغيل باسم ..." -> في النافذة التي تظهر ، حدد حساب المسؤول وأدخل كلمة مرور المسؤول -> انقر فوق "موافق". وبالتالي ، يمكنك تشغيل أي تطبيق بحقوق المسؤول دون مغادرة حسابك الحالي.

النصيحة:

تتفاقم هذه المخاطر بسبب حقيقة أن معظم المستخدمين المنزليين يستخدمون جهاز كمبيوتر باهظ الثمن. في هذه الحالة ، على سبيل المثال. سيكون هذا تطبيقًا صارمًا لحساب محدود. ومع ذلك ، في بيئة المنزل ، يصبح هذا الحساب مقيدًا للغاية - تتطلب العديد من التطبيقات حقوق المسؤول ، حتى إذا كنت تستخدم حسابًا عاديًا ، فمن المستحيل تشغيل بعض اعدادات النظامأو هكذا. مبرمج سلم.

ومع ذلك ، فإن مثل هذا المتصفح أو عميل البريد الإلكتروني غير عملي للغاية - فهو يجعل من الصعب تشغيل متصفح ويب تحت حساب مستخدم مختلف ، والنقر فوق ارتباط في رسالة بريد إلكتروني أو في أحد التطبيقات يجعل من الصعب تشغيل المتصفح ، ويكون المستخدم كذلك من المرجح أن تحصل على نوع من البرامج الضارة قبل قبول هذه القيود.

- كن جادًا بشأن اختيار كلمة مرور للمسؤول. كلما كانت كلمة المرور أكثر تعقيدًا وأطول ، زادت صعوبة اختراق المهاجم لها.

- نظرًا لأنك نادرًا ما تستخدم حساب المسؤول الجديد ، فاكتب كلمة المرور التي أنشأتها في مكان آمن.

- سيكون إجراء أمني إضافي هو إعادة تسمية المسؤول الذي تم إنشاؤه (على سبيل المثال ، بدلاً من "المسؤول" -> "سيرجي). وبالتالي ، خلق حاجز إضافي للمهاجم.

البق في التفرد؟

البق في التفرد؟ Just Cause 2 تعطل

Just Cause 2 تعطل Terraria لن تبدأ ، ماذا علي أن أفعل؟

Terraria لن تبدأ ، ماذا علي أن أفعل؟