Katere datoteke okužijo makro. Katere datoteke okužijo makro viruse. Kako se širi

Makro virusi so potencialno neželeni programi, ki so napisani v makro jezikih, vgrajenih v sisteme za obdelavo besedil ali grafičnih podatkov. Najpogostejše različice virusov so za Microsoft Word, Excel in Office 97. Ker je ustvarjanje makro virusa enostavno, so precej pogosti. Pri prenosu spornih dokumentov z interneta morate biti zelo previdni. Mnogi uporabniki podcenjujejo zmogljivosti teh programov in naredijo veliko napako.

Kako makro virus okuži računalnik

Zaradi preprostega načina razmnoževanja lahko makro virusi v najkrajšem možnem času okužijo veliko število datotek. Z uporabo zmogljivosti makrojezikov pri odpiranju ali zapiranju okuženega dokumenta zlahka prodrejo v vse programe, do katerih se tako ali drugače dostopa. To pomeni, da če odprete sliko z grafičnim urejevalnikom, se bo makro virus razširil po datotekah te vrste. Nekateri virusi te vrste so lahko aktivni, dokler je odprt grafični ali besedilni urejevalnik ali celo dokler ni osebni računalnik izklopljen.

Delovanje makrovirusov poteka po naslednjem principu: pri delu z dokumentom Microsoft Word bere in izvaja različne ukaze, ki so podani v makro jeziku. Najprej bo zlonamerna programska oprema poskušala prodreti v glavno predlogo dokumenta, zahvaljujoč kateri se odprejo vse datoteke te oblike. Hkrati makro virus ustvari kopijo svoje kode v globalne makre (makri, ki omogočajo dostop do ključnih parametrov). In ko zaprete uporabljeni program, se samodejno shrani v datoteko s pikami (uporablja se za ustvarjanje novih dokumentov). . Virus nato vdre v standardne makre datoteke, da prestreže ukaze, poslane drugim datotekam, in tako okuži tudi njih.

Okužba z makrovirusom se pojavi v enem od štirih primerov:

- Če je v virusu samodejni makro (izvede se samodejno, ko se program zažene ali zaustavi).

- Virus vsebuje glavni sistemski makro (običajno povezan z elementi menija).

- Virus se aktivira samodejno, ko pritisnete določeno tipko ali kombinacijo.

- Reprodukcija virusa se pojavi šele, ko se neposredno sproži.

Makrovirusi lahko poškodujejo vse datoteke, ki so povezane s programom v makro jeziku.

Kakšno škodo naredijo makro virusi?

Makro virusov v nobenem primeru ne smete podcenjevati, saj so enaki polnopravni virusi in lahko osebnemu računalniku povzročijo nič manj škode. Makro virusi so precej sposobni brisati, urejati ali kopirati datoteke z osebnimi podatki in jih prenesti na drugo osebo po e-pošti. In močnejši programi lahko na splošno formatirajo trdi disk in prevzamejo nadzor nad vašim računalnikom. Torej je mnenje, da so makrovirusi nevarni le za urejevalnike besedil, zmotno, saj Word in Excel pri delu pogosto prideta v stik z ogromnim številom različnih programov.

Kako prepoznati okuženo datoteko

Datoteke, ki jih prizadene makro virus, je običajno precej enostavno prepoznati, ker ne delujejo kot drugi programi iste oblike.

Prisotnost makrovirusov je mogoče ugotoviti po naslednjih znakih:

- Wordov dokument ni shranjen v drugi obliki (z uporabo ukaza "shrani kot ...")

- dokumenta ni mogoče premakniti v drugo mapo ali pogon

- nezmožnost shranjevanja sprememb v dokumentu (z uporabo ukaza "shrani")

- pogosto pojavljanje sporočil sistemskih napak o delovanju programa z ustrezno kodo

- nenavadno vedenje dokumenta

- večino makro virusov je mogoče zaznati vizualno, saj njihovi ustvarjalci pogosto radi vključijo informacije, kot so ime programa, tema, kategorija, ime avtorja in komentarji v zavihek Povzetek (odpre se iz kontekstnega menija).

Kako odstraniti z virusom okuženo datoteko iz računalnika

Najprej, če najdete sumljiv dokument ali datoteko, ga skenirajte s protivirusnim programom. Skoraj vedno bodo protivirusni programi, ko zaznajo grožnjo, poskušali ozdraviti datoteko ali popolnoma blokirati dostop do nje. V hujših primerih, ko je celoten računalnik že okužen, uporabite disk za zasilno namestitev, ki vsebuje protivirusni program s posodobljeno bazo podatkov. Skenirala bo trdi disk in nevtralizirala zlonamerno programsko opremo, ki jo najde. V primeru, da je protivirusni program nemočen in pri roki ni diska za nujne primere, uporabite "ročno" metodo zdravljenja:

- Na zavihku »Pogled« počistite potrditveno polje »Skrij razširitev za vse registrirane vrste datotek«.

- poiščite okuženo datoteko in spremenite pripono iz .doc v .rtf

- izbrišite navadno predlogo. pika

- spremenite končnico datoteke nazaj in obnovite prvotne parametre

Zaradi teh dejanj smo odstranili virus iz okuženega dokumenta, vendar to ne pomeni, da ne bi mogel ostati v računalniškem sistemu, zato ob prvi priložnosti skenirajte vse predmete na vašem računalniku z protivirusnim programom.

Kako se zaščititi pred makro virusi

Zdravljenje računalnika zaradi makro virusov je lahko precej težavno, zato je najbolje preprečiti okužbo. Če želite to narediti, poskrbite, da se vaš protivirusni program redno posodablja. Pred kopiranjem datotek z drugih medijev ali iz interneta natančno preverite, ali so v njih zlonamerna programska oprema. Če imate šibek protivirusni program ali ga sploh ni, shranite dokumente v formatu .rtf, da virus ne bo mogel prodreti vanje.

Makrovirusi so okužba, ki zastruplja življenje vsakega uporabnika. Tudi če ste vsaj trikrat sistemski programer, ima še vedno dobre možnosti, da se bo borila proti vam. Mnogi preprosto podcenjujejo to kategorijo virusov in zaman niso tako neškodljivi, kot se zdi. Po preživetju jih lahko primerjamo s podganami in ščurki - prilagajajo se vsemu in zelo redko umrejo. Čas je, da se enkrat za vselej spopademo z makroinfekcijo.

Arhitektura makrovirusov

Na začetku jasna definicija: makrovirus je virus, ki se lahko razmnožuje in shranjuje (brez posredovanja uporabnika) z uporabo makro jezika. Iz definicije izhaja, da lahko makro virusi živijo ne samo v Wordovih dokumentih, temveč v KAKRŠNEM koli pisarniškem dokumentu, ki izvaja funkcije makro jezika, kot je kopiranje makrov in njihovo shranjevanje. Tukaj je skoraj popoln seznam aplikacij, ki so dovzetne za grožnjo okužbe z makro: Word ( kateri koli), Excel, AmiPro (to je tak urejevalnik besedil), MS Visio, PowerPoint, MS Access in 1C. Kot lahko vidite, je število takšnih programov precej veliko, na internetu pa lahko pogosto najdete članke, ki definiraj makro viruse takole:

"virusi, ki okužijo dokumentne datoteke v formatu

WinWord". Nekateri idioti so napisali!

Zdaj pa se pogovorimo o strukturi makro virusa pod Wordom (kot najbolj relevantnega). Torej. Obstaja taka stvar kot standardni makri. Ti vključujejo: AutoOpen, AutoClose, AutoExec, AutoExit, AutoNew. Predpona auto- pomeni, da se dejanje izvede samodejno, brez posredovanja uporabnika (čeprav je to odvisno od nastavljene stopnje varnosti, vendar bomo o tem govorili kasneje). To pomeni, da z dodajanjem okužbe v makro s tem imenom, ga lahko "oživite". Prav tako ima vsako standardno dejanje svoj standardni makro. Na primer, če želite natisniti FilePrint, shraniti FileSave, shraniti v drugačni obliki ali z drugim imenom FileSaveAs. In ti makri se lahko okužijo.

Končni cilj vsakega makro kreten je imeti normalno.dot (tam so shranjene vse nastavitve predloge). Potem bodo vse odprte datoteke okužene in vaša besedila bodo šla v pekel.

Word zagotavlja več ravni varnosti: visoko, srednjo in nizko. Vsebuje tudi vgrajen zaščitni mehanizem pred makroinfekcijo. To bi po namenu razvijalcev moralo delovati na makro viruse, kot srebro na zle duhove. Lahko se zgodi, da deluje, če ne za en "ampak". Prav zaradi njega se ne bom poglabljal v razlike med varnostnimi stopnjami in v notranje nastavitve Worda, ampak gre za to, da je VSE notranje varnostne parametre enostavno SPREMENITI prek registra. Na srečo makro jeziki to omogočajo

narediti. Ne bom predpisoval določene poti (kje kaj iskati), da ne zapeljem vaših igrivih rok. Tisti, ki ste posebej nadarjeni, me lahko kontaktirate po milu - sporočim vam, vendar "samo zaradi seznanitve s to programsko ranljivostjo, da jih odpravim" 🙂

Če povzamemo, je struktura makrovirusa naslednja:

1. Ponovno definiramo kateri koli standardni ali samodejni uporaben makro, tako da onemogoči zaščito in popravi raven varnosti.

2. Tja dodamo okužbo.

3. Preverimo, ali je ta makro potreben, okužba pa se množi in mora biti registrirana v Normal.dot

Vse je precej preprosto - prav zaradi tega obstaja toliko različnih različic makro bitij.

Ubijal bom z golimi rokami!

Obstaja več ljudskih načinov za uničenje makrov v že okuženih Wordovih dokumentih. Tukaj so skoraj vsi:

1. Ustvarite svoj makro s to kodo:

Podglavni

Onemogoči AutoMacros

konec sub

Ta čudež shranite pod imenom AutoExec in tako postanete neranljivi za samodejne makre.

2. Manipulirate z ravnmi zaščite – potem bo Word pri izvajanju makrov zahteval dovoljenje.

3. Ne uporabljajte oblike dokumenta. Konec koncev je v RTF mogoče postaviti vse – enake pisave, dizajn, tabele, grafike ... In RTF po definiciji ne vsebuje makrov. Vse bi bilo popolno, vendar obstaja minus: pri shranjevanju informacij v formatu rtf se vse slike samodejno pretvorijo v format bmp. Ta grafični format tehta toliko, da je ne bi želeli svojemu sovražniku. Posledično lahko tudi po arhiviranju izguba velikosti nastale datoteke povzroči dejstvo, da se preprosto ne prilega disketi (odvisno seveda od števila slik). Res je, če ni grafike, je rtf idealen.

Težko topništvo

Čas je, da zberemo pogum in enkrat za vselej ubijemo makrobitja. Naloga ni tako težka za izvedbo: potrebujete neokužen računalnik in najnovejši distribucijski komplet Kaspersky Anti-Virus. Pred nekaj leti je Kaspersky Lab razvil modul, imenovan Office Guard. Govorili bomo o njem.

Običajno Office Guard ni vključen v piratske distribucije, vendar ga z nekaj spretnosti lahko najdete. Kaj je ta stvar? Evo, kaj imajo o tem povedati ustvarjalci:

"Office Guard je bistveno nova tehnologija za zaščito pred makro virusi in makro trojanci. Zasnovan za napredne uporabnike, Office Guard izvaja revolucionaren pristop k protivirusni varnosti, ki temelji na načelih vedenjskega blokatorja. Za razliko od "klasičnega" protivirusnega programa Uporabljene zaščitne sheme, zgrajene na podlagi običajnega kontekstualnega iskanja, Office Guard rešuje problem celovito, izključuje samo možnost delovanja makrovirusov na zaščitenem računalniku. Office Guard makro viruse ne razlikuje po zunanjih znakih (prisotnost določenega zaporedja znakov), temveč z njihovim obnašanjem, ki ga določajo zmogljivosti programskega jezika VBA (Visual Basic za

aplikacija).«

Najbolj kul funkcija je, da je ni treba posodabljati! Vendar pa je njegova uporaba polna številnih pasti:

1. Namestiti ga je treba na neokužen stroj.

2. Če ste imeli nameščen Word, nato ste namestili Office Guard in nato namestili Excel, bo zaščiten samo Word. Naredite svoje zaključke.

3. Office Guard lovi viruse, vendar NE ZDRAVI.

Za rešitev zadnje težave potrebujete le virusni skener. Tako AVP-skener + Office Guard zagotavlja popolno zaščito pred makro virusi. Če želite obdelati dokumente, boste morali občasno prenesti posodobitev za

AVP.

Vendar bodimo pošteni – odeje ne morete vleči proti Kaspersky Labu, sicer bodo pogovori, kot so:

"In koliko ste prejeli za promocijo izdelka?"

Vsak posodobljen protivirusni program daje dobre, skoraj 100 %

zaščita pred makrogadami. Le vsak od njih za to uporablja različne tehnologije. DrWeb na primer uporablja iskanje podpisov in hevristični analizator,

o čem smo se pogovarjali z njegovimi ustvarjalci:

Vaš protivirusni komplet ne vključuje ločenega modula za boj proti makro virusom. zakaj? Ali menite, da rezidenčni monitor zagotavlja varnost pred makro virusi?

Orodja za odkrivanje in boj proti makrovirusom so sestavni del jedra DrWeb. Ker jedro uporabljata tako optični bralnik kot monitor, so vsi makro virusi zaznani in obravnavani enako dobro v obeh primerih.

WUA vključuje ločen modul proti makro virusom v MS Office. Razvijalci trdijo, da ta modul temelji na vedenjskem blokatorju, ki analizira dejanja pacientovega programa. Zaradi tega je ta izdelek 100 % brez makrovirusov, dokler ne izide nova različica VBA. tiste. makro virus se ne išče po podpisih. Prednost takega

pristop je, da ga z enkratno namestitvijo takega modula ni treba posodabljati. Zdaj pa vprašanja: DrWeb išče makro viruse po podpisih?

DrWeb išče makro viruse tako po podpisih kot z vgrajenim programom

originalni močan hevristični analizator. Makro iskalnik in analizator

izvaja se na več ravneh: skenira se tudi binarna koda makrov,

njihovo prevedeno in izvorno kodo. To vam omogoča odkrivanje znanih virusov,

njihove modifikacije, pa tudi neznane makroviruse. V to smer,

postane mogoče ne samo, da niste odvisni od različice nameščene

Paket MS Office (pojavila se je možnost prestrezanja tekočih makrov

samo v Officeu 2000 in odsoten v prejšnjih različicah), vendar na splošno iz

prisotnost MS Office na računalniku, na katerem se izvaja skeniranje

datoteke - na primer na internetnem prehodu podjetja.

Poleg tega s pomočjo hevristike

analizator, DrWeb je sposoben zaznati neznane trojance,

backdoors, internetni črvi, irc, paket (bat) in skript

(vbs/vbe) virusi.

Vaše osebno mnenje: ali lahko modul WUA zagotavlja 100 % varnost pred makroinfekcijo?

Trenutne razmere so takšne, da je za učinkovit boj proti virusom vsak sodoben

protivirusni izdelek je treba pravočasno posodobiti. na žalost

ustvarjanje "absolutnega" protivirusnega programa je nemogoče.

Na vprašanja so odgovorili

Sergej Jurijevič Popov

Andrej Vladimirovič Basharimov

Razvijalci protivirusnih programov družine Dr.WEB.

Makro virusi so programi v jezikih (makro-jezikih), vgrajeni v nekatere sisteme za obdelavo podatkov (urejevalniki besedil, preglednice itd.). Za svojo reprodukcijo takšni virusi uporabljajo zmogljivosti makro jezikov in se z njihovo pomočjo prenašajo iz ene okužene datoteke (dokumenta ali tabele) v druge.

Za obstoj virusov v določenem sistemu (urejevalniku) je potrebno imeti v sistemu vgrajen makro jezik z naslednjimi zmožnostmi:

1. vezava programa v makro jeziku na določeno datoteko;

2. kopiranje makro programov iz ene datoteke v drugo;

možnost pridobitve nadzora nad makro programom brez posredovanja uporabnika (samodejni ali standardni makri).

Omrežni računalniški virusi .

Med omrežne viruse spadajo virusi, ki za svoje širjenje aktivno uporabljajo protokole in zmogljivosti lokalnih in globalnih omrežij. Glavno načelo omrežnega virusa je zmožnost samostojnega prenosa svoje kode na oddaljeni strežnik ali delovno postajo. Hkrati imajo omrežni virusi tudi možnost, da zaženejo svojo kodo na oddaljenem računalniku ali uporabnika potisnejo k zagonu okužene datoteke.

Obstaja veliko kombinacij - na primer virusi za zagon datotek, ki okužijo datoteke in zagonske sektorje diskov. Takšni virusi imajo praviloma precej zapleten algoritem dela, pogosto uporabljajo izvirne metode prodiranja v sistem, uporabljajo prikrite in polimorfne tehnologije. Drug primer takšne kombinacije je omrežni makro virus, ki ne okuži samo urejenih dokumentov, ampak tudi pošilja kopije samega sebe po e-pošti.

Operacijski sistem, ki bo okužen(natančneje, OS, katerega predmeti so dovzetni za okužbo) je druga stopnja delitve virusov v razrede. Vsaka datoteka ali omrežni virus okuži datoteke enega ali več operacijskih sistemov.

Makrovirusi okužijo datoteke Word, Excel, Office. Zagonski virusi so osredotočeni tudi na posebne formate za lokacijo sistemskih podatkov v zagonskih sektorjih diskov.

Značilnosti algoritma dela računalniški virusi:

1. Prebivališče.

2. Uporaba prikritih algoritmov.

3. Samošifriranje in polimorfizem.

4. Uporaba nestandardnih tehnik.

Pod izrazom bivanje se nanaša na zmožnost virusov, da pustijo svoje kopije v sistemskem pomnilniku, prestrežejo določene dogodke (na primer dostop do datotek ali diskov) in pri tem pokličejo postopke za okužbo zaznanih objektov (datotek in sektorjev). Tako so rezidenčni virusi aktivni ne le med delovanjem okuženega programa, ampak tudi po tem, ko program konča svoje delo. Stalne kopije takšnih virusov ostanejo sposobne preživeti do naslednjega ponovnega zagona, tudi če so vse okužene datoteke uničene na disku. Takšnih virusov se je pogosto nemogoče znebiti z obnovitvijo vseh kopij datotek z distribucijskih diskov ali varnostnih kopij. Stalna kopija virusa ostane aktivna in okuži na novo ustvarjene datoteke. Enako velja za zagonske viruse – formatiranje pogona, ko je v pomnilniku rezidenčni virus, ne ozdravi vedno pogona, saj veliko rezidenčnih virusov ponovno okuži pogon, potem ko je bil formatiran.

Nerezident Po drugi strani pa so virusi aktivni dokaj kratek čas, šele ob zagonu okuženega programa. Za njihovo distribucijo poiščejo neokužene datoteke na disku in vanje pišejo. Ko virusna koda prenese nadzor na gostiteljski program, se učinek virusa na delovanje operacijskega sistema zmanjša na nič do naslednjega zagona katerega koli okuženega programa.

Stealth virusi na tak ali drugačen način skrijejo dejstvo svoje prisotnosti v sistemu.

Za polimorfni virusi vključujejo tiste, katerih odkrivanje je nemogoče (ali izjemno težko) z uporabo tako imenovanih virusnih mask - odsekov trajne kode, specifične za določen virus. To dosežemo na dva glavna načina – s šifriranjem glavne virusne kode z netrajnim ključem in naključnim naborom ukazov za dešifriranje ali s spremembo same izvedljive virusne kode.

Različno nestandardni triki pogosto uporabljajo v virusih, da se skrijejo čim globlje v jedro OC.

Destruktivne možnosti viruse lahko razdelimo na:

1. Neškodljiv , ki na noben način ne vplivajo na delovanje računalnika (razen zmanjšanja prostega prostora na disku zaradi njegove distribucije).

2. Nenevarno , katerega vpliv je omejen na zmanjšanje prostega prostora na disku ter grafičnih, zvočnih in drugih učinkov.

Zlasti o tistih predstavnikih te številne družine, ki vplivajo na dokumente Beseda.

Značilni znaki prisotnosti so:

1) nezmožnost shranjevanja okuženega dokumenta Beseda v drugo obliko (na ukaz Shrani kot…);

2) nemožnost zapisovanja dokumenta v drug imenik ali na drug disk z ukazom Shrani kot…;

3) nezmožnost shranjevanja sprememb v dokumentu (ukaz Shrani);

4) nedostopnost zavihka Stopnja varnosti(meni Storitev - Makro - Varnost…);

5), saj je veliko virusov napisano z napakami (ali ne deluje pravilno v različnih različicah paketa Microsoft Office), potem se lahko prikažejo ustrezna sporočila s kodo napake;

6) druge "nenavadnosti" v obnašanju dokumentov Beseda;

7) je pogosto mogoče zaznati vizualno. Dejstvo je, da večino piscev virusov odlikuje nečimrnost: v lastnostih datoteke Beseda(okno Lastnosti pokličite z desnim klikom - izberite med Lastnosti) na zavihku Povzetek izpolnite vnosna polja ( ime, Tema, Avtor, Kategorija, ključne besede in

Makrovirusi (makrovirusi) so programi v jezikih (makrojezikih), vgrajenih v nekatere sisteme za obdelavo podatkov (urejevalniki besedil, preglednice itd.), pa tudi v skriptnih jezikih, kot je VBA (Visual Basic za aplikacije) JS ( Java Script). Za njihovo razmnoževanje takšni virusi uporabljajo zmogljivosti makrojezikov in se z njihovo pomočjo prenašajo iz ene okužene datoteke (dokumenta ali tabele) v druge. Makrovirusi za Microsoft Office so najbolj razširjeni. Obstajajo tudi makro virusi, ki okužijo dokumente in baze podatkov Ami Pro. Za obstoj virusov v določenem sistemu (urejevalniku) je potrebno imeti v sistemu vgrajen makro jezik z naslednjimi zmožnostmi:

1. vezava programa v makrojeziku na določeno datoteko;

2. kopiranje makro programov iz ene datoteke v drugo;

3. možnost pridobitve nadzora nad makro programom brez posredovanja uporabnika (avtomatski ali standardni makri).

Te pogoje izpolnjujejo urejevalniki Microsoft Word, Office in AmiPro ter Excelova preglednica in baza podatkov Microsoft Access. Ti sistemi vsebujejo makro jezike: Word - Word Basic; Excel, Access - VBA. pri čemer:

1. Makro programi so vezani na določeno datoteko (AmiPro) ali so znotraj datoteke (Word, Excel, Access);

2. jezik makrov omogoča kopiranje datotek (AmiPro) ali premikanje makro programov v sistemske storitvene datoteke in datoteke, ki jih je mogoče urejati (Word, Excel);

3. pri delu z datoteko pod določenimi pogoji (odpiranje, zapiranje itd.) se kličejo makro programi (če obstajajo), ki so definirani na poseben način (AmiPro) ali imajo standardna imena (Word, Excel).

Ta funkcija makro jezikov je zasnovana za samodejno obdelavo podatkov v velikih organizacijah ali globalnih omrežjih in vam omogoča organizacijo tako imenovanega "avtomatiziranega poteka dela". Po drugi strani pa zmogljivosti makro jezikov takšnih sistemov omogočajo virusu, da prenese svojo kodo v druge datoteke in jih tako okuži. Virusi prevzamejo nadzor pri odpiranju ali zapiranju okužene datoteke, prestrežejo standardne datotečne funkcije in nato okužijo datoteke, do katerih se na nek način dostopa. Po analogiji z MS-DOS lahko rečemo, da je večina makro virusov rezidenčnih: aktivni so ne le ob odpiranju/zapiranju datoteke, ampak dokler je aktiven sam urejevalnik.

Virusi Word/Excel/Office: splošne informacije

Fizična lokacija virusa v datoteki je odvisna od njene oblike, ki je pri Microsoftovih izdelkih izjemno zapletena – vsaka datoteka Wordovega dokumenta, Excelove preglednice je zaporedje podatkovnih blokov (vsak ima tudi svoj format), med seboj povezanih z uporabo velike količine podatkov storitev. Ta oblika se imenuje OLE2 - Povezovanje in vdelava objektov.

Struktura datotek Word, Excel in Office (OLE2) je podobna prefinjenemu datotečnemu sistemu na disku: "korenski imenik" dokumentne datoteke ali tabele kaže na glavne podimenike različnih podatkovnih blokov, več tabel FAT vsebuje informacije o lokaciji podatkovni bloki v dokumentu itd. Poleg tega vam sistem Office Binder, ki podpira standarda Word in Excel, omogoča ustvarjanje datotek, ki hkrati vsebujejo enega ali več Wordovih dokumentov in eno ali več Excelovih preglednic. Hkrati lahko Wordovi virusi okužijo Wordove dokumente, Excelovi virusi pa Excelove preglednice in vse to je možno znotraj ene same diskovne datoteke. Enako velja za Office. Večina znanih virusov za Word ni združljiva z nacionalnimi (vključno z ruskimi) različicami Worda ali obratno - zasnovani so samo za lokalizirane različice Worda in ne delujejo pod angleško različico. Vendar je virus v dokumentu še vedno aktiven in lahko okuži druge računalnike z ustrezno različico Worda, ki je nameščena na njih. Virusi za Word lahko okužijo računalnike katerega koli razreda. Okužba je možna, če je na tem računalniku nameščen urejevalnik besedil, ki je popolnoma združljiv z Microsoft Wordom različice 6 ali 7 ali novejšo (na primer MS Word za Macintosh).

Enako velja za Excel in Office. Opozoriti je treba tudi, da ima kompleksnost formatov Wordovih dokumentov, Excelovih preglednic in še posebej Officea naslednjo posebnost: v dokumentnih datotekah in tabelah so »dodatni« podatkovni bloki, t.j. podatki, ki niso na noben način povezani z urejenim besedilom ali tabelami ali pa so kopije drugih podatkov v datoteki, ki so se tam slučajno znašli. Razlog za pojav takšnih podatkovnih blokov je gručasta organizacija podatkov v dokumentih in tabelah OLE2 - tudi če je vpisan samo en znak besedila, se zanj dodeli ena ali celo več podatkovnih grozdov. Pri shranjevanju dokumentov in tabel v gruče, ki niso napolnjene z "uporabnimi" podatki, ostanejo "smeti", ki pridejo v datoteko skupaj z drugimi podatki. Količino "smeti" v datotekah lahko zmanjšate tako, da prekličete izbiro možnosti Word/Excel "Dovoli hitro shranjevanje", vendar se s tem le zmanjša skupna količina "smeti", vendar je ne odstranite v celoti. Posledica tega je dejstvo, da se pri urejanju dokumenta njegova velikost spreminja ne glede na dejanja, ki se izvajajo z njim - pri dodajanju novega besedila se lahko velikost datoteke zmanjša, pri brisanju dela besedila pa poveča.

Enako je z makro virusi: ko je datoteka okužena, se lahko njena velikost zmanjša, poveča ali ostane nespremenjena. Prav tako je treba opozoriti, da nekatere različice OLE2.DLL vsebujejo majhno napako, zaradi katere se pri delu z dokumenti Word, Excel in še posebej Office naključni podatki z diska, vključno z zaupnimi podatki (izbrisane datoteke, imeniki, itd.) .d.). V te bloke lahko pridejo tudi virusni ukazi. Posledično se po dezinfekciji okuženih dokumentov aktivna koda virusa odstrani iz datoteke, vendar lahko nekateri njegovi ukazi ostanejo v blokih "smeti". Takšne sledi prisotnosti virusa so včasih vidne z urejevalniki besedil in lahko celo povzročijo odziv nekaterih protivirusnih programov. Vendar so ti ostanki virusa popolnoma neškodljivi: Word in Excel se nanje ne posvečata nobeni pozornosti.

Virusi Word/Excel/Office: kako delujejo

Izvaja različna dejanja pri delu z Wordovim dokumentom različic 6 in 7 ali novejših: odpre dokument, shrani, natisne, zapre itd. Hkrati Word išče in izvaja ustrezne "vgrajene makre" - pri shranjevanju datoteke z ukazom File / Save se pokliče makro FileSave, pri shranjevanju z ukazom File / SaveAs - FileSaveAs, pri tiskanju dokumentov - FilePrint itd., če so seveda definirani makri. Obstaja tudi več "samodejnih makrov", ki se samodejno kličejo pod različnimi pogoji. Ko na primer odprete dokument, Word preveri, ali obstaja makro AutoOpen. Če je tak makro prisoten, ga Word izvede. Ko je dokument zaprt, Word izvede makro AutoClose, ko se Word zažene, se pokliče makro AutoExec, ko se zapre, AutoExit, pri ustvarjanju novega dokumenta pa AutoNew.

Podobni mehanizmi (vendar z različnimi imeni makrov in funkcij) se uporabljajo v Excelu/Office, pri katerem vlogo samodejnih in vgrajenih makrov opravljajo samodejne in vgrajene funkcije, ki so prisotne v katerem koli makru ali makrih, in več vgrajene funkcije so lahko prisotne v enem makru in samodejnih funkcijah. Samodejno (tj. brez posredovanja uporabnika) se izvajajo tudi makri/funkcije, povezane s katerim koli ključem ali časom ali datumom, t.j. Word/Excel pokliče makro/funkcijo, ko pritisnete določeno tipko (ali kombinacijo tipk) ali ko je dosežen določen čas. V Officeu so možnosti za prestrezanje dogodkov nekoliko razširjene, vendar je princip enak.

Makrovirusi, ki okužijo datoteke Word, Excel ali Office, običajno uporabljajo enega od treh zgoraj naštetih metod – bodisi je v virusu prisoten samodejni makro (samodejna funkcija) bodisi je na novo definiran eden od standardnih sistemskih makrov (povezan z nekaterim menijem). element) ali pa se makro virus samodejno pokliče, ko pritisnete katero koli tipko ali kombinacijo tipk. Obstajajo tudi polvirusi, ki ne uporabljajo vseh teh trikov in se razmnožujejo šele, ko jih uporabnik samostojno zažene. Tako, če je dokument okužen, ob odprtju dokumenta Word pokliče okuženi makro AutoOpen (ali AutoClose, ko je dokument zaprt) in tako zažene kodo virusa, razen če to prepoveduje sistemska spremenljivka DisableAutoMacros. Če virus vsebuje makre s standardnimi imeni, jih nadzirate s klicem ustreznega menija (Datoteka/Odpri, Datoteka/Zapri, Datoteka/Shrani kot). Če je kateri koli simbol tipkovnice na novo definiran, se virus aktivira šele po pritisku ustrezne tipke.

Večina makro virusov vsebuje vse svoje funkcije kot standardne makre Word/Excel/Office. Vendar pa obstajajo virusi, ki uporabljajo trike, da skrijejo svojo kodo in shranijo svojo kodo kot ne-makri. Poznane so tri takšne tehnike, vse uporabljajo zmožnost makrov za ustvarjanje, urejanje in izvajanje drugih makrov. Praviloma imajo takšni virusi majhen (včasih polimorfen) makro za nalaganje virusov, ki pokliče vgrajeni urejevalnik makrov, ustvari nov makro, ga napolni z glavno virusno kodo, izvede in nato praviloma uniči (da bi skrijejo sledi prisotnosti virusa). Glavna koda takšnih virusov je prisotna bodisi v samem virusnem makru v obliki besedilnih nizov (včasih šifriranih) ali pa je shranjena v območju spremenljivk dokumenta ali v območju samodejnega besedila.

Algoritem delovanja Wordovih makrovirusov

Večina znanih Wordovih virusov ob zagonu prenese svojo kodo (makre) v območje globalnih makrov dokumenta ("splošni" makri), za to uporabljajo ukaze za kopiranje makrov MacroCopy, Organizer.Copy oz. z uporabo urejevalnika makrov - virus ga pokliče, ustvari nov makro, vanj vstavi svojo kodo, ki jo shrani v dokument. Ko zaprete Word, se globalni makri (vključno z virusnimi makri) samodejno zapišejo v datoteko DOT globalnih makrov (običajno NORMAL.DOT). Tako se naslednjič, ko zaženete urejevalnik MS-Word, virus aktivira v trenutku, ko WinWord naloži globalne makre, t.j. takoj. Nato virus na novo definira (ali že vsebuje) enega ali več standardnih makrov (na primer FileOpen, FileSave, FileSaveAs, FilePrint) in tako prestreže ukaze za manipulacijo datotek. Ko so ti ukazi poklicani, virus okuži datoteko, do katere dostopate. Da bi to naredil, virus pretvori datoteko v obliko predloge (kar onemogoča nadaljnjo spremembo formata datoteke, to je pretvorbo v kateri koli format, ki ni format predloge) in v datoteko zapiše svoje makre, vključno z samodejnim makrom. Če torej virus prestreže makro FileSaveAs, je okužena vsaka datoteka DOC, shranjena prek makra, ki jo je prestregel virus. Če je makro FileOpen prestrežen, se virus sam zapiše v datoteko, ko se prebere z diska.

Drugi način vnosa virusa v sistem se uporablja veliko manj pogosto - temelji na tako imenovanih datotekah "Add-in", t.j. datoteke, ki so servisni dodatki za Word. V tem primeru se NORMAL.DOT ne spremeni in Word ob zagonu naloži makre virusa iz datoteke (ali datotek), ki je določena kot "dodatek". Ta metoda skoraj v celoti ponovi okužbo globalnih makrov, z izjemo, da virusni makri niso shranjeni v NORMAL.DOT, ampak v neki drugi datoteki. Možno je tudi vbrizgati virus v datoteke, ki se nahajajo v imeniku STARTUP – Word samodejno naloži predloge iz tega imenika, vendar takih virusov še ni bilo. Zgornji načini vnosa v sistem so neki analogi rezidenčnih virusov DOS. Analog nerezidenčnosti so makro virusi, ki svoje kode ne prenašajo na področje sistemskih makrov - da bi okužili druge dokumentne datoteke, jih bodisi iščejo z datotečnimi funkcijami, vgrajenimi v Word, ali pa se sklicujejo na seznam nedavno urejene datoteke (seznam nedavno uporabljenih datotek) . Potem takšni virusi odprejo dokument, ga okužijo in zaprejo.

Algoritem delovanja Excelovih makrovirusov

Metode širjenja virusov Excel so na splošno podobne tistim pri virusih Word. Razlike so v ukazih za kopiranje makrov (na primer Sheets.Copy) in v odsotnosti NORMAL.DOT - njegovo funkcijo (v virusnem smislu) opravljajo datoteke v Excelovem STARTUP imeniku. Upoštevati je treba, da sta možni dve možnosti za lokacijo kode virusa makra v Excelovih preglednicah. Velika večina teh virusov svojo kodo piše v formatu VBA (Visual Basic za aplikacije), vendar obstajajo virusi, ki svojo kodo shranjujejo v stari obliki Excela različice 4.0. Takšni virusi se v bistvu ne razlikujejo od virusov VBA, razen razlik v formatu lokacije virusnih kod v Excelovih preglednicah. Čeprav novejše različice Excela (od različice 5) uporabljajo naprednejše tehnologije, je bila za ohranjanje združljivosti ohranjena možnost zagona makrov iz starejših različic Excela. Zaradi tega so vsi makri, napisani v formatu Excel 4, popolnoma funkcionalni v vseh naslednjih različicah, kljub temu, da Microsoft ne priporoča njihove uporabe in ne vključuje potrebne dokumentacije z Excelom.

Algoritem virusa za Access

Ker je Access del paketa Office Pro, so virusi Access enaki makri v Visual Basicu kot drugi virusi, ki okužijo Officeove aplikacije. Vendar ima v tem primeru namesto samodejnih makrov sistem samodejne skripte, ki jih sistem pokliče ob različnih dogodkih (na primer Autoexec). Ti skripti lahko nato kličejo različne makre. Tako mora virus pri okužitvi Accessovih baz podatkov zamenjati nekaj samodejnega skripta in kopirati svoje makre v okuženo bazo podatkov. Okužba skript brez dodatnih makrov ni možna, saj je skriptni jezik precej primitiven in ne vsebuje za to potrebnih funkcij.

Treba je opozoriti, da se v smislu Accessa skripte imenujejo makri (makro), makri pa se imenujejo moduli (modul), vendar se bo v prihodnosti uporabljala enotna terminologija - skripti in makri. Čiščenje Accessovih baz podatkov je težja naloga kot odstranjevanje drugih makro virusov, saj je v primeru Accessa potrebno nevtralizirati ne le virusne makre, ampak tudi samodejne skripte. In ker je pomemben del dela Accessa dodeljen samo skriptom in makrim, lahko napačno brisanje ali deaktivacija katerega koli elementa povzroči nemogoče delovanje z bazo podatkov. Enako velja za viruse – nepravilna zamenjava samodejnih skriptov lahko povzroči izgubo podatkov, shranjenih v bazi podatkov.

AmiPro virusi

Pri delu z dokumentom urejevalnik AmiPro ustvari dve datoteki - besedilo samega dokumenta (s pripono imena SAM) in dodatno datoteko, ki vsebuje makre dokumenta in po možnosti druge informacije (končnica imena - SMM). Oblika obeh datotek je precej preprosta - gre za navadno besedilno datoteko, v kateri so tako besedilo, ki ga je mogoče urejati, kot tudi kontrolni ukazi prisotni v obliki navadnih besedilnih vrstic. Dokument je mogoče povezati s katerim koli makrom iz datoteke SMM (ukaz AssignMacroToFile). Ta makro je podoben AutoOpen in AutoClose v MS Wordu in ga pokliče urejevalnik AmiPro pri odpiranju ali zapiranju datoteke. Očitno AmiPro nima možnosti postavljanja makrov v "splošno" področje, zato lahko virusi za AmiPro okužijo sistem samo, ko se odpre okužena datoteka, ne pa tudi, ko se sistem zažene, kot se zgodi z MS-Word po okužbi Datoteka NORMAL.DOT. Tako kot MS Word vam AmiPro omogoča preglasitev sistemskih makrov (npr. SaveAs, Save) z ukazom ChangeMenuAction. Pri klicu preglašenih funkcij (ukazi menija) prevzamejo nadzor okuženi makri, t.j. virusna koda.

Stealth virusi

Predstavniki tega razreda uporabljajo različna sredstva, da prikrijejo svojo prisotnost v sistemu. To se običajno doseže s prestrezanjem številnih sistemskih funkcij, ki so odgovorne za delo z datotekami. "Stealth" tehnologije onemogočajo odkrivanje virusa brez posebnih orodij. Virus prikrije tako prirast dolžine prizadetega predmeta (datoteke) kot tudi lastno telo v njem ter zase »zamenja« »zdrav« del datoteke.

Med skeniranjem računalnika protivirusni programi berejo podatke – datoteke in sistemska področja – s trdih diskov in disket z uporabo operacijskega sistema in BIOS-a. Stealth - virusi ali nevidni virusi po zagonu pustijo posebne module v RAM-u računalnika, ki prestrežejo dostop programov do diskovnega podsistema računalnika. Če tak modul zazna, da poskuša program uporabnika prebrati okuženo datoteko ali sistemsko območje diska, berljive podatke zamenja sproti in tako ostane neopažen in zavaja protivirusne programe.

Tudi prikriti virusi se lahko skrijejo v obliki tokov v sistemskih in drugih procesih, kar prav tako močno oteži njihovo odkrivanje. Takih prikritih virusov ni mogoče videti niti na seznamu vseh trenutno delujočih procesov v sistemu.

Obstaja preprost način za izklop mehanizma za prikrivanje prikritega virusa. Dovolj je, da zaženete računalnik z neokužene sistemske diskete in skenirate računalnik s protivirusnim programom, ne da bi zagnali programe z diska računalnika (lahko se izkaže, da so okuženi). V tem primeru virus ne bo mogel pridobiti nadzora in v RAM namestiti rezidenčnega modula, ki izvaja prikrit algoritem, protivirusni program bo prebral informacije, ki so dejansko zapisane na disku in zlahka zaznal "bacil".

Večina protivirusnih programov preprečuje poskuse prikritega virusa, da ostanejo neopaženi, a da jim ne bi pustili niti ene možnosti, je treba pred preverjanjem računalnika s protivirusnim programom računalnik naložiti z diskete, na kateri je antivirusni program. -programe za viruse je treba tudi napisati. Številni protivirusni programi se tako uspešno upirajo prikritim virusom, da jih zaznajo, ko se poskušajo prikriti. Takšni programi berejo programske datoteke, ki jih je treba preveriti z diska, pri čemer uporabljajo več različnih metod - na primer z operacijskim sistemom in prek BIOS-a: če se odkrijejo neujemanja, se sklepa, da je verjetno prikrit virus v OVEN.

Polimorfni virusi

Med polimorfne viruse spadajo tisti, katerih odkrivanje je nemogoče (ali izjemno težko) z uporabo tako imenovanih virusnih podpisov – delov trajne kode, značilne za določen virus. To dosežemo na dva glavna načina – s šifriranjem glavne virusne kode z netrajnim ključem in naključnim naborom ukazov za dešifriranje ali s spremembo same izvedljive virusne kode. Obstajajo tudi drugi precej eksotični primeri polimorfizma - virus "Bomber" DOS, na primer, je nešifriran, vendar je zaporedje ukazov, ki prenaša nadzor na kodo virusa, popolnoma polimorfno.

Polimorfizem različnih stopenj kompleksnosti najdemo pri virusih vseh vrst – od zagonskih in datotečnih virusov DOS do virusov Windows in celo makro virusov.

Večina vprašanj se nanaša na izraz "polimorfni virus". Ta vrsta računalniškega virusa je daleč najbolj nevarna.

Polimorfni virusi so virusi, ki spremenijo svojo kodo v okuženih programih na način, da se dva primerka istega virusa morda ne ujemata v enem bitu.

Takšni virusi ne samo šifrirajo svojo kodo z različnimi šifrirnimi potmi, temveč vsebujejo tudi generacijsko kodo šifrirnika in dešifratorja, kar jih razlikuje od običajnih šifrirnih virusov, ki lahko šifrirajo tudi dele svoje kode, a imajo hkrati stalno kodo. šifrirnika in dešifriranja.

Polimorfni virusi so virusi s samospremenljivimi dekoderji. Namen takšnega šifriranja je, da če imate okuženo in izvirno datoteko, še vedno ne boste mogli analizirati njene kode z običajnim razstavljanjem. Ta koda je šifrirana in je nesmiseln niz ukazov. Dešifriranje izvede virus sam med izvajanjem. Hkrati so možne možnosti: lahko se dešifrira vse naenkrat ali pa takšno dešifriranje izvede "na poti", lahko ponovno šifrira že izdelane odseke. Vse to je storjeno zato, da bi otežili analizo virusne kode.

Polimorfni dekriptorji

Polimorfni virusi uporabljajo zapletene algoritme za generiranje kode svojih dešifrorjev: navodila (ali njihovi ekvivalenti) se zamenjajo od okužbe do okužbe, razredčeni z ukazi, ki ne spremenijo ničesar, kot so NOP, STI, CLI, STC, CLC, DEC neuporabljeni register, XCHG neuporabljeni registri itd. d.

Polnopravni polimorfni virusi uporabljajo še bolj zapletene algoritme, zaradi česar lahko dešifrator virusa naleti na operacije SUB, ADD, XOR, ROR, ROL in druge v poljubnem številu in vrstnem redu. Nalaganje in spreminjanje ključev in drugih parametrov šifriranja poteka tudi s poljubnim naborom operacij, v katerih se lahko pojavijo skoraj vsa navodila procesorja Intel (ADD, SUB, TEST, XOR, OR, SHR, SHL, ROR, MOV, XCHG, JNZ, PUSH, POP ...) z vsemi možnimi načini naslavljanja. Pojavljajo se tudi polimorfni virusi, katerih dešifrator uporablja navodila do Intel386, poleti 1997 pa so odkrili 32-bitni polimorfni virus, ki okuži datoteke Windows95 EXE. Zdaj že obstajajo polimorfni virusi, ki lahko uporabljajo tudi različne ukaze sodobnih procesorjev.

Posledično je na začetku datoteke, okužene s takšnim virusom, nabor navidez nesmiselnih navodil, nekaterih kombinacij, ki so precej učinkovite, pa ne sprejmejo lastniški razstavljalci (na primer kombinacija CS:CS: ali CS). :NOP). In med to »kašo« ukazov in podatkov se občasno zdrsnejo MOV, XOR, LOOP, JMP – navodila, ki res »delujejo«.

Stopnje polimorfizma

Polimorfni virusi so razdeljeni na ravni glede na kompleksnost kode, ki jo najdemo v dekoderjih teh virusov. To delitev je prvi predlagal dr. Alan Solomon, ga je čez nekaj časa razširil Vesselin Bonchev.

1. stopnja: virusi, ki imajo določen nabor dešifrorjev s trajno kodo in izberejo enega od njih, ko so okuženi. Takšni virusi so "pol-polimorfni" in se imenujejo tudi "oligomorfni" (oligomorfni). Primeri: "Cheeba", "Slovaška", "Kit".

2. stopnja: Dekodirnik virusov vsebuje eno ali več trajnih navodil, vendar glavni del ni trajnih.

3. stopnja: Dešifriranje vsebuje neuporabljena navodila - "smeti", kot so NOP, CLI, STI itd.

4. stopnja: Dešifriranje uporablja zamenljiva navodila in navodila za preureditev (nameščanje). Algoritem dešifriranja se ne spremeni.

5. stopnja: uporabljeni so vsi zgornji triki, algoritem za dešifriranje je nestabilen, možno je ponovno šifriranje virusne kode in celo delno šifriranje samo kode dešifriranja.

Raven 6: permutacijski virusi. Glavna koda virusa se lahko spremeni - razdeljena je na bloke, ki se med okužbo prerazporedijo v poljubnem vrstnem redu. Virus ostaja aktiven. Takšni virusi so lahko nešifrirani.

Zgornja delitev ni brez pomanjkljivosti, saj je narejena po enem samem merilu - zmožnost zaznavanja virusa z dešifrirano kodo z uporabo standardne metode virusnih mask:

1. stopnja: za odkrivanje virusa je dovolj, da imate več mask

2. stopnja: zaznavanje maske z uporabo "nadomestnih znakov"

3. stopnja: zaznavanje maske po odstranitvi navodil za smeti

4. stopnja: Maska vsebuje več možnih možnosti kode, t.j. postane algoritemsko

5. stopnja: nezmožnost zaznavanja virusa z masko

Nezadostnost takšne delitve je bila dokazana pri virusu 3. stopnje polimorfizma, ki se imenuje "Level3". Ta virus, ki je eden najkompleksnejših polimorfnih virusov, sodi v stopnjo 3 po zgornji delitvi, saj ima stalen algoritem za dešifriranje, pred katerim je veliko število "smeti" ukazov. Vendar pa je v tem virusu algoritem generiranja "smeti" doveden do popolnosti: skoraj vsa navodila procesorja i8086 je mogoče najti v kodi dešifriranja.

Če na nivoje razdelimo protivirusne programe, ki uporabljajo sisteme za samodejno dešifriranje virusne kode (emulatorje), bo delitev na nivoje odvisna od zahtevnosti emulacije virusne kode. Virus je mogoče odkriti tudi z drugimi metodami, na primer z dešifriranjem z uporabo osnovnih matematičnih zakonov itd.

Zato se mi zdi bolj objektivna delitev, pri kateri poleg kriterija virusnih mask sodelujejo tudi drugi parametri:

Stopnja kompleksnosti polimorfne kode (odstotek vseh navodil procesorja, ki jih je mogoče najti v kodi dešifriranja)

Uporaba antiemulatorskih trikov

Obstojnost algoritma dešifriranja

Stalnost dolžine dekoderja

Spreminjanje izvedljive kode

Najpogosteje takšno metodo polimorfizma uporabljajo makro virusi, ki pri ustvarjanju novih kopij samih sebe naključno spreminjajo imena svojih spremenljivk, vstavljajo prazne vrstice ali kako drugače spremenijo svojo kodo. Tako algoritem virusa ostaja nespremenjen, vendar se koda virusa skoraj popolnoma spreminja od okužbe do okužbe.

Manj pogosto to metodo uporabljajo zapleteni zagonski virusi. Takšni virusi v zagonske sektorje vnesejo le dokaj kratek postopek, ki prebere glavno kodo virusa z diska in nanj prenese nadzor. Koda za ta postopek je izbrana med več različnimi možnostmi (ki jih lahko razredčimo tudi z "praznimi" ukazi), ukazi se med seboj prerazporedijo itd.

Ta tehnika je še redkejša pri datotečnih virusih, ker morajo popolnoma spremeniti svojo kodo, za to pa so potrebni precej zapleteni algoritmi. Do danes sta znana le dva taka virusa, od katerih eden (»Ply«) naključno premika svoje ukaze po svojem telesu in jih nadomesti z ukazi JMP ali CALL. Drug virus ("TMC") uporablja bolj zapleteno metodo - vsakič, ko se okuži, virus zamenja bloke svoje kode in podatkov, vstavi "smeti", nastavi nove vrednosti odmika za podatke v svojih navodilih sestavljalca, spremeni konstante itd. . Čeprav virus ne šifrira svoje kode, je zato polimorfen virus – koda ne vsebuje trajnega niza ukazov. Poleg tega virus pri ustvarjanju novih kopij samega sebe spremeni svojo dolžino.

Virusi po vrsti destruktivnih dejanj

Po vrsti destruktivnih dejanj lahko viruse razdelimo v tri skupine:

Informacijski virusi (virusi prve generacije)

Tako imenovani virusi prve generacije so vsi trenutno obstoječi virusi, katerih dejanja so usmerjena v uničenje, spreminjanje ali krajo informacij.

Virusi strojne opreme (virusi druge generacije)

Ta vrsta virusa lahko poškoduje strojno opremo računalnika. Na primer, izbrišite BIOS ali ga pokvarite, zlomite logično strukturo trdega diska na tak način, da ga bo mogoče obnoviti le z nizkostopenjskim formatiranjem (in tudi takrat ne vedno). Edini predstavnik te vrste je najnevarnejši od vseh, kar je kdaj obstajalo, virus Win95.CIH "Chernobl". Nekoč je ta virus onesposobil milijone računalnikov. Program je izbrisal iz BIOS-a in s tem onemogočil računalnik, isti pa je uničil vse podatke s trdega diska, tako da jih je bilo skoraj nemogoče obnoviti.

Trenutno ni bilo najdenih nobenih "divjih" virusov strojne opreme. Toda strokovnjaki že napovedujejo pojav novih tovrstnih virusov, ki lahko okužijo BIOS. Za zaščito pred takšnimi virusi je načrtovana izdelava posebnih skakalcev na vsaki matični plošči, ki bodo blokirali pisanje v BIOS.

Psihotropni virusi (tretja generacija virusov)

Ti virusi lahko človeka ubijejo tako, da nanj vplivajo prek monitorja ali računalniških zvočnikov. Z reproduciranjem določenih zvokov, določene frekvence ali določenega utripanja različnih barv na zaslonu lahko psihotropni virusi povzročijo epileptični napad (pri ljudeh, ki so k temu nagnjeni) ali srčni zastoj, možgansko krvavitev.

Na srečo dejanski obstoj takšnih virusov do danes ni znan. Mnogi strokovnjaki dvomijo o splošnem obstoju te vrste virusa. Ampak ena stvar je gotova. Psihotropne tehnologije so že dolgo izumljene, da vplivajo na osebo prek zvoka ali slike (ne smemo zamenjati s okvirjem 25). Pri osebi, ki je nagnjena k temu, je zelo enostavno povzročiti epileptični napad. Pred nekaj leti se je v nekaterih medijih pojavil novi virus, imenovan "666". Ta virus po vsakih 24 sličicah na zaslonu prikaže posebno barvno kombinacijo, ki lahko spremeni življenje gledalca. Posledično človek preide v hipnotični trans, možgani izgubijo nadzor nad delom telesa, kar lahko povzroči boleče stanje, spremembo načina delovanja srca, krvni tlak itd. Toda barvne kombinacije danes niso prepovedane z zakonom. Zato se lahko na platnu pojavljajo povsem zakonito, čeprav so lahko rezultati njihovega vpliva za vse nas pogubni.

Primer takega vpliva je risanka "Pokemon", po prikazu ene od serij na Japonskem je na stotine otrok končalo v bolnišnicah s strašnim glavobolom, možgansko krvavitvijo. Nekateri od njih so umrli. V risanki so bili okvirji s svetlo generacijo določene palete barv, praviloma so to rdeči utripi na črnem ozadju v določenem zaporedju. Po tem incidentu je bila ta risanka prepovedana za predvajanje na Japonskem.

Lahko navedemo še en primer. Verjetno se vsi spomnijo, kaj se je zgodilo v Moskvi po prenosu tekme med našo nogometno reprezentanco in japonsko (če se ne motim). Toda na velikem platnu je bil le posnetek, ki prikazuje, kako je moški z netopirjem zdrobil avto. To je tudi psihotropni učinek, saj so ob videu "ljudje" začeli uničevati vse in vsakogar na svoji poti.

Materiali in podatki so bili vzeti iz virov:

http://www.stopinfection.narod.ru

http://hackers100.narod.ru

http://broxer.narod.ru

http://www.viruslist.com

http://logic-bratsk.ru

http://www.offt.ru

http://www.almanet.info

- Če želite objavljati komentarje, se prijavite ali registrirajte

Kako onemogočiti plačljive naročnine na Megafonu

Kako onemogočiti plačljive naročnine na Megafonu Kako narediti hashtage na Instagramu: navodila in priporočila po korakih

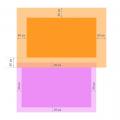

Kako narediti hashtage na Instagramu: navodila in priporočila po korakih Padding, Margin in Border - v CSS nastavimo notranje in zunanje robove, kot tudi obrobe za vse strani (zgoraj, spodaj, levo, desno) oblazinjenje sintakse CSS

Padding, Margin in Border - v CSS nastavimo notranje in zunanje robove, kot tudi obrobe za vse strani (zgoraj, spodaj, levo, desno) oblazinjenje sintakse CSS