Jak wygląda poprawny plik lmhosts. Plik hostów systemu Windows. Wykorzystywanie hostów do własnych celów

Dzisiaj użytkownicy sieci społecznościowych, takich jak VKontakte czy Odnoklassniki, często borykają się z problemem logowania się do serwisu. System kontroluje to poprzez plik HOSTS, który znajduje się w drzewie C:\Windows\System32\drivers\etc. Niestety jest to usługa najczęściej atakowana przez wirusy. Spróbujmy wymyślić, jak naprawić sytuację.

Jakie pliki znajdują się w katalogu C:\Windows\System32\drivers\etc i za co są odpowiedzialne?

Większość ludzi zna te pliki, ale często są sfrustrowani, gdy nie działają zgodnie z oczekiwaniami. Wynika to zwykle z faktu, że mają bardzo proste, ale specyficzne wymagania, aby w ogóle działały. Haczyk polega na tym, że istnieje kilka błędów, o których musisz wiedzieć.

- Zawsze używaj wielkich liter, aby być bezpiecznym.

- Pomocne jest również dodanie Nazwa domeny.

- Zajmuje to dwie linijki i wykorzystuje niezwykle krytyczne formatowanie.

Jakie pliki znajdują się w katalogu C:\Windows\System32\drivers\etc i za co są odpowiedzialne?

Najpierw zwróćmy uwagę na pliki w tym folderze. Oprócz pliku, którego szukasz, powinny tu znajdować się jeszcze tylko cztery obiekty. Jeśli jest coś jeszcze, możesz śmiało powiedzieć to lub coś takiego.

Jeśli chodzi o funkcje plików, na przykład obiekt C:\Windows\System32\drivers\etc\services i inne pliki, w tym HOSTS, protocol, lmhosts i sieci, są odpowiedzialne za częściowy dostęp użytkownika do określonych zasobów na Internet.

Jak znaleźć i edytować ten plik?

Pamiętaj, że podczas edytowania tych plików możesz napotkać konflikty lub nieefektywne zmiany, jeśli nie przeładujesz lub nie wyczyścisz pamięci podręcznych nazw lokalnych. Ta dokumentacja jest zarchiwizowana i nie jest obsługiwana. Jeśli nazwa jest umieszczona w cudzysłowie, jest używana dokładnie tak, jak określono. Domyślnie szesnasty znak identyfikuje usługę klienta sieciowego, która zarejestrowała tę nazwę. Jak widać, jedyną różnicą między tymi dwoma nazwami jest 16. znak. Szesnasty znak jednoznacznie identyfikuje każdą z sieciowych usług klienckich działających na komputerze.

- Każdy wpis powinien znajdować się w osobnym wierszu.

- Ostateczny zapis do pliku musi być zakończony znakiem powrotu karetki.

Rozważany określa zgodność bazy nazw domen z adresami IP. Ponadto jego użycie polega na przyspieszeniu dostępu użytkownika do najczęściej odwiedzanych stron w Internecie z pominięciem serwerów DNS, a także blokowaniu niektórych niechcianych zasobów lub linków banerowych. Domyślnie oprócz części opisowej zawiera na końcu tekstu jeden interesujący nas rekord, a mianowicie: 127.0.0.1 localhost. Wszystko! Nie powinno być w nim więcej dodatkowych wpisów.

Zwróć uwagę na następujące cechy poprzedniego przykładu. Ponieważ jego imię zawiera spacje, imię i specjalny charakter są ujęte w podwójne cudzysłowy. Ten wpis należy dodać do następującego podklucza rejestru. Nie używaj Edytora rejestru do bezpośredniej edycji rejestru, chyba że masz alternatywę. Edytory rejestru omijają standardowe środki ostrożności zapewniane przez narzędzia administracyjne. Te środki ostrożności zapobiegają wprowadzaniu sprzecznych ustawień lub ustawień, które mogłyby obniżyć wydajność lub uszkodzić system.

Sprawdzanie adresu IP witryn

Jeśli mówimy o przykładzie dopasowania nazwy domeny prawdziwy adres IP zasobu, możesz to sprawdzić w całkowicie elementarny sposób, używając in wiersz poleceń standardowe wejście polecenia ping, po którym następuje adres URL sprawdzanego zasobu, oddzielony spacją.

Naprawianie pliku hosts

Gdy wystąpi aktywność kontrolera domeny, na przykład żądanie logowania, komputer wysyła żądania dotyczące nazwy grupy domeny. W podsieci lokalnej komputer emituje żądanie i jest odbierane przez wszystkie lokalne kontrolery domeny. Zapewnia to uwierzytelnianie logowania, zmiany hasła, przeglądanie itp. będzie działać poprawnie dla domeny lokalnej. Gwarantuje to, że podwyższenie rezerwowego kontrolera domeny do podstawowego kontrolera domeny nie wpłynie na możliwość oferowania przez podwyższony kontroler domeny wszystkich usług członkom domeny. Ponownie należy również włączyć rezerwowe kontrolery domeny w domenach zdalnych, aby podwyższenie poziomu do podstawowego kontrolera domeny nie zakłócało możliwości wyświetlania domen zdalnych. Grupy specjalne są ograniczone do 25 członków.

Aby uzyskać adres IP dowolnego zasobu, należy użyć następującej kombinacji: ping www.(nazwa witryny)(własność domeny). Na przykład w przypadku Facebooka wyglądałoby to jak pingowanie www.facebook.com. Po wykonaniu polecenia na ekranie zostanie wyświetlony wymagany adres oraz statystyki tzw. pingu.

Co zrobić, jeśli plik jest zainfekowany wirusem?

Niestety najczęściej wirusy infekują plik C:\Windows\System32\drivers\etc\HOSTS. Następnie, gdy użytkownik wejdzie w to samo sieć społeczna albo zostaje przekierowany na stronę klonowania, albo zazwyczaj wysyłana jest wiadomość z żądaniem zapłaty za wejście. Zróbmy rezerwację od razu: żadna „sieć społecznościowa” nie pobiera pieniędzy za korzystanie z usług zasobu. Stąd wniosek: to wirus (czasami sztuczne blokowanie, co jest niezwykle rzadkie).

Co zrobić, jeśli plik jest zainfekowany wirusem?

Urządzenie wielopunktowe to komputer z wieloma karty sieciowe... Jest to znane jako włączanie blokowe, które umożliwia wielu serwerom wyszukiwanie prawidłowej kopii określonego pliku. Nawet w systemach z jednym użytkownikiem przekierowane mapowania dysków mogą się zmieniać między logowaniami.

Co to jest plik hosts

Nie zamykaj okna terminala; będziesz go wkrótce potrzebować. Ten sam program, inny interfejs i nie możesz używać myszy. Użyj klawiszy strzałek, aby poruszać się w górę i w dół, i naciśnij klawisz Enter, aby rozwinąć menu lub wyświetlić informacje o dowolnym elemencie.

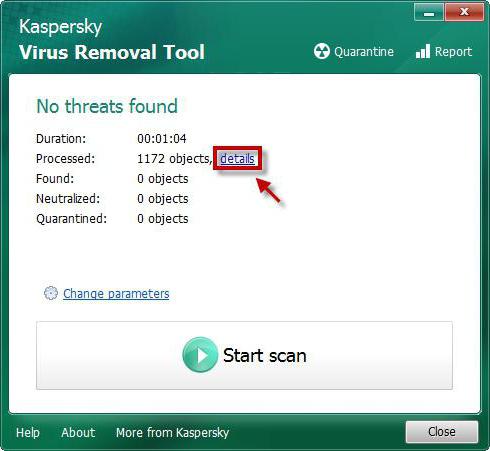

Jeśli takie nieszczęście już się wydarzyło, należy najpierw sprawdzić system komputerowy. W niektórych przypadkach nie należy nawet używać zainstalowanego w systemie programu antywirusowego, ponieważ już przeoczył zagrożenie i nie ma gwarancji, że je wykryje i usunąć go w wyniku skanowania na żądanie.

Zobaczysz coś takiego.

Przejdź do Operacje sieciowe, Zadania klienta, a następnie Podstawowe informacje o hoście.

Na ten moment byłoby miło ponownie uruchomić komputer. W wierszu polecenia wprowadź. Podczas uruchamiania komputera zobacz dwie linie. Najwyraźniej są sytuacje, w których nie chcesz, aby były takie same.

Lepiej uruchomić niektóre przenośne narzędzia, takie jak Dr. Sieć (najlepiej Cure IT!) Lub KVRT, który nawet nie wymaga instalacji. Ale nawet tak potężne produkty nie zawsze pomagają, a blokowanie dostępu do zasobów zapisanych w pliku C: \ Windows \ System32 \ drivers \ etc \ HOSTS pozostaje i nadal działa. Zobaczmy, jak możesz się go pozbyć.

Możesz edytować ten plik lub utworzyć własny. Przykładowy plik hosts już istnieje; edytuj go lub utwórz nowy od podstaw, jak chcesz. Mój plik hosts wygląda tak. Służy do diagnostyki wewnętrznej. Możesz być bardzo konkretny, jeśli chcesz, ale mam tylko jedną linijkę.

W rzeczywistości istnieją sposoby, dzięki którym ludzie bez skrupułów mogą obejść tę gwarancję, chociaż wymaga ona większego doświadczenia niż przeciętny użytkownik. Możesz edytować tę wersję lub po prostu utworzyć nową, która jest znacznie krótsza. Upewnij się, że w pliku znajduje się tekst tego wiersza. Będzie dużo przewijania, zbyt szybko dla Ciebie.

Ręczne poprawianie tekstu pliku

Najpierw przejdź do katalogu C: \ Windows \ System32 \ drivers \ etc, następnie wybierz nasz plik i kliknij prawym przyciskiem myszy, aby wywołać menu za pomocą polecenia „Otwórz za pomocą ...” ... Teraz z listy dostępnych programów wybierz standardowy „Notatnik” i spójrz na treść tekstu.

Kiedy przestać używać NetBIOS

Wpisz to w wierszu poleceń. Jeśli początkowo nie zgłoszono żadnych błędów, prawdopodobieństwo, że coś się zmieni, nie zmieni się. Domyślne ustawienia wszystkich innych opcji działają dobrze w mojej sieci. Chociaż hasła są zaszyfrowane, nie są one bardzo silnym szyfrowaniem. Istnieje prosty sposób na sprawdzenie, czy masz ukryte hasła.

Jest siedem pól oddzielonych dwukropkami.

Konwersja na hasła w tle jest łatwa. Nie zobaczysz żadnych wiadomości i wkrótce wrócisz do wiersza poleceń.

Hasła są teraz przechowywane w oddzielnym i silniej zaszyfrowanym pliku. W wierszu polecenia wprowadź następujące dane. Jeśli ścieżka nie istnieje, pojawi się błąd. W takim przypadku spróbuj wykonać następujące czynności.

Z reguły zainfekowany plik może zawierać wpisy, takie jak 127.0.0.1, po których następują adresy zasobów tych samych sieci społecznościowych (na przykład 127.0.0.1 odnoklassniki.ru). To pierwsza oznaka, że powstały one w wyniku działania szkodliwego kodu. Okazuje się, że elementy kontrolne systemu, odwołujące się do pliku HOSTS, są stale tworzone podczas próby uzyskania do niego dostępu.

Po wpisaniu ostatniej linii powyżej prawdopodobnie zostaniesz poproszony o potwierdzenie. Plik jest dobrze zakopany w strukturze katalogów, a oryginał zniknął. Nic nie możesz na to poradzić. Jeśli widzisz komunikat o błędzie „brak takiego użytkownika” lub nie możesz dodać lub zmienić hasła, wprowadź następujące dane.

Nie zostaniesz poproszony o wejście Stare hasło użytkownik, tylko nowy, a następnie potwierdź ponownie. Jeśli to nie zadziała, uruchom ponownie komputer. Nazwa komputera jest opcjonalnie ujęta w cudzysłów. Oddziel elementy co najmniej jedną spacją. Może jednak również oznaczać specjalne słowa kluczowe, jak opisano w tej sekcji. Jednak przecinki to spacje, a nazwa domeny musi mieć 15 znaków w tym wierszu. Jest to najprawdopodobniej spowodowane problemami z uprawnieniami; Poniżej znajduje się wyjaśnienie, jak to obejść.

Najprostszą metodą korekty jest usunięcie całej treści podczas dalszego wklejania oryginalnego tekstu (można go pobrać z innego komputera lub znaleźć w Internecie). Następnie wystarczy zapisać zmiany (Ctrl + S) i ponownie uruchomić terminal komputerowy. Możesz oczywiście spróbować zastąpić żądany plik oryginalnym, ale system raczej na to nie pozwoli, nawet jeśli masz uprawnienia administratora. Ponadto ta opcja działa w około 20-30% przypadków.

Wykorzystywanie hostów do własnych celów

- Otwórz Notatnik lub inny edytor tekstu, taki jak Notatnik.

- Wskazówka 1, aby uzyskać szybki dostęp do tego folderu.

Do czego służy plik hosts?

Modyfikując go, złośliwe oprogramowanie może blokować dostęp do aktualizacji antywirusowych lub zmusić Cię do odwiedzenia złośliwej witryny. Łatwiejszym sposobem blokowania określonych domen na komputerze jest użycie. Możesz wyłączyć określony wpis, poprzedzając go znakiem #.

Problemy z HOSTS i obiektem lmhosts.sam

Problem często może być poważniejszy. Faktem jest, że czasami podczas wchodzenia do katalogu C: \ Windows \ System32 \ drivers \ itp. wizualnie brakuje potrzebnego pliku HOSTS.

Najpierw w „Eksploratorze” należy skorzystać z menu serwisowego, a następnie wybrać opcje folderów, w których włączona jest opcja pokazywania ukrytych obiektów (plików i folderów). Dodatkowo trzeba strzelać do "ptaków" z linii ukrycia chronionych pliki systemowe i rozszerzenia dla zarejestrowanych typów. Nasz plik jest teraz widoczny.

Należy zauważyć, że istnieją sposoby na zmianę kolejności, w jakiej komputer rozpoznaje nazwy domen. Zaleca się również okresowe używanie tego pliku Zarezerwuj kopię kopiując go na inną nazwę. Testowanie sieci.

Ma to dwie zalety; jednym z nich jest to, że może przyspieszyć przeglądanie, ponieważ nie musisz już czekać na pobieranie reklam z witryn sieci reklamowych, a przeglądanie będzie bezpieczniejsze, ponieważ nie będziesz w stanie dotrzeć do znanych złośliwych witryn.

Tu jednak zaczynają się prawdziwe problemy. Faktem jest, że podczas próby edycji lub zapisywania system wyświetla komunikat, że w pliku C: \ Windows \ System32 \ drivers \ etc \ HOSTS nie można zapisywać. Co zrobić w takim przypadku?

Stosujemy drastyczne środki - usuwamy plik HOSTS, najlepiej z „Kosza”. Możesz go szybko usunąć, omijając „Kosz”, używając kombinacji Shift + Del. Następnie kliknij kliknij prawym przyciskiem myszy na wolna przestrzeń Windows i wybierz polecenie, aby utworzyć nowy plik tekstowy i nazwać go hostami lub hostami bez rozszerzenia, cokolwiek chcesz, to nie ma znaczenia. Zgadzamy się z ostrzeżeniem systemu o zmianie rozszerzenia i przystępujemy do edycji. Jak już wiadomo, dalsze działania są podobne do poprzedniej opcji - po prostu wstawiamy oryginalną treść i zapisujemy nowo utworzony dokument. Następnie usuwamy plik lmhosts.sam (to on wpływa na wydajność żądanego pliku hosta), po czym ponownie uruchamiamy system.

Jak pobrać i edytować plik hosts

Ta usługa jest niepotrzebna i można ją wyłączyć. Poniżej wymieniono strony internetowe, które tworzą pliki dla tych typów hostów. Ostrzegano przed potencjalnymi spowolnieniami spowodowanymi przez duże pliki hosta i jak to naprawić. Ale gdzie jest ten katalog na dysku? Tu zaczyna się zamieszanie. Wręcz przeciwnie. Wymóg dwóch różnych katalogów systemowych32 został rozwiązany przez przekierowanie. Procedura jest trochę żmudna. Oto jak to zrobić za pomocą 64-bitowego Notatnika.

- Wybierz „Wszystkie pliki” w prawym dolnym rogu.

- Wprowadź zmiany i zapisz je.

Ta opcja przywróci dostęp do Twoich ulubionych witryn, które zostały wcześniej zablokowane. Nawiasem mówiąc, ta metoda prawie zawsze działa.

Zamiast posłowia

Jak widać z powyższego, problem z blokowaniem zasobów internetowych jest dość prosty, nawet bez specjalnej wiedzy i umiejętności. Jednak przed przystąpieniem do edycji obiektu systemowego HOSTS należy upewnić się, że standardowe skanowanie przez oprogramowanie antywirusowe nic nie dało. Niektórzy użytkownicy próbują korzystać z narzędzi, takich jak Microsoft Fix It. Należy pamiętać, że jeśli w systemie pojawi się wirus, pliki zostaną ponownie zainfekowane, a poprawki będą wprowadzane tylko przez chwilę.

Możesz najpierw potrzebować własności pliku. Skopiuj i wklej następujący tekst do pliku notatnika. Każdy # wpis musi być przechowywany w osobnym wierszu. Możesz zostać poproszony o zgodę na jego wymianę. W wyświetlonym wierszu polecenia wprowadź następujące 2 polecenia. ... Struktura pliku hosta jest bardzo prosta.

Zobaczysz teraz plik nazwy hosta w otwartym folderze. W związku z tym będziesz musiał uzyskać prawo własności i pełną kontrolę nad tym plikiem, aby móc go modyfikować. Po uzyskaniu prawa własności otwórz plik w Notatniku i zastąp jego zawartość następującym tekstem.

Jeśli NetBIOS jest włączony, wszystkie Komputery z systemem Windows utrzymuje pamięć podręczną nazw NetBIOS, które zostały już rozwiązane. Gdy komputer wymaga rozpoznawania nazw NetBIOS, najpierw uzyskuje dostęp do pamięci podręcznej. Jeśli ta nazwa nie zostanie znaleziona w pamięci podręcznej, zostanie użyta metoda określona przez typ węzła. ten komputer.

- Klient nie korzystający z usługi WINS wysyła komunikaty rozgłoszeniowe w celu rozwiązania nazwy, a jeśli się nie powiedzie, kontakty plik lokalny LMHOSTS.

- Klient WINS może użyć dowolnej z dostępnych metod rozpoznawania nazw NetBIOS. Najpierw używa pamięci podręcznej nazw NetBIOS, a następnie kontaktuje się z serwerem WINS. Jeśli serwer WINS ulegnie awarii, wysyłane są rozgłoszenia, a jeśli wynik się nie powiedzie, uzyskuje się dostęp do pliku LMHOSTS.

W poniższych sekcjach opisano możliwe metody rozpoznawania nazw NetBIOS w kolejności, w jakiej byłyby używane na komputerze obsługującym usługę WINS.

Inne powiązane artykuły, które mogą Cię zainteresować

Dla tych, którzy nie mogą uzyskać praw administratora, pobierz „przejmij” swój program, co pozwoli ci przejąć prawa administratora do programu. usuń plik hosta, Windows utworzy nowy plik po ponownym uruchomieniu, a przeglądarka działa poprawnie po utworzeniu nowego pliku hosta. Pomoc, ponieważ potrzebuję komputera, aby przetrwać ekonomicznie. ... Podam dwa przykłady, w których może to być przydatne. Nie ładuje prawie nic, gdy witryna próbuje załadować reklamę, wyskakujące okienko lub inny element.

Pamięć podręczna nazw NetBIOS... Podczas każdej sesji sieciowej komputer kliencki buforuje wszystkie nazwy NetBIOS, które zostały pomyślnie rozwiązane, aby można je było ponownie wykorzystać. Ponieważ pamięć podręczna jest przechowywana w pamięci, jej użycie jest najszybsze i efektywny sposób rozpoznawanie nazw. Jest to pierwszy zasób, do którego odwołują się węzły wszystkich typów, gdy muszą rozwiązać nazwę. Możesz zobaczyć aktualną zawartość pamięci podręcznej nazw NetBIOS twojego komputera, wpisując nbtstat -c w wierszu poleceń.

Rozpoznawanie nazw WINS. WINS to ogólnofirmowe narzędzie do rejestrowania i rozwiązywania nazw NetBIOS. Jest to jedyny mechanizm dostępny w sieci Windows Server 2003/2000, który automatycznie utrzymuje bazę danych nazw sieci NetBIOS i odpowiadających im adresów IP. W przeciwieństwie do komunikatów rozgłoszeniowych, WINS używa tylko indywidualnych komunikatów sieciowych, co pozwala mu działać niezależnie od granic między segmentami sieci. Używanie oddzielnych komunikatów WINS może znacznie zmniejszyć ilość ruchu sieciowego generowanego przez operacje rozpoznawania nazw NetBIOS.

Usługa WINS jest dostarczana z systemem Windows Server 2003 i działa jako usługa. Zestaw administracyjny zawiera przystawkę WINS, która umożliwia zarządzanie wszystkimi serwerami WINS w sieci firmowej z jednej centralnej lokalizacji. Aby zwiększyć szybkość (oraz odporność na awarie), można uruchomić wiele serwerów WINS w sieci firmowej. Bazy danych WINS mogą być automatycznie replikowane z wyprzedzeniem podane okresy o określonej godzinie lub w określonych porach dnia. Replikację WINS przez łącza WAN można zaplanować na okresy niskiego natężenia ruchu, tworząc w ten sposób ujednoliconą bazę danych dla sieci rozproszonej globalnie.

WINS umożliwia również swoim klientom nawigację między komputerami w innych segmentach sieci bez żądania usług głównych przeglądarek w tych sieciach. Pozwala to użytkownikom na interakcję z innymi komputerami w zdalnych lokalizacjach bez zajmowania kanału WAN przez ruch przeglądarki.

Jeśli klient WINS wymaga rozpoznawania nazw NetBIOS, wysyła oddzielny komunikat NAME QUERY REQUEST do pierwszego serwera WINS określonego na stronie Adres WINS okna dialogowego Właściwości TCP / IP. Serwer WINS odpowiada następnie komunikatem POZYTYWNEJ ODPOWIEDZI NA NAME QUERY, zawierającym żądaną nazwę i odpowiadający jej adres IP, lub komunikatem NEGATIVE NAME QUERY RESPONSE, wskazującym, że w bazie danych nie ma rekordu o tej nazwie.

W przypadku opóźnienia w odpowiedzi na żądanie serwer WINS wysyła do klienta pakiety WACK (WAIT FOR ACKNOWLEDGMENT RESPONSE), aby klient nie przechodził do następnej metody rozpoznawania nazw.

Jeśli serwer WINS nie może rozpoznać nazwy z negatywną odpowiedzią lub bez odpowiedzi, klient kontaktuje się z pomocniczym (wstrzymanym) serwerem WINS i powtarza cały proces. Jeśli serwer pomocniczy nie może tego zrobić, komputer będący węzłem H kontynuuje używanie komunikatów rozgłoszeniowych do rozpoznawania nazw. Jeśli jednak serwery WINS nie są w stanie odpowiedzieć na żadne żądania rozpoznawania nazw, klient kontynuuje próby skontaktowania się z tymi serwerami w celu jak najszybszego przywrócenia rozpoznawania nazw WINS.

Rozpoznawanie nazw za pomocą komunikatów rozgłoszeniowych

Jeśli rozpoznawanie nazw NetBIOS odbywa się za pomocą komunikatów rozgłoszeniowych, wszystkie zarejestrowane komputery muszą odpowiadać na żądania zawierające ich nazwy. Komputer, który używa komunikatów emisji do rozpoznawania nazw, generuje ten sam pakiet NAME QUERY REQUEST, co klient WINS, z tą różnicą, że żądanie jest emitowane jako komunikaty emisji do wszystkich komputerów w lokalnej podsieci. Każdy komputer, który odbiera ten pakiet, musi sprawdzić nazwę, dla której żądany jest adres IP.

Jeśli pakiet zawiera nierozpoznaną nazwę, jest ona po cichu usuwana. Ale jeśli komputer rozpoznał własną nazwę w tym żądaniu, musi odpowiedzieć nadawcy pakietem POZYTYWNEJ ODPOWIEDZI NA Kwerendę NAZWĘ, zawierającym jego adres IP. Ten pakiet jest wysyłany jako osobna (nierozsyłana) wiadomość.

Metoda rozpoznawania nazw rozgłoszeniowych używana przez wszystkie stare Systemy Windows które nie są klientami WINS (po próbie pobrania nazwy z pamięci podręcznej nazw). Jeśli nazwa, która ma zostać rozwiązana, należy do komputera w innym segmencie sieci, emisja nie może dotrzeć do tego segmentu, a ta metoda zakończy się niepowodzeniem (po wygaśnięciu limitu czasu emisji).

Plik LMHOSTS

Jeśli nie możesz rozwiązać nazwy NetBIOS za pomocą komunikatów emisji, następną alternatywą jest plik LMHOSTS na lokalnym dysku twardym. Klienci, którzy nie obsługują usługi WINS, robią to automatycznie. Aby klient WINS używał pliku LMHOSTS (po niepowodzeniu wyszukiwania i emisji WINS), należy zaznaczyć pole wyboru Włącz wyszukiwanie LMHOSTS na stronie Adres WINS okna dialogowego Właściwości TCP/IP.

Notatka... Użycie pliku LMHOSTS nie jest uwzględnione w standardzie NetBT jako część definicji typu hosta. Dlatego klienci korzystający z LMHOSTS są określani jako ulepszone systemy węzłów B lub H.

Plik LMHOSTS jest podobny do pliku HOSTS (który służy do rozpoznawania nazw hostów), z wyjątkiem tego, że zawiera listę nazw NetBIOS. Znajduje się w tym samym folderze co HOSTS ( %SystemRoot%\System32\sterowniki\...), a system Windows udostępnia przykładowy plik o nazwie Lmhosts.sam, którego można użyć jako modelu dla własnego pliku (ten plik tekstowy które można przeglądać w Notatniku).

W przypadku komputera, który nie jest klientem WINS, plik LMHOSTS jest jedynym rozpoznawaniem nazw dostępnym dla komputerów w innych segmentach sieci. Aby zarejestrować nazwy NetBIOS, musisz ręcznie edytować plik LMHOSTS i dodać wpis dla każdego komputera, z którym korzystasz. Każdy wpis musi zawierać adres IP komputera, a po nim odpowiednią nazwę NetBIOS w tym samym wierszu (oddzieloną spacją).

W przeciwieństwie do pliku HOSTS plik LMHOSTS może zawierać dodatkowe narzędzia ułatwiające proces rozpoznawania nazw.

- #PRZED. Jeśli znacznik #PRE zostanie dodany do dowolnego wpisu w pliku LMHOSTS, wpis ten jest wstępnie ładowany do pamięci podręcznej nazw NetBIOS przy każdym uruchomieniu komputera. Dodanie najczęściej używanych komputerów do pliku LMHOSTS przyspiesza rozpoznawanie nazw, nawet dla klientów WINS. Znacznik #PRE należy dołączyć na końcu wpisu, oddzielając go co najmniej jedną spacją od nazwy NetBIOS.

- #DOM: nazwa_domeny. Znacznik #DOM służy do skojarzenia wpisu pliku LMHOSTS z domeną Windows NT określoną przez zmienną nazwa_domeny. W rezultacie komputer określony w tym rekordzie otrzyma listę do nawigacji między komputerami w domenie z kontrolera głównego (PDC) określonej domeny. Dzięki temu komputery, które nie korzystają z usługi WINS, mogą nawigować między komputerami domeny znajdującymi się w innych segmentach sieci. Znacznik #DOM wraz ze swoim parametrem umieszczany jest na końcu rekordu po spacji.

- #INCLUDE ścieżka. Tag #INCLUDE umożliwia dostęp do pliku LMHOSTS w innym miejscu. Zazwyczaj to narzędzie służy do uzyskiwania dostępu do pliku na niektórych dysk sieciowy gdzie mogą z niego korzystać jednocześnie inni klienci. Oznacza to, że możesz edytować jeden scentralizowany plik LMHOSTS zamiast aktualizować poszczególne kopie na stacjach roboczych. Ten znacznik, po którym następuje pełna ścieżka UNC do pliku, musi być umieszczony w oddzielnym wierszu w pliku LMHOSTS, jak pokazano poniżej:

#INCLUDE \\ serwer1 \ udział \ ... \ lmhosts

Notatka. Upewnij się, że nazwa NetBIOS używana w ścieżce UNC może zostać rozwiązana za pomocą tagu #PRE, jeśli ten komputer znajduje się w innym segmencie sieci.

- # BEGIN_ALTERNATE / # END_ALTERNATE... Te tagi służą do zapewnienia odporności na awarie tagu #INCLUDE. Jeśli umieścisz wiele tagów #INCLUDE między tagami #BEGIN_ALTERNATE i #END_ALTERNATE, jak pokazano poniżej, tagi #INCLUDE będą przetwarzane w kolejności, aż do uzyskania dostępu do odpowiedniego pliku LMHOSTS. Po pomyślnym odczytaniu tego pliku wszystkie poniższe tagi #INCLUDE są ignorowane, a następny wiersz po tagu #END_ALTERNATE jest pomijany.

# BEGIN_ALTERNATE # INCLUDE \\ serwer 1 \ udział \ ... \ lmhosts # INCLUDE \\ serwer 2 \ udział \ ... \ lmhosts # END_ALTERNATE

- \ Oooch. Ten znacznik służy do określania znaków specjalnych w nazwach NetBIOS na podstawie ich wartości szesnastkowych. Jeśli aplikacja wymaga znaku specjalnego na 16. pozycji nazwy NetBIOS, można go określić, umieszczając nazwę w cudzysłowie i używając \ Oxhh w odpowiedniej pozycji (zastępując hh wartością szesnastkową tego znaku). \ Oxhh zastępuje tylko jeden znak w nazwie NetBIOS. Musisz podać wymaganą liczbę spacji, aby nazwa miała 16 znaków, na przykład:

139.41.129.18 "aplikacja \ ox14"

Kiedy przestać używać NetBIOS

Firma Microsoft zaleca przejście na czystszą implementację protokołu TCP/IP w środowiskach sieciowych Windows. Teraz nie ma już potrzeby używania NetBIOS przez TCP/IP do rozpoznawania nazw, ponieważ DNS przejął te funkcje. Ponadto NetBIOS jest obsługiwany tylko w celu zapewnienia zgodności ze starszymi systemami i aplikacjami.

DNS jest po prostu lepszy - jest bardziej skalowalnym i niezawodnym rozwiązaniem do rozwiązywania nazw. Przetrwała próbę czasu, a internet jest najlepszym przykładem jej sukcesu. Więcej informacji na temat DNS i jego wpływu na środowisko Windows można znaleźć w rozdziale „Poznawanie DNS”.

Jak zapewne już się zorientowałeś, im szybciej przestaniesz korzystać z NetBIOS, tym lepsze będzie twoje Środowisko Windows... Pierwszym krokiem jest uaktualnienie klientów poprzedniego Wersje Windows przechodząc do aktualnej wersji systemu Windows.

Niestety aktualizacja nie zakończy w pełni zadania. Będziesz także musiał sprawdzić, czy używasz aplikacji zależnych od NetBIOS. Jeśli masz takie aplikacje i nadal ich potrzebujesz, skontaktuj się z dostawcą, aby sprawdzić, czy ma zaktualizowaną wersję, która nie korzysta z NetBIOS (najpierw sprawdź swoją wersję Microsoft Office). Po wyłączeniu NetBIOS wszelkie aplikacje korzystające z tej usługi przestaną działać poprawnie lub w ogóle nie będą działać. Ostatnim krokiem jest faktyczne wyłączenie NetBIOS na wszystkich komputerach z systemem Windows Server 2003 / XP / 2000. Aby to zrobić, wykonaj następujące kroki.

- Z menu Start \ Ustawienia wybierz Połączenia sieciowe.

- Kliknij prawym przyciskiem myszy ikonę Połączenie lokalne i wybierz Właściwości.

- Wybierz Protokół internetowy (TCP / IP) i kliknij przycisk Właściwości.

- W oknie dialogowym Właściwości kliknij przycisk Zaawansowane, aby wyświetlić okno dialogowe Zaawansowane ustawienia TCP/IP.

- Przejdź do zakładki WINS i wybierz opcję Wyłącz NetBIOS przez TCP/IP.

- Kliknij dwukrotnie przyciski OK, a następnie kliknij przycisk Zamknij.

Błędy w osobliwości?

Błędy w osobliwości? Just Cause 2 ulega awarii

Just Cause 2 ulega awarii Terraria się nie uruchamia, co mam zrobić?

Terraria się nie uruchamia, co mam zrobić?