Limitazione dell'accesso alla gestione degli utenti in Windows. Limitazione dell'account in Windows

Programmi per limitare l'accesso ai file e alle impostazioni del sistema operativo

Nonostante Windows includa strumenti per limitare l'accesso, in pratica risulta che non sono molto convenienti e nelle situazioni più ordinarie. Basti menzionare tale semplici esempi come impostare una password per una directory o impedire l'apertura del Pannello di controllo.

Si può notare che in Windows 8, rispetto al suo predecessore Windows 7, il controllo genitori è stato migliorato. Ora puoi vederlo nella sezione "Sicurezza famiglia" del Pannello di controllo. Il filtro ha le seguenti caratteristiche:

- Filtra le visite al sito web

- Limiti di tempo

- Restrizioni su Windows Store e giochi

- Restrizioni dell'applicazione

- Visualizzazione delle statistiche sull'attività degli utenti

Da quanto sopra è chiaro che anche queste funzioni aiuteranno l'amministratore del computer a risolvere molti problemi privati. Pertanto, ulteriormente parleremo di piccoli programmi che consentono di limitare l'accesso alle informazioni e alle partizioni di sistema oltre agli strumenti di gestione standard di Windows.

Licenza: Shareware ($ 69)

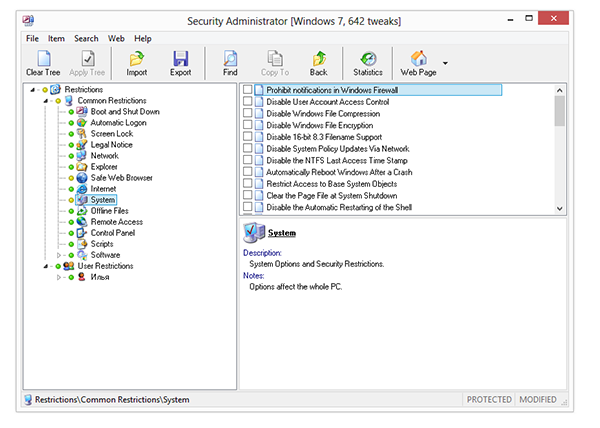

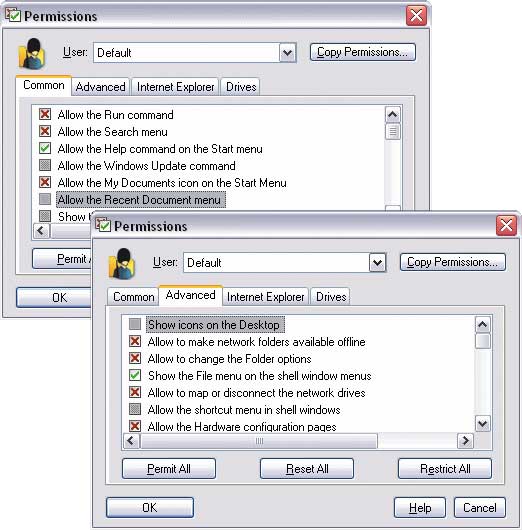

Il programma Security Administrator assomiglia a un tipico tweaker di sistema, ma con un'enfasi sulla sicurezza del sistema. Ciascuna delle opzioni è responsabile di una certa restrizione, ecco perché l'albero generale delle impostazioni è chiamato "Restrizioni". È diviso in 2 sezioni: Restrizioni comuni e Restrizioni utente.

La prima sezione contiene parametri e sottosezioni che si applicano a tutti gli utenti del sistema. Questi includono il caricamento e l'accesso al sistema, alla rete, a Explorer, a Internet stesso, al sistema, al Pannello di controllo e altri. Convenzionalmente, possono essere suddivisi in restrizioni sull'accesso online e offline, ma gli sviluppatori non hanno considerato una suddivisione particolarmente complessa per schede. In effetti, è sufficiente che ogni "tweak" abbia una descrizione: quale impatto sulla sicurezza ha l'una o l'altra opzione.

Nella seconda sezione, Restrizioni utente, puoi configurare l'accesso per ogni utente Windows individualmente. L'elenco delle restrizioni include sezioni Pannelli di controllo, elementi dell'interfaccia, pulsanti, tasti di scelta rapida, supporti rimovibili, ecc.

Viene fornita l'esportazione delle impostazioni in un file separato in modo che possa essere applicata, ad esempio, ad altre configurazioni di sistema. Il programma ha un agente integrato per il monitoraggio dell'attività dell'utente. I file di registro aiuteranno l'amministratore a tenere traccia delle azioni dell'utente potenzialmente pericolose e a prendere le decisioni appropriate. L'accesso all'amministratore della sicurezza può essere protetto con una password - nei programmi discussi di seguito, questa opzione è disponibile anche di fatto.

Tra le carenze c'è un piccolo elenco di programmi per i quali è possibile applicare restrizioni: Media Player, MS Office, ecc. Esistono molte applicazioni più popolari e potenzialmente pericolose. La mancanza di una versione aggiornata per Windows 8 e la localizzazione complicano il lavoro: questa è esattamente l'opzione quando è difficile fare a meno della conoscenza di base dell'inglese.

Pertanto, il programma è progettato sia per limitare l'accesso che per configurare in modo flessibile le impostazioni di sicurezza del sistema operativo.

Licenza: trialware ($ 23,95)

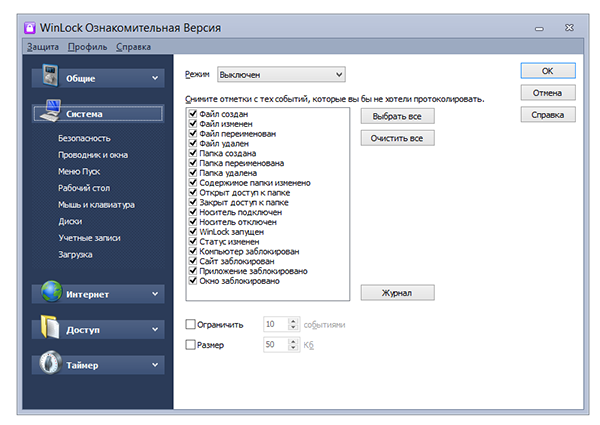

In WinLock non c'è la distribuzione delle impostazioni per generale e utente, ci sono invece le sezioni "Generale", "Sistema", "Internet". In totale, ci sono meno possibilità di quelle offerte da Security Administrator, ma questa logica rende il programma più comodo con cui lavorare.

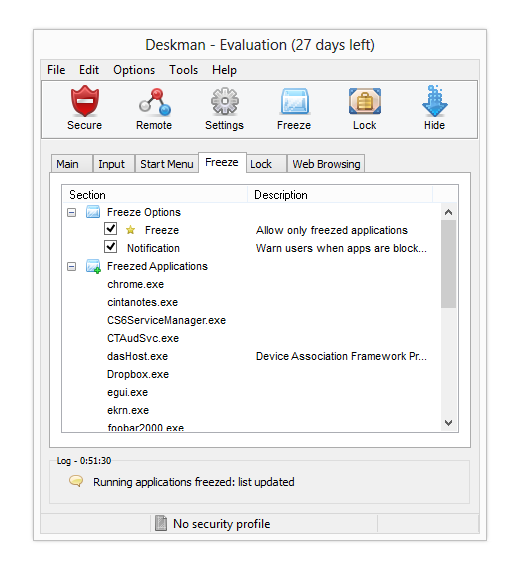

Le impostazioni di sistema includono restrizioni su elementi del desktop, Explorer, menu Start e simili. Puoi anche vietare alcuni tasti di scelta rapida e tutti i tipi di menu. Se sei interessato solo a questi aspetti delle limitazioni, consulta il programma Deskman di seguito.

I limiti delle funzioni di Internet sono presentati in modo molto superficiale. Sostituiscono uno dei componenti di Family Safety: Site Blocking. Naturalmente, qualsiasi firewall in quest'area sarà la soluzione migliore. La mancanza della possibilità di impostare anche una maschera per i siti Web rende questa sezione di WinLock poco importante per un utente esperto.

Oltre alle sezioni nominate, vale la pena menzionare "Accesso", dove è disponibile la gestione delle applicazioni. Qualsiasi programma può essere facilmente inserito nella lista nera per nome o aggiunto manualmente.

Nelle sezioni "File" e "Cartelle", puoi inserire i dati che desideri nascondere ad altri utenti. Forse non c'è abbastanza protezione con password per l'accesso (per questo è necessario ricorrere all'aiuto di altri programmi, vedi sotto).

Licenza: freeware

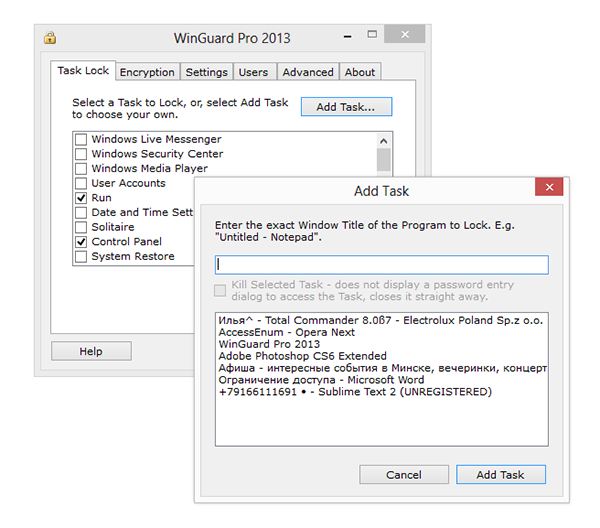

WinGuard può essere utilizzato per bloccare le applicazioni e le partizioni di Windows e per crittografare i dati. Il programma è distribuito in due edizioni: gratuita e avanzata. Le differenze funzionali tra loro sono piccole: ci sono diverse opzioni nella scheda "Avanzate" con lo stesso nome. Tra loro Disconnessione da Internet Explorer, explorer, processo di installazione, scrittura di file su USB.

Il controllo sull'avvio delle applicazioni viene effettuato nella scheda "Blocco attività". Se il programma desiderato non in elenco, puoi aggiungerlo tu stesso specificando il nome nell'intestazione o scegliendo dall'elenco di quelli aperti in questo momento applicazioni (simili a WinLock). Se confronti la funzione di blocco con Security Administrator, nel caso di WinGuard, puoi disabilitare le restrizioni per l'account amministratore. Tuttavia, non è possibile configurare una lista nera di app per ogni utente.

La crittografia è disponibile tramite la sezione Crittografia. Implementato interfaccia utente scomodo: non puoi fare una lista per l'elaborazione, no menù contestuale... Tutto quello che devi fare è specificare una directory che sarà sia l'origine che la destinazione. Tutti i file contenuti verranno crittografati in AES a 128 bit (Advanced Encryption Standard). La decifratura viene eseguita allo stesso modo.

Pertanto, la funzionalità è piuttosto scarsa, anche se teniamo conto della versione a pagamento.

Licenza: shareware ($ 34,95)

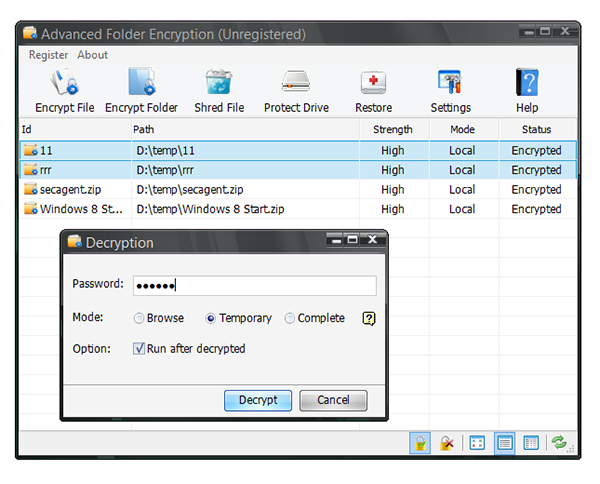

Un altro programma per la crittografia dei dati AES, eppure la differenza da WinGuard è abbastanza evidente.

Innanzitutto, la selezione dei file per la crittografia è più veloce. Non è necessario selezionare ciascuna cartella separatamente, basta creare un elenco di directory e file. Quando si aggiunge la crittografia avanzata delle cartelle, è necessario impostare una password per la crittografia.

Tu, nel programma non c'è modo di specificare il metodo di protezione, invece ti permette di selezionare il metodo Norman, High o Highest.

Il secondo momento conveniente è la crittografia tramite il menu di scelta rapida e la decrittografia dei file con un clic. È necessario comprendere che senza Advanced Folder Encryption installato, i dati non possono essere visualizzati anche se si conosce la password. Questo è in contrasto con gli archiviatori, che possono comprimere i file in un archivio exe crittografato e accessibile ovunque.

Quando si sceglie un numero elevato di file per la crittografia, come è stato notato, il pulsante Annulla non funziona. Pertanto, è necessario fare attenzione a non ottenere il risultato sotto forma di file danneggiato.

Licenza: trialware (€ 39)

Un programma per limitare l'accesso agli elementi dell'interfaccia e alle sezioni del sistema. Forse, qui è il caso di confrontarlo con Security Administrator, con la differenza che Deskman è più concentrato sul Desktop. Sono presenti anche opzioni di sistema, ma questo è piuttosto qualcosa che non si adattava ad altre sezioni: disabilitazione dei pulsanti di riavvio, pannelli di controllo e altre opzioni miste.

Nella sezione Input, disabilita i tasti di scelta rapida, i pulsanti funzione e le funzioni del mouse. Oltre all'elenco esistente, puoi definire tu stesso le scorciatoie da tastiera.

Curioso è l'opzione Congela disponibile sulla barra degli strumenti. Premendolo, si forma una "lista bianca" delle applicazioni in esecuzione al momento. Di conseguenza, i programmi non inclusi nella whitelist non sono disponibili finché la funzione Freeze non viene disabilitata.

Un'altra possibilità associata già in linea è la navigazione web sicura. L'essenza del metodo "protetto" è che saranno disponibili solo quelle pagine che contengono determinate parole chiave nel titolo. Questa funzione può essere chiamata solo sperimentale. Inoltre, il focus è su Internet Explorer che è certamente il browser standard, ma chiaramente non l'unico.

Da notare il comodo controllo del programma. Per applicare tutte le restrizioni stabilite, basta premere il pulsante "Proteggi" sul pannello, o il tasto boss per rimuovere le restrizioni. Il secondo punto è che è supportato l'accesso remoto al programma tramite l'interfaccia web. Dopo la preconfigurazione, è disponibile all'indirizzo http: // localhost: 2288 / deskman come pannello di controllo. Ciò consente di monitorare l'attività dell'utente (visualizzazione dei registri), avviare programmi, riavviare il computer / disconnettersi, sia su una che su più macchine.

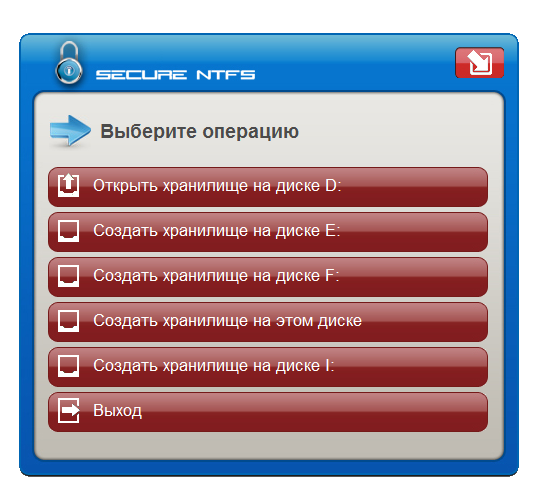

Password per l'unità (NTFS sicuro)

Licenza: shareware ($ 21)

Il programma funziona solo con il file system NTFS e utilizza le sue capacità per memorizzare informazioni in un'area nascosta.

Per creare un vault, devi eseguire Password for Drive con diritti di amministratore e selezionare un'unità per creare il vault. I file possono quindi essere copiati nell'area protetta utilizzando il disco virtuale. Non sono richiesti diritti di amministratore per accedere ai dati da un altro computer.

I supporti rimovibili possono essere utilizzati anche come archiviazione. Per fare ciò, devi prima formattare il disco, ad esempio, utilizzando gli strumenti standard di Windows, in NTFS e installare Password for Drive in edizione portatile.

Il programma non differisce in un'interfaccia intuitiva e user-friendly, infatti, il controllo viene effettuato da un set minimo di pulsanti: "Apri" / "Elimina memoria" e "Attiva disco". In modalità demo è possibile solo testare la funzionalità del programma, poiché il numero di aperture di stoccaggio è limitato a un centinaio.

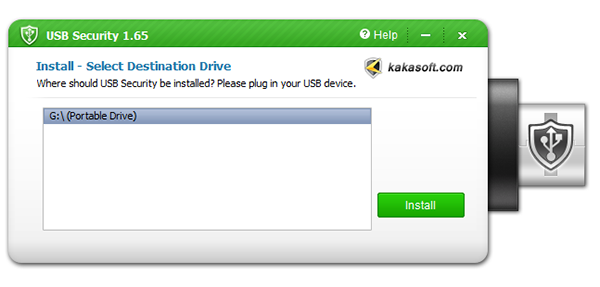

Licenza: shareware ($ 19,95)

Il programma è progettato per installare i dati delle password su supporti rimovibili.

A differenza di Secure NTFS, la finestra di dialogo di configurazione è molto più intuitiva grazie alla procedura guidata di configurazione. Quindi, per applicare la protezione, è necessario connettere il dispositivo al computer, selezionarlo nell'elenco e seguire la procedura guidata di installazione. Dopo questa procedura, l'utente riceve a sua disposizione un disco protetto da password. Per sbloccarlo basta eseguire il file exe nella root del disco e inserire la password.

Il disco crittografato, una volta aperto, è disponibile come disco virtuale, con cui è possibile eseguire le stesse operazioni dell'originale. Non dimenticare che sui computer in cui è vietato l'avvio di programmi di terze parti (non nella lista "bianca") verrà negato l'accesso al contenuto.

Puoi anche scaricare altri programmi di protezione dei dati dal sito Web degli sviluppatori, tra cui:

- Shared Folder Protector - protezione dei file all'interno della rete;

- Folder Protector - protegge i file su supporti rimovibili.

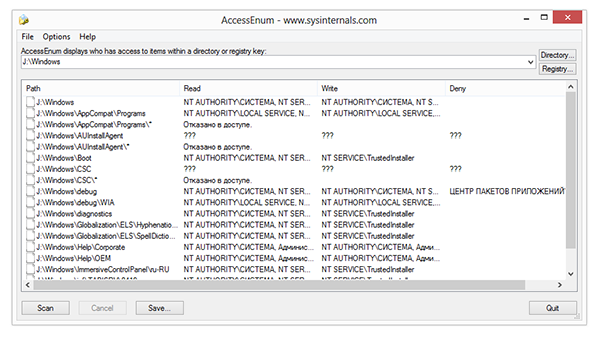

Licenza: freeware

Una piccola utility che consente di controllare l'accesso degli utenti al Registro e ai file, per trovare vulnerabilità nei diritti concessi. In altre parole, il programma sarà utile se i diritti di accesso sono impostati Strumenti di Windows.

La comodità dell'utilità risiede nel fatto che il sistema operativo semplicemente non fornisce un mezzo per visualizzare i diritti di accesso alle directory sotto forma di un elenco dettagliato. Oltre ai file, puoi anche controllare l'accesso ai rami del registro.

Per verificare i diritti di accesso, è necessario specificare una directory o una sezione del Registro di sistema per la scansione e avviare il processo di scansione. I risultati vengono visualizzati come colonne "Leggi" / "Scrivi" / "Nega" corrispondenti agli indirizzi. È possibile accedere alle proprietà di ciascuno degli elementi dell'elenco tramite il menu di scelta rapida.

Il programma funziona con tutti i sistemi operativi della famiglia Windows NT.

Riepilogo

Le utilità discusse nella recensione possono essere utilizzate in aggiunta al toolkit di base di Windows, in modo complesso e in aggiunta l'una all'altra. Non possono essere classificati come "controllo parentale": alcune funzioni sono in qualche modo simili, ma per la maggior parte non si sovrappongono.

E - utility-tweaker delle impostazioni di sicurezza, che possono essere utilizzate anche per disabilitare elementi del desktop, partizioni di sistema, ecc. WinLock, inoltre, ha un filtro Internet integrato e ha la capacità di bloccare file e cartelle.

Le funzioni includono la limitazione dell'accesso all'interfaccia (superiore in flessibilità e), controllo del lancio delle applicazioni, filtro Internet.

Combina le funzioni di un codificatore e di un limitatore di accesso a programmi e dispositivi. ha senso considerarlo come un sostituto di WinGuard in termini di crittografia.

E limitano l'accesso ai dati su supporti rimovibili.

- una shell comoda e gratuita per controllare i diritti di accesso degli utenti ai file e al Registro.

Per ridurre i diritti degli utenti, ci sono Vari tipi account, ma con l'aiuto di essi non puoi configurare tutto come desideri, ad esempio in Windows XP, sebbene in Windows 7 ci siano già più possibilità per configurare i tipi di account ...

Per ridurre i diritti degli utenti in Windows, esiste uno speciale servizio "criteri di gruppo", con il quale è possibile configurare il sistema in modo che nessuno possa "rovinare" il sistema operativo :)

Devo dire subito che non esiste tale servizio in Windows XP HOME.

Per avviare il servizio "Criteri di gruppo" è necessario eseguire il comando "gpedit.msc", ovviamente senza virgolette. Puoi usare i tasti di scelta rapida e premere Win + R e scrivere gpedit.msc nella finestra "Esegui" che appare, quindi premere Invio o il pulsante "Ok". Il tasto "Win" si trova in basso a sinistra della tastiera, ha ancora il logo di Windows, ma anche a destra della barra spaziatrice. Se non riesci a trovare questa chiave, fai clic su Start e seleziona "Esegui" (Windows XP). Per Windows 7, fare clic su start, selezionare "tutti i programmi" -> "standard" -> "esegui".

Quindi, ora descriverò l'ulteriore esecuzione dell'azione per Windows 7, poiché non c'è Windows XP a portata di mano, ma le differenze in questo servizio non sono significative lì.

Dopo aver eseguito il comando, dovresti vedere "Editor locale" politica di gruppo". Sulla sinistra c'è" configurazione computer "e" configurazione utente ", lavoreremo solo in configurazione utente.

Devo dire subito che le modifiche apportate verranno applicate a tutti gli utenti del sistema, anche per l'amministratore, ovvero se limiti l'accesso a qualcosa tramite questo servizio, priverai automaticamente l'amministratore di questi diritti :) Si è chiaro che questo non va bene, da noi useremo un trucco per questo.

Per limitare l'accesso a tutti tranne che all'Amministratore, è necessario agire secondo il seguente algoritmo:

- Modificare eventuali valori nei criteri di gruppo;

- Esci dal sistema;

- Accedi sotto tutti gli altri utenti;

- Accedi come amministratore;

- Copia il file C: \ Windows \ System32 \ GroupPolicy \ User \ Registry.pol da qualche parte;

- Cambia tutti quei valori che erano limitati (cambia i valori in "disabilita", invece dell'originale "non impostato");

- Copia nuovamente il file Registry.pol in C: \ Windows \ System32 \ GroupPolicy \ User \;

- Accedi come altri utenti e assicurati che tutto sia "ridotto" per loro, ma l'amministratore no :)

Tutto di base, per così dire, è nei modelli amministrativi, quindi cambieremo tutti i valori lì. Per limitare qualcosa, ad esempio, l'accesso al task manager, vai su "configurazione utente" -> "Modelli amministrativi" -> "Sistema" -> "Opzioni dopo aver premuto CTRL + ALT + CANC" e seleziona "Aggiungi task manager" ", ovvero facciamo doppio clic o premiamo clic destro e selezionare "modifica" dal menu, si aprirà una finestra in cui sarà necessario selezionare "Abilita", quindi "applica". Se tutto è stato eseguito correttamente, non sarai più in grado di avviare il task manager :)

In linea di principio, non ha senso per me dipingere qui ogni "restrizione", perché nel servizio stesso tutto è ben pianificato.

Ti darò un esempio di quali restrizioni ho impostato a scuola per gli scolari ordinari per Windows XP Professional (tutto è nella "configurazione utente" -> "Modelli amministrativi").

Sistema

- vietare l'uso della riga di comando;

- disabilitare gli strumenti di modifica del registro;

- disabilitare l'esecuzione automatica.

- Caratteristiche CTRL + ALT + CANC:

- rimuovere il task manager;

- vietare il blocco del computer;

- vietare la modifica della password.

- politica di gruppo:

- Impedisci agli utenti interattivi di creare dati RSoP (Restantant Set of Policy).

- Controllo comunicazione Internet -> Parametri di comunicazione Internet:

- disabilitare la pubblicazione web nell'elenco delle attività per file e cartelle;

- disabilitare la partecipazione al programma di miglioramento dell'assistenza clienti di Windows Messenger;

- disattivare il servizio di associazione file Internet;

- disabilitare il download automatico dei codec per Windows Movie Maker;

- disabilitare i collegamenti web in Windows Movie Maker;

- disabilitare il salvataggio dei video sui siti web dei provider di hosting video...;

Rete

- file non in linea:

- disabilitare la personalizzazione dei file offline.

- le connessioni di rete:

- bandire personalizzazione aggiuntiva TCP/IP;

- negare l'accesso al comando "Opzioni avanzate" nel menu "Avanzate";

- vietare l'aggiunta e la rimozione di componenti per connessioni LAN o ...;

- negare l'accesso alle proprietà delle connessioni di rete locale;

- vietare l'attivazione e la disattivazione di componenti delle connessioni locali;

- negare l'accesso alla nuova procedura guidata di connessione;

- negare l'accesso al comando "Opzioni di accesso remoto" nel menu "Avanzate".

Pannello di controllo

Nega l'accesso al pannello di controllo.

Desktop

- rimuovere il comando "proprietà" ... (tutti e 3 i pezzi);

- impedire agli utenti di modificare il percorso della cartella "Documenti";

- vietare il trascinamento e la chiusura di tutte le barre degli strumenti sulla barra delle applicazioni;

- vietare la modifica della disposizione delle barre degli strumenti del desktop;

- disinstallare la Pulizia guidata desktop;

- rimuovere l'icona " ambiente di rete"dal desktop;

Nome della barra delle applicazioni

- rimuovere i collegamenti e negare usando windows Aggiornare;

- rimuovere "Connessioni di rete" dal menu "Start";

- rimuovere l'icona "Risorse di rete" dal menu "Start";

- vietare la modifica delle impostazioni per le attività e il menu Start;

- negare l'accesso al menu contestuale per la barra delle applicazioni;

- cancellare l'elenco dei documenti aperti di recente in uscita;

- disabilitare i menu di scelta rapida;

- fissare la posizione della barra delle applicazioni;

- rimuovere l'elenco dei programmi utilizzati di frequente dal menu di avvio.

Conduttore

- rimuovere il comando "proprietà cartella" dal menu "servizio";

- nascondere il comando "controllo" dal menu contestuale di explorer;

- rimuovere la scheda "Equipaggiamento";

- disabilitare la memorizzazione nella cache delle immagini in miniatura.

Ma allo stesso tempo, ho ancora limitato i diritti di scrittura, al disco rigido C.

© Filimoshin V. Yu., 2010

Come dimostra la pratica, meno utenti hanno accesso a un determinato computer, più a lungo il sistema rimane operativo su di esso e più è probabile che cartelle e file siano sani e salvi. È meglio se il computer ha un solo utente. Ahimè, in realtà non è sempre così: al lavoro devi lasciare che altri dipendenti accedano al tuo computer, a casa molto spesso lo stesso computer è utilizzato da tutti i membri della famiglia, e nei luoghi pubblici (in particolare, nelle istituzioni educative e informatiche club) il numero di utenti di un computer in generale può essere molto grande.

Sulla necessità di limitare l'accesso

È abbastanza comprensibile che di solito né i colleghi né i membri della famiglia vogliano danneggiare il tuo computer, ma se appartengono alla categoria degli utenti inesperti, i problemi non possono essere evitati. E la generazione più giovane nelle istituzioni educative di solito non si pone l'obiettivo di disabilitare il computer e distruggere le informazioni memorizzate su di esso - si limita a sperimentare attivamente, senza pensare alle conseguenze di determinate azioni.

Di conseguenza, i computer incontrano inevitabilmente alcuni problemi nel funzionamento delle singole applicazioni o del sistema operativo. Ciò non sorprende, perché è sufficiente eliminare accidentalmente (solo per incuria o durante un esperimento), ad esempio, il driver del monitor - e l'immagine sullo schermo diventerà meno attraente, rimuovere la stampante - e sarà impossibile stampare documenti, modificare le impostazioni di rete e il computer smetterà di funzionare nelle reti locali, ecc. E questa non è l'opzione peggiore: l'eliminazione accidentale di un numero di cartelle e file di sistema può portare alla completa inoperabilità del sistema operativo, quindi dovrà essere reinstallato. E la distruzione di importanti documenti di lavoro può avere conseguenze ancora più tristi: è possibile che non sia possibile ripristinarli completamente e che parte del lavoro (o anche tutto) dovrà essere rifatto. Inoltre, non dovrebbe essere scontato che se i tuoi materiali personali o aziendali hanno un valore commerciale, potrebbero voler essere sfruttati dagli hacker.

Pertanto, la questione della limitazione dell'accesso a un computer, ai suoi singoli dispositivi, nonché ai dati in esso memorizzati, in un modo o nell'altro, è rilevante per tutti gli utenti di computer, senza eccezioni. È solo che per alcuni (amministratori, insegnanti in classi di computer con figli di utenti domestici), vengono in primo piano i compiti di bloccare l'accesso alle impostazioni del sistema operativo e proteggere file e cartelle del sistema operativo. applicazioni installate, e per altri (questo può includere amministratori, specialisti dei dipartimenti di sicurezza informatica e docenti, che nel nostro Paese, insieme alle attività didattiche, sono spesso anche costretti a garantire l'operatività dei computer sotto il loro controllo), è più importante bloccare l'accesso a vari dispositivi(USB, CD/DVD, FireWire, ecc.). Ci sono tre ragioni per la necessità di bloccare l'accesso ai dispositivi: in primo luogo, è su tali dispositivi che gli addetti ai lavori spesso sottraggono informazioni riservate alle aziende; in secondo luogo, virus e trojan spesso entrano nel computer attraverso questi dispositivi; terzo, con supporti rimovibili viene installata una varietà di programmi, che è auspicabile prevenire, altrimenti un computer, ad esempio in un istituto di istruzione, avrà così tanti giocattoli installati in una settimana che semplicemente non ci sarà spazio per altre applicazioni.

Molti impiegati sono interessati a bloccare completamente l'accesso a un computer acceso in assenza di un utente legittimo. La necessità di tale protezione in ufficio è molto urgente, perché anche se hai il tuo computer, l'utente non può essere sempre vicino a lui e ci sono spesso situazioni in cui il computer viene acceso senza supervisione, che può essere utilizzato da altri dipendenti interessati ai vostri materiali.

Un altro gruppo di utenti (che include tutti gli impiegati e gli utenti domestici) si occupa della protezione dei dati personali per prevenire danni, cancellazioni o perdite. Il problema della protezione delle cartelle e dei file personali sorge inevitabilmente quando più persone lavorano al computer. Questo può essere a casa, quando è necessario proteggere altri membri della famiglia (ad esempio un bambino) da informazioni non destinate a loro, e al lavoro, dove anche se ogni utente ha il proprio computer, sono possibili situazioni in cui un altro dipendente sarà necessario eseguire alcune operazioni. In entrambi i casi, non c'è bisogno di mostrare agli estranei i loro materiali di lavoro, e niente affatto perché sono classificati come "top secret". Tutto è molto più semplice: a nessuno piacciono le interferenze esterne nei loro affari. Inoltre, bloccando l'accesso alle tue cartelle e ai tuoi file, non devi preoccuparti che succeda loro qualcosa per colpa di un altro utente (non sufficientemente addestrato) o che vengano utilizzati illegalmente, il che, purtroppo, è del tutto possibile se il i materiali hanno valore commerciale.

In generale, il problema della ragionevole restrizione dell'accesso è molto complesso e sfaccettato, ed è impossibile risolverlo senza applicazioni adeguate. Questo articolo è dedicato a tali applicazioni.

Programmi di restrizione dell'accesso

La gamma di applicazioni per limitare l'accesso offerte sul mercato è piuttosto ampia e copre diverse prodotti software... Alcuni di essi bloccano l'accesso alle impostazioni del sistema operativo, altri consentono di controllare l'accesso a vari dispositivi, altri bloccano completamente il computer in assenza dell'utente e il quarto garantisce l'occultamento dei dati personali. Spesso, queste funzionalità sono combinate in una combinazione o nell'altra, il che è abbastanza comprensibile, perché molti utenti devono limitare l'accesso in più direzioni per risolvere i compiti che devono affrontare.

Blocco dell'accesso alle impostazioni del sistema operativo e ai dati di sistema

Gli strumenti Windows integrati consentono di imporre alcune restrizioni all'accesso degli utenti alle impostazioni del sistema operativo e ai dati di sistema gestendo i criteri di sicurezza locali (Pannello di controllo => Strumenti di amministrazione => Criteri di sicurezza locali). In particolare, puoi vietare la modifica della password account e l'installazione dei driver della stampante, limitare l'elenco delle applicazioni che possono essere utilizzate, ecc., tuttavia, l'elenco dei parametri limitati non è lungo.

Allo stesso tempo, in pratica, per garantire il funzionamento stabile del sistema, è spesso necessario limitare maggiormente le capacità dell'utente, cosa che può essere eseguita solo con l'aiuto di utilità altamente specializzate progettate per controllare l'accesso a un computer. Daremo un'occhiata a Security Administrator, WinLock, Deskman e My Simple Desktop come esempi. La più interessante è l'utilità Security Administrator, che consente di limitare l'accesso a tutti impostazioni importanti sistemi e focalizzato sugli amministratori di sistema. La minima funzionalità del programma My Simple Desktop, ma è gratuita per uso personale e ha capacità sufficienti per alcuni utenti domestici e puoi padroneggiarla in pochi secondi.

Amministratore della sicurezza 12.0

Lo sviluppatore: Getfreefile

Dimensione della distribuzione: 1,85 MB

Lavoro sotto controllo: Windows 9x/Me/NT 4/2000/XP/2003/Vista

Metodo di distribuzione http://www.softheap.com/download/secagent.zip)

Prezzo: 69 USD

Security Administrator è una soluzione professionale per la gestione dell'accesso a un computer, che consente di limitare l'accesso a un computer e a tutte le sue impostazioni importanti (Fig. 1) sia nel suo insieme che per i singoli utenti. È inoltre possibile bloccare completamente il PC acceso in assenza dell'utente. Oltre a impostare restrizioni, l'utilità può essere utilizzata per controllare il lavoro degli utenti sul computer, poiché mantiene statistiche sull'uso della rete locale, di Internet, ecc.

Riso. 1. Limitare l'accesso alle impostazioni di sistema e nascondere i dischi

in Amministratore della sicurezza

Questa soluzione è utile per impostare un'ampia gamma di restrizioni di accesso. Con il suo aiuto, è facile limitare l'accesso alle impostazioni del desktop (proibire la modifica delle proprietà di visualizzazione, nascondere determinate icone, ecc.) e disabilitare alcune voci del menu Start, nascondere la barra delle applicazioni (tutti o solo singoli elementi). E vieta anche l'installazione / disinstallazione di applicazioni e limita le possibilità degli utenti quando lavorano su Internet: vieta la modifica delle impostazioni di Internet Explorer, il download di file, l'accesso a Internet dalle applicazioni, ecc. Esistono anche ampie opportunità per proteggere le impostazioni di sistema critiche dalle modifiche: ad esempio, è possibile vietare la modifica del registro di sistema, l'attivazione della modalità DOS, l'installazione di nuovi driver, l'aggiunta/rimozione di stampanti, la copia/spostamento di file nelle cartelle di sistema e l'eliminazione di file e cartelle da la cartella Risorse del computer... E nascondi anche il Pannello di controllo, Stampanti, Connessioni di rete e il comando Esegui dal menu Start. Se necessario, il pannello di controllo può essere nascosto non completamente, ma parzialmente nascondendo gli elementi più critici dal punto di vista delle modifiche non autorizzate, come "Sistema", "Proprietà schermo", "Rete", "Password" e "Stampanti ". È altrettanto facile nascondere unità locali, di rete e USB, vietare la masterizzazione e la riproduzione automatica di CD, bloccare l'uso di hot Tasti di Windows e avvia applicazioni specifiche, oltre a nascondere le cartelle specificate: queste cartelle diventeranno invisibili nella cartella Risorse del computer, Explorer e finestre di dialogo Apri/Salva applicazioni Windows.

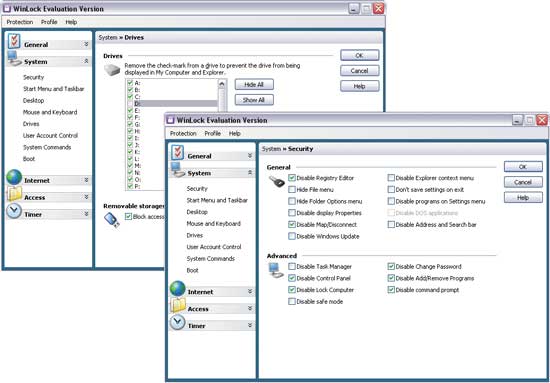

WinLock 5.0

Lo sviluppatore: Crystal Office Systems

Dimensione della distribuzione: 2,65 MB

Lavoro sotto controllo: Windows 95/98/Me/NT 4.0/2000/XP/Vista

Metodo di distribuzione: shareware (demo 30 giorni - http://www.crystaloffice.com/winlock.exe)

Prezzo WinLock - $ 21,95 WinLock Professional - $ 31,95

WinLock è una soluzione conveniente per limitare l'accesso a importanti risorse di sistema (Fig. 2) e dati utente, anche da remoto. Il programma è presentato in due versioni: WinLock base e WinLock Professional esteso (le funzionalità della versione base non consentono di limitare l'accesso alle risorse web e di utilizzare la crittografia).

Riso. 2. Limitare l'accesso alle impostazioni di sistema e nascondere le unità

in WinLock

Utilizzando questa soluzione, è possibile negare l'accesso al registro di sistema, nascondere nel menu Start i comandi per accedere al pannello di controllo, alle stampanti e le connessioni di rete e bloccare completamente l'accesso alle cartelle di sistema corrispondenti e ad alcune altre cartelle ("Risorse del computer", "Documenti", il cestino, ecc.). E anche impostare il divieto di bloccare il computer e rendere impossibile modificare le impostazioni della barra delle applicazioni, le impostazioni di visualizzazione, impostazioni di rete, aggiungi/rimuovi programmi dal menu di avvio e rinomina le icone sul desktop. È altrettanto facile impostare divieti sull'attivazione della modalità DOS e l'avvio di Windows in modalità sicura e blocca i tasti di scelta rapida di Windows (Alt + Ctrl + Canc, Alt + Tab, Ctrl + Esc, ecc.). Se lo desideri, puoi anche limitare il controllo delle finestre (ad esempio, vietare il ridimensionamento e lo spostamento). Esiste un programma e un toolkit per bloccare l'accesso a supporti rimovibili (unità CD/DVD, dispositivi USB, ecc.) e nascondere la visualizzazione di determinati dischi nella cartella "Risorse del computer" e in Explorer. È possibile bloccare l'avvio di applicazioni specifiche (download manager, giochi, ecc.) e negare l'accesso a determinati file e cartelle (i primi non possono essere aperti per la visualizzazione o la modifica e i secondi non possono essere aperti, rinominati o eliminati). E anche per impedire l'accesso a risorse Web discutibili (in base alla lista bianca dei siti consentiti e alla lista nera dei siti vietati parole chiave) e fissare limiti al tempo di utilizzo del computer da parte di utenti specifici.

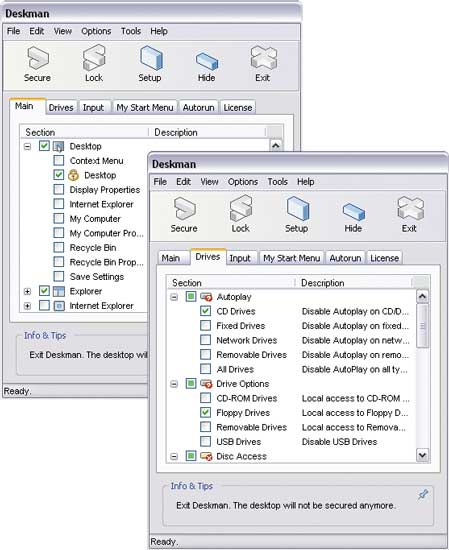

Deskman 8.1

Lo sviluppatore: Software Anfibia

Dimensione della distribuzione: 1.03 MB

Lavoro sotto controllo: Windows 2000/2003/XP/Vista

Metodo di distribuzione: shareware (demo 30 giorni - http://www.anfibia-soft.com/download/deskmansetup.exe)

Prezzo: patente personale - 25 euro; licenza commerciale - 35 euro

Deskman è un semplice strumento per regolare l'accesso a un computer e le sue impostazioni (Fig. 3), che consente di bloccare completamente un PC (inclusi tastiera, mouse e desktop) o limitare l'accesso a determinate funzioni (sono possibili restrizioni individuali per diversi utenti ).

Riso. 3. Impostare restrizioni in Deskman

Utilizzando questa soluzione, è possibile limitare l'accesso alle impostazioni del desktop (ad esempio, vietare la modifica delle proprietà di visualizzazione, la rimozione delle icone, il richiamo del menu di scelta rapida, ecc.), Windows Explorer, barra delle applicazioni, impostazioni di Internet Explorer e impedire modifiche a vari elementi nel menu Start. Inoltre, limita l'accesso al pannello di controllo e ad altre impostazioni di sistema critiche, ad esempio vieta l'eliminazione delle unità di rete, blocca il riavvio e lo spegnimento del computer, ecc. Se necessario, è facile bloccare tutti o solo alcuni tasti di scelta rapida di Windows (Alt + Ctrl + Canc, Alt + Tab, Ctrl + Esc, ecc.) e configurare l'utilità per cancellazione automatica nuove voci da autorun per prevenire virus, adware e moduli spyware. È possibile impostare un divieto di utilizzo da parte di altri utenti di specifiche dischi fissi e supporti rimovibili (unità CD/DVD, dispositivi USB, unità floppy, ecc.), bloccando la riproduzione automatica dei CD e la loro masterizzazione. Puoi impostare restrizioni tramite profili preimpostati (questo è più comodo per i principianti e molto più veloce) o manualmente.

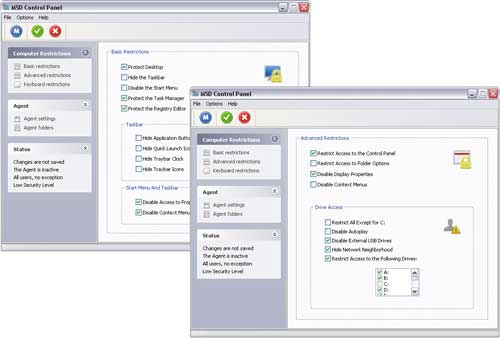

Il mio desktop semplice 2.0

Lo sviluppatore: Software Anfibia

Dimensione della distribuzione: 1,76 MB

Lavoro sotto controllo: Windows XP/Vista

Mododiffondendo: My Simple Desktop Office Edition e My Simple Desktop School Edition - shareware (demo di 30 giorni - http://www.mysimpledesktop.com/downloads.sm.htm); My Simple Desktop Home Edition - freeware (http://www.mysimpledesktop.com/download/msdsetup_home.exe)

Prezzo: My Simple Desktop Office Edition - 32 euro; My Simple Desktop School Edition - 20 euro; My Simple Desktop Home Edition - Gratuito (solo per uso personale)

Il mio desktop semplice è molto programma semplice per limitare l'accesso al computer e alle sue impostazioni (Fig. 4). È presentato in tre edizioni: My Simple Desktop Office Edition a pagamento e My Simple Desktop School Edition e My Simple Desktop Home Edition gratuito (le opzioni delle edizioni sono completamente identiche).

Riso. 4. Impostazione delle restrizioni di accesso in My Simple Desktop

Utilizzando questa utility, è possibile proteggere il desktop, la barra delle applicazioni e il menu Start dalle modifiche, rendendo impossibile apportare modifiche alle impostazioni dello schermo e al menu contestuale di Explorer. E nega anche l'accesso al pannello di controllo, alle proprietà della cartella e al registro di sistema e blocca l'uso dei tasti di scelta rapida di Windows e del pulsante destro del mouse. In termini di limitazione dell'accesso ai dispositivi, esiste il divieto di utilizzare unità fisse e dispositivi USB esterni, nonché nascondere le unità di rete e bloccare la riproduzione automatica dei CD. Se necessario, è possibile impostare un limite per il tempo di utilizzo del computer, lo stesso per tutti gli utenti, ad eccezione dell'amministratore. Le restrizioni vengono configurate assegnando uno dei profili preimpostati o manualmente.

Limitazione dell'accesso ai dispositivi

I meccanismi integrati per la distribuzione dei diritti di accesso e l'impostazione delle politiche di sicurezza nei sistemi operativi della famiglia Windows (ad eccezione di Windows Vista) non consentono di controllare l'accesso di altri utenti a dispositivi potenzialmente pericolosi (dispositivi USB, unità CD/DVD, FireWire e porte a infrarossi, ecc.). Naturalmente, puoi disabilitare tali dispositivi nel BIOS, ma questa non è un'opzione, poiché per lavorare con un dispositivo disabilitato (se necessario) dovrai passare ogni volta al BIOS e riattivarlo, il che è piuttosto lungo e molto scomodo.

Ha molto più senso controllare l'accesso ai dispositivi utilizzando applicazioni aggiuntive, che possono essere molto diverse. Spesso, la possibilità di nascondere o bloccare i dispositivi è fornita in utilità progettate per controllare l'accesso alle impostazioni del sistema operativo, comprese quelle che abbiamo considerato. È vero, le possibilità di limitare l'accesso ai dispositivi al loro interno sono ridotte: puoi controllare l'accesso a dispositivi lontani da tutti i dispositivi pericolosi e non stiamo parlando di controllo dei media. Le utilità - blocchi dell'accesso ai dispositivi e soluzioni specializzate per proteggere il sistema da perdite di informazioni aziendali - hanno molte più funzionalità in questo senso. Ad esempio, prenderemo in considerazione i programmi DeviceLock, USB Lock Standard e ID Devices Lock. Il più funzionale di questi è il programma DeviceLock, con il quale puoi controllare (e non solo bloccare) l'accesso di singoli utenti e gruppi di utenti praticamente a qualsiasi dispositivo potenzialmente pericoloso (e persino ai media), ma è principalmente rivolto agli amministratori di sistema. Le capacità delle altre due utilità sono molto più modeste, ma sono abbastanza sufficienti per la maggior parte degli utenti.

DeviceLock 6.3

Lo sviluppatore: CJSC "Smart Line Inc."

Dimensione della distribuzione: 39,7 MB

Lavoro sotto controllo: Windows NT/2000/XP/Vista

Metodo di distribuzione: shareware (demo 30 giorni - http://www.devicelock.com/ru/dl/download.html)

Prezzo: 1300 sfregamenti.

DeviceLock è una soluzione specializzata per l'organizzazione di un sistema di protezione dalle fughe di informazioni aziendali che consente di controllare l'accesso all'intera gamma di dispositivi potenzialmente pericolosi: porte USB, unità floppy, unità CD / DVD, nonché porte FireWire, infrarossi, parallele e seriali , adattatori Wi-Fi e Bluetooth, unità a nastro, PDA e smartphone, stampanti di rete e locali, unità e dischi rigidi rimovibili interni ed esterni. Il programma ha un sistema centralizzato telecomando, fornendo accesso a tutte le funzioni dalla postazione di lavoro dell'amministratore di sistema. Tale gestione viene implementata utilizzando una console DeviceLock Enterprise Manager aggiuntiva o tramite i criteri di gruppo di Actvie Directory, che consentono di installare automaticamente DeviceLock sui nuovi computer collegati a rete aziendale ed eseguire la configurazione per i nuovi computer in modalità automatica.

È possibile il blocco completo di un certo tipo di dispositivo, o parziale, cioè secondo la lista bianca dei media (Fig. 5), in cui l'accesso ad alcuni media sarà consentito nonostante il blocco del corrispondente tipo di dispositivo . Puoi anche impostare la modalità di sola lettura e proteggere i dischi dalla formattazione accidentale o intenzionale. È prevista l'assegnazione di vari diritti di accesso ai dispositivi e alle porte I/O per singoli utenti e gruppi di utenti con la possibilità di impostare il controllo in base all'ora e al giorno della settimana. Se necessario, è possibile registrare tutte le azioni dell'utente con dispositivi e file (copia, lettura, eliminazione, ecc.) eseguendo la copia shadow.

![]()

Riso. 5. Configurazione delle restrizioni di accesso ai dispositivi in conformità con

con una lista bianca di media in DeviceLock

Blocco USB Standard 3.4.1

Lo sviluppatore: Advanced Systems International SAC

Dimensione della distribuzione: 2.02 MB

Lavoro sotto controllo: Windows XP/Vista

Metodo di distribuzione: shareware (demo 10 giorni - http://www.advansysperu.com/down_st.php)

Prezzo: $ 44

USB Lock Standard è un comodo strumento per bloccare l'accesso (Fig. 6) a tutti i tipi di supporti rimovibili: porte USB (dischi USB, iPod, lettori MP3, ecc.), dispositivi Zip, unità floppy, unità CD/DVD, adattatori Bluetooth e lettori di smart card (CF, SD, MMC, XD, ecc.). Ti consente di bloccare completamente l'accesso ai dispositivi specificati o farlo parzialmente aprendo l'accesso ai dispositivi autorizzati. Per sbloccare è necessario conoscere una password o una chiavetta USB. Le operazioni con dispositivi sbloccati vengono registrate nei log.

Riso. 6. Blocco dell'accesso

su unità CD/DVD in USB Lock Standard

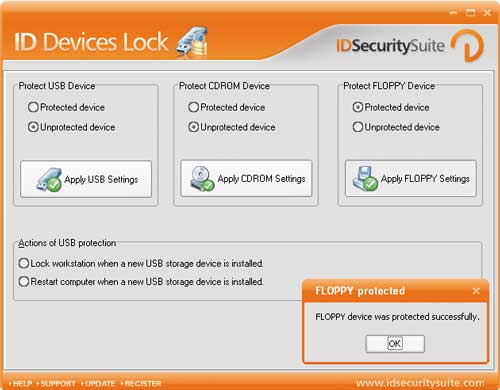

Blocco dispositivi ID 1.2

Lo sviluppatore: ID Security Suite

Dimensione della distribuzione: 1.47 MB

Lavoro sotto controllo: Windows 98/NT/2000/XP/Vista

Metodo di distribuzione http://www.idsecuritysuite.com/files/iddeviceslocksetup.exe)

Prezzo: 37 USD

ID Devices Lock è una semplice utility per limitare l'accesso (Fig. 7) a dispositivi USB, unità CD e unità floppy vietando la copia dei dati su di essi, il che consente di prevenire la perdita di informazioni sui supporti mobili. Per annullare il blocco è richiesta la conoscenza della password.

Riso. 7. Limitazione dell'accesso all'unità in ID Devices Lock

Blocco completo del computer in assenza dell'utente

Il modo più semplice per bloccare l'accesso a un computer acceso è impostare una password per lo screensaver, ma questa non è l'opzione migliore, poiché la password dallo screensaver può essere rimossa senza problemi al riavvio. È molto più affidabile bloccare completamente il computer utilizzando speciali strumenti software che renderà impossibile l'accesso a qualsiasi elemento del computer, inclusi tastiera, mouse e desktop. Successivamente, sarà impossibile visualizzare qualsiasi informazione su di esso, avviare applicazioni, accedere a file e cartelle (compresi quelli attualmente aperti) e persino riavviare il computer premendo la combinazione di tasti Ctrl + Alt + Canc. Puoi sbloccare il computer solo se conosci la password dell'utente e un semplice riavvio (anche in modalità provvisoria) o un'interruzione di corrente non rimuoveranno la protezione.

Tale blocco di un computer viene solitamente fornito con l'ausilio di utilità altamente specializzate: Desktop Lock, Lock My PC e simili, ma tali funzionalità possono essere fornite anche in programmi progettati per impostare vari tipi di restrizioni di accesso, in particolare in Security Administrator e Deskman.

Blocco desktop 7.2.1

Lo sviluppatore: Software TopLang

Dimensione della distribuzione: 792 KB

Lavoro sotto controllo: Windows NT/2000/XP/2003/Vista

Metodo di distribuzione: shareware (demo 15 giorni - http://www.toplang.com/dlsetup.exe)

Prezzo: $ 24,95

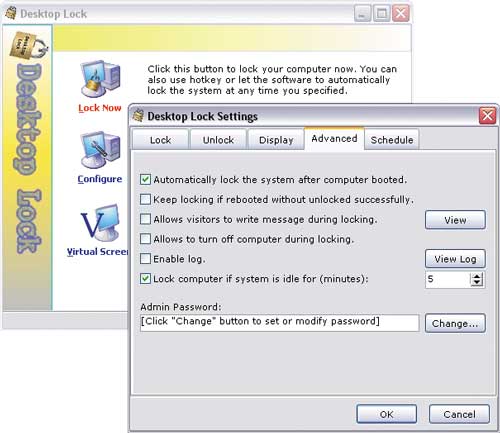

Desktop Lock è un'utilità per bloccare il computer (Fig. 8) per il tempo in cui l'utente è assente. Il blocco viene impostato dall'utility stessa premendo una determinata combinazione di tasti automaticamente all'ora indicata dall'utente o, in caso di inattività dell'utente, dopo un determinato periodo. L'attivazione della modalità di blocco del computer può essere accompagnata dall'avvio di uno screensaver, dalla riproduzione di un file audio o video, il che è ragionevole, ad esempio, alle fiere durante la dimostrazione di presentazioni aziendali. Quando è bloccato, il mouse è disabilitato e diventa impossibile utilizzare le principali scorciatoie da tastiera. Per uscire dalla modalità di blocco, è necessario premere una scorciatoia da tastiera segreta o un pulsante del mouse e inserire una password. Se lo desideri, puoi configurare l'utilità per registrare brevi messaggi da altri utenti che sono venuti al computer durante l'assenza del suo proprietario e hanno voluto scrivergli qualcosa.

Riso. 8. Configurazione delle impostazioni per bloccare il computer in Blocco desktop

Blocca il mio PC 4.7

Lo sviluppatore: FSPro Labs

Dimensione della distribuzione: 1,4 MB

Lavoro sotto controllo: Windows 2000/XP/2003/Vista

Metodo di distribuzione: shareware (demo 30 giorni - http://www.fsprolabs.com/download/distr/lmpc.zip)

Prezzo: Licenza personale - $ 19,95; licenza commerciale - $ 29,95

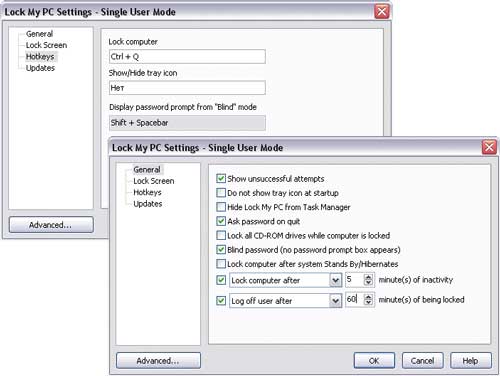

Lock My PC è uno strumento per bloccare un computer (Fig. 9) durante l'assenza di un utente. Bloccare il computer è facile: basta fare doppio clic sull'icona corrispondente nella barra delle applicazioni o premere una combinazione di tasti speciale. Il blocco automatico è possibile dopo un tempo specificato di inattività dell'utente. Quando sono bloccati, il mouse e le unità CD/DVD sono disattivati (questo ti impedirà di rimuovere i CD da essi) e diventa impossibile utilizzare le principali combinazioni di tasti: Ctrl + Alt + Canc, Alt + Tab, ecc. computer, qualsiasi , comprese le immagini autocreate nei formati GIF, JPEG, BMP e GIF animate. Puoi sbloccare il tuo computer solo se conosci la password dell'utente o dell'amministratore.

Riso. 9. Configurazione delle impostazioni per bloccare il computer in Blocca il mio PC

Protezione delle informazioni personali

Esistono diversi modi per proteggere i dati personali da accessi non autorizzati: è possibile comprimere cartelle e file in un archivio protetto da password; nasconderli; posto in una cartella segreta, l'accesso al quale per gli altri utenti verrà chiuso con una password; crittografare o creare un disco virtuale crittografato, su cui è possibile scrivere i propri materiali classificati. La scelta del metodo più preferito dipende dalla situazione, tuttavia, nella maggior parte dei casi, l'opzione migliore è nascondere e crittografare cartelle e file, quindi in questo articolo ci limiteremo solo a loro.

In teoria, puoi nascondere cartelle e file usando il built-in Funzionalità di Windows- per questo, è sufficiente abilitare l'attributo "Nascosto" nelle proprietà degli oggetti corrispondenti. Le cartelle e i file nascosti in questo modo non saranno visibili in Explorer agli altri utenti del sistema, ma solo se il messaggio "Non mostrare file nascosti e cartelle ". In linea di principio, questo può essere sufficiente per proteggere i dati da utenti inesperti. Tuttavia, gli oggetti nascosti in questo modo saranno visibili nelle applicazioni che non utilizzano la finestra di dialogo standard per la visualizzazione di file e cartelle (FAR, Total Commander, ecc.), quindi questa protezione non è molto buona.

Un'opzione più sicura per proteggere i dati con Windows integrato consiste nell'utilizzare Encrypting File System (EFS), che consente di crittografare i file abilitando l'opzione Crittografia del contenuto per proteggere i dati in Esplora risorse (Proprietà => Generale => Avanzate ). È impossibile leggere file crittografati in questo modo senza conoscere la password, ma il sistema EFS consente di proteggere cartelle e file solo in file system NTFS.

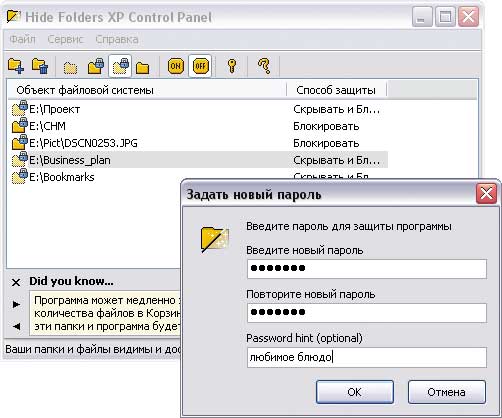

Per questi motivi, è meglio utilizzare utilità specializzate per proteggere cartelle e file personali. Queste soluzioni ti permetteranno di nascondere in modo più affidabile cartelle e file (non saranno visibili quando disabiliti la casella di controllo "Non mostrare file e cartelle nascosti"), oltre a bloccarne l'accesso. Inoltre, alcune di queste utilità forniscono anche la possibilità di crittografare i dati, il che garantirà che siano protetti da altri utenti anche quando avvio di Windows in modalità provvisoria, avviando in un altro sistema operativo o su un altro computer (se disco fisso con informazioni protette). Vedremo come esempi Folder Lock, Folder Guard e Hide Folders XP. Il primo fornisce il massimo alto livello protezione dei dati crittografati, il secondo fornisce inoltre strumenti per proteggere le impostazioni di base del sistema operativo dalle modifiche. Il pacchetto Hide Folders XP è notevolmente inferiore alle soluzioni nominate nelle sue capacità, ma ha un'interfaccia in lingua russa ed è offerto agli utenti di lingua russa a un prezzo molto interessante.

Blocco cartella 6.0.1

Lo sviluppatore: NewSoftware Professionals, Inc.

Dimensione della distribuzione: 2,78 MB

Lavoro sotto controllo: Windows 2000/XP/2003/Vista

Metodo di distribuzione: shareware (demo 20 giorni - http://dl.filekicker.com/nc/file/130083-0M78/folder-lock.exe)

Prezzo: $ 35,95

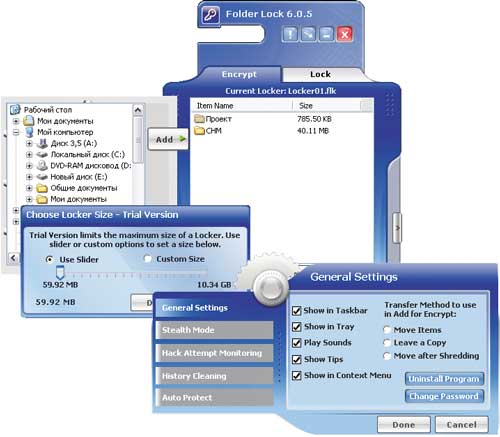

Folder Lock è una soluzione efficace e affidabile per proteggere file personali, cartelle (Fig. 10) e dischi impostando una password su di essi, nascondendoli e crittografandoli (algoritmo AES con chiave a 256 bit). Per una maggiore sicurezza in questa decisioneè consentito utilizzare contemporaneamente il blocco e la crittografia: i file protetti in questo modo non vengono visualizzati nell'esploratore e nelle applicazioni e sono completamente inaccessibili, poiché è impossibile accedervi senza conoscere la password anche durante l'avvio in DOS, in un sicuro Modalità Windows, su un sistema operativo diverso o su un computer diverso. In caso di dimenticanza della password è possibile accedere ai dati utilizzando la chiave di registrazione. I dati originali che devono essere protetti possono trovarsi non solo sul disco rigido, ma anche su supporti USB, schede di memoria, Dischi CD-RW, floppy disk e laptop. E il processo di installazione della protezione fornita può essere eseguito automaticamente in caso di inattività del computer. Nella speciale modalità Stealth, il programma può nascondere tutte le tracce che indicano l'installazione della protezione dati sul computer: impedisce la visualizzazione dei propri collegamenti sul desktop e nel menu Start, nasconde i dati di installazione/disinstallazione nella sezione corrispondente della centrale, cancella lo storico e lo scambio dati del buffer, ecc. Inoltre, per una maggiore sicurezza, il programma tiene traccia di tutte le password immesse senza successo per rimuovere la protezione, il che consente all'utente di registrare tempestivamente la manifestazione di interesse malsano per il proprio computer da parte di altri utenti.

Riso. 10. Lavorare con le cartelle protette nel pacchetto Folder Lock

Protezione cartella 7.6

Lo sviluppatore: WinAbility Software Corporation

La dimensionekit di distribuzione: Edizioni Folder Guard e Edizione Folder Guard x64 - 1,8 MB; Folder Guard Professional Edition - 2,5 MB

Lavoro sotto controllo: Windows 2K/XP/2003/Vista

Metodo di distribuzione: shareware (demo 30 giorni - http://www.winability.com/folderguard/editions.htm)

Prezzo Edizioni Folder Guard e Edizione Folder Guard x64 - $ 39,95 Folder Guard Professional Edition - $ 59,95

Folder Guard è una soluzione semplice e conveniente per limitare l'accesso a cartelle e file, oltre a impedire l'accesso a una serie di impostazioni di Windows. È disponibile in tre edizioni: Folder Guard Edition, Folder Guard x64 Edition e Folder Guard Professional Edition. La prima versione funziona a 32 bit Versioni di Windows, il secondo - a 64 bit e il terzo - in entrambi.

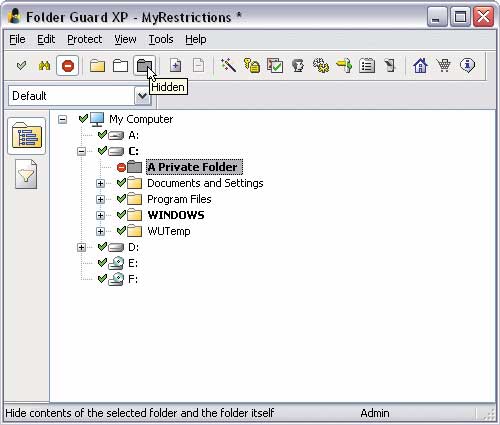

La restrizione dell'accesso ai dati personali viene effettuata nascondendoli (Fig. 11), impostando la modalità "sola lettura" o bloccandoli. In questo caso, l'occultamento viene implementato in due modi: puoi rendere nascosti cartelle e file oppure impostarli vuoti (Vuoti). Nel secondo caso, le cartelle saranno visibili, ma una volta aperte saranno vuote, sebbene in realtà contengano informazioni: questa opzione di protezione è adatta per lo standard Cartelle di Windows, il cui completo occultamento indicherà che le informazioni sul computer sono bloccate, il che è indesiderabile. Le cartelle protette senza password non saranno disponibili per gli altri utenti del sistema anche quando Windows viene avviato in modalità provvisoria, sebbene ciò richieda alcune impostazioni nel programma. Nel caso in cui dimentichi la password, puoi recuperarla utilizzando l'utility gratuita di ripristino di emergenza (http://www.winability.com/folderguard/eru.htm). Inoltre, il programma può funzionare in modalità Stealth, in cui verranno nascosti i propri collegamenti e file.

Riso. 11. Nascondere una cartella in Folder Guard

Utilizzando Folder Guard, puoi anche proteggere le impostazioni di base del sistema operativo dalla regolazione (Fig. 12) - in particolare, chiudere l'accesso alle proprietà della barra delle applicazioni, il menu Start e una serie di altre finestre, vietare il salvataggio delle proprietà di visualizzazione (se hanno stato modificato), bloccare la modifica delle cartelle delle proprietà e Impostazioni Internet Explorer, non mostrare le icone sul desktop. E anche per evitare di modificare i parametri critici per il funzionamento del sistema chiudendo l'accesso al pannello di controllo e impostando una serie di divieti: accesso a registro di sistema, aggiungendo/rimuovendo stampanti, usando il comando "Esegui", ecc. È inoltre possibile nascondere dischi specifici in Risorse del computer, Esplora risorse e nelle finestre di dialogo standard Apri/Salva e bloccare la masterizzazione di CD/DVD. Per utenti diversi, è possibile un diverso insieme di tali restrizioni.

Riso. 12. Impostazione delle restrizioni sull'accesso alle impostazioni di Windows

in Folder Guard

Nascondi cartelle XP 2.9.8

Lo sviluppatore: FSPro Labs

Dimensione della distribuzione: 1.23 MB

Lavoro sotto controllo: Windows 2000/XP/2003/Vista

Metodo di distribuzione: shareware (demo 30 giorni - http://www.fsprolabs.com/download/distr/hfxp.zip)

Prezzo: $ 29,95 (nel negozio Softkey.ru - 400 rubli)

Hide Folders XP è un semplice programma per proteggere cartelle e file (Fig. 13) da accessi non autorizzati nascondendoli e/o bloccandoli. Le cartelle protette non saranno disponibili per altri utenti, incluso l'amministratore di sistema, anche quando Windows si avvia in modalità provvisoria. In questo caso, non solo le cartelle e i file protetti saranno protetti dall'eliminazione, ma anche le cartelle che li contengono. E in modo che altri utenti non indovinino la presenza di dati protetti sul computer, il programma può eliminare le tracce della protezione installata e può nascondersi (potrebbe non apparire nell'elenco dei programmi scaricati di frequente, non mostrare la riga di disinstallazione nel pannello di controllo, nascondersi nell'elenco dei processi in esecuzione, ecc.).

Riso. 13. Lavorare con file protetti nell'ambiente Hide Folders XP

Mi sembra che in questa situazione potrebbe funzionare la seguente ricetta: devi creare due gruppi, chiamiamoli PCComission e UserComission.

Includere nella loro composizione rispettivamente i computer e gli utenti del dipartimento della commissione.

Quindi, crea un oggetto Criteri di gruppo e collegalo all'unità organizzativa SUS, rimuovendo il diritto Applica criterio dal gruppo Auth Users, aggiungendolo invece al gruppo PCComission. Successivamente, nelle proprietà del criterio, utilizzando il meccanismo di limitazione dell'appartenenza al gruppo, escludere il gruppo di dominio Domain Users dal gruppo Users locale, ma aggiungere il gruppo UserComission

Vadim, ti ho fatto notare che ti sbagli perché la tua ricetta non funzionerà: l'esclusione degli utenti del dominio dal gruppo di utenti del computer integrato non limiterà gli utenti del dominio a ingresso locale a questo computer. È tutto. Non offenderti, ma il tuo "mi sembra che..." andrebbe verificato prima, proponendolo come ricetta. Ricorda / controlla lo stato di una tipica appartenenza "Builtin \ Users" su un computer membro nel dominio AD, sui privilegi, infine ...Sì, e un'altra cosa, non devi esercitarti, figuriamoci consigliare a un amministratore inesperto di cambiare il modello di riferimento della sicurezza senza una buona ragione. In primo luogo, da questo porterai più problemi che ottenere bonus e, in secondo luogo, può privarti del supporto tecnico!

Vadim, se puoi spiegarmi dove sbaglio, te ne sarò grato. :)

Aggiungi: Vadim, e sull'oggetto della politica. Bene, lascia che l'UCP prenda almeno 10 megabyte in SYSVOL e la stessa quantità nel contenitore AD - e allora? La replica è ottimizzata, il client non scarica nuovamente l'UCP cinque volte al giorno e l'amministratore non lo cambia perché non c'è niente da fare, giusto? In generale, è meglio creare più OCP, e spesso - questo è l'unico modo possibile, piuttosto che frugare nella vinaigrette.

Grazie a mia moglie Katya, Klevogin S.P., Kozlov S.V., Muravlyannikov N.A., Nikitin I.G., Shapiro L.V. per mia conoscenza! :)

Dmitry, infatti, l'ho spiegato già in uno dei post precedenti di questo thread: 21 agosto 2009 10:26.

Bene, andiamo di nuovo. La mia proposta consisteva nell'idea di modificare, utilizzando il meccanismo dei "Gruppi Limitati", la composizione del gruppo Utenti/Utenti locale sui computer del reparto commissioni, in modo che gli utenti del reparto vendite non potessero accedervi (dopotutto , è attraverso l'appartenenza a questo gruppo che hanno tale diritto). È vero, ho formulato casualmente questa idea, era corretto dire non "escludere il gruppo di dominio Domain Users dal gruppo Users locale", ma "cancellare il gruppo Users locale", ma non cambia l'essenza, poiché il criterio, quando applicato, pulisce semplicemente il gruppo prima di aggiungerlo esplicitamente specificato nella sezione Gruppi con restrizioni. Quindi in questo caso non è necessario ricordare la composizione predefinita del gruppo. Anche se non fa male;) E non solo ricordo i privilegi, ma propongo anche di usarli, ovvero Consenti accesso localmente.

Se ancora non capisci qualcosa, chiedi in modo specifico: cercherò di spiegarlo più chiaramente.

Dmitry, posso vedere io stesso dei bonus. E da quali problemi specifici avverti me e altri amministratori inesperti in relazione al cambiamento nella composizione del gruppo Utenti?

E spiegami per l'amor del cielo come questo potrebbe influire supporto tecnico? E di chi?

Bene, e circa le dimensioni dell'oggetto della politica. Se non ti è capitato di trovare un controller dietro il canale 128k e non hai replicato per quasi l'intera vita degli oggetti tombstone durante l'esame dell'infrastruttura del cliente, allora non sarà facile per te capire la mia preoccupazione;) Questo nonostante il fatto che il numero di oggetti Criteri di gruppo fosse superiore a 100.

E la tua affermazione che "è meglio creare più UCP, e spesso - questo è l'unico modo possibile", ad esempio, non è ovvia per me.

Sono un sostenitore del punto di vista opposto: se ci sono due opzioni per risolvere un problema, creando un gruppo o un GPO, scelgo la prima.

È più conveniente per me implementare la delega di autorità. E la durata del processo di download/accesso dipende direttamente dal numero di oggetti Criteri di gruppo utilizzati. Ma, ripeto, è una questione di gusti.

Spero che la parte tecnica sia stata chiarita.

Poi, Dmitry, qualche parola sull'etica della discussione.

1. Se hai già espresso la tua opinione sulla mia inesattezza, allora mi piacerebbe vedere l'argomentazione di questa opinione nello stesso post.

2. " Non offenderti, ma il tuo "mi sembra che..." andrebbe controllato prima, proponendolo come ricetta."Quindi, non ero troppo pigro e ho controllato di nuovo: la ricetta funziona. L'hai verificata tu stesso prima di affermare che" la ricetta non funzionerà "? , sarebbe bello controllare la tua affermazione sperimentando.

3. Grazie per il consiglio che mi hai dato, ma non te l'ho chiesto. Anche se non escludo che un giorno mi trasformerò :)

Possa Vitaliy Shestakov perdonarmi per un'altra fiamma.

Oggi continueremo a parlare di sicurezza informatica. E un altro passo in questa direzione: l'utente.

Quando si installa la sala operatoria Sistemi Windows all'utente vengono concessi i diritti di amministratore. In altre parole, ha assoluta libertà di azione sul PC. Ma anche dannoso Software, avendo avuto accesso al computer, è dotato degli stessi diritti. E questa è già una grave vulnerabilità nel nostro sistema di sicurezza. È ora di riparare i buchi.

In questo articolo analizzeremo l'algoritmo per passare da un amministratore a un account più sicuro, mantenendo tutte le impostazioni.

Perché è necessaria la restrizione dell'account?

1. Tutti i prodotti software lanciati con diritti di amministratore hanno completa libertà di azione sul PC, che sarà sicuramente utilizzato dagli sviluppatori di codice dannoso (virus e script pericolosi).

Ad esempio, affinché un virus possa "registrarsi" nel sistema operativo, è necessario apportare modifiche alle voci di registro. Un utente con diritti limitati non sarà in grado di apportare modifiche alle impostazioni del sistema operativo. E quindi, un virus dannoso, lanciato con gli stessi diritti limitati, non sarà in grado di sfondare la protezione Impostazioni di sistema e lasciare una traccia nel registro.

Quando accedi a Internet con i diritti di amministratore, aiuti un utente malintenzionato a rubare le tue password, le credenziali archiviate nei file di sistema del sistema operativo. Uno script pericoloso, con diritti di amministratore, leggerà tutti i tuoi segreti e li trasferirà al suo proprietario.

Creando una restrizione dell'account utente, non solo risolverai questi problemi, ma impedirai anche a un virus diffuso (un banner pornografico che blocca il funzionamento del computer) di entrare nel tuo computer.

2. Avendo i diritti di amministratore, gli utenti inesperti possono accidentalmente apportare modifiche critiche al sistema File di Windows, portando il sistema operativo in uno stato non operativo. Proteggi il tuo sistema da errori accidentali - diritti utente inferiori.

Modifica dei diritti di un account utente

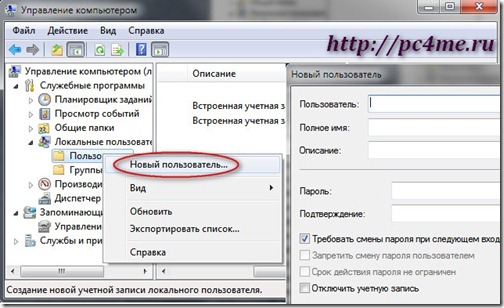

Perché sistema operativo lo abbiamo già installato e funzionante normalmente, quindi seguiremo il seguente percorso: cambieremo il tipo dell'account precedentemente creato (abbassandone i diritti) e aggiungeremo un nuovo utente con diritti di Amministratore (per conto del quale effettueremo modifiche ai file di sistema del sistema operativo e al registro).

1. Il primo passo è mettere le cose in ordine con gli account esistenti. Per fare ciò, vai al Centro di controllo dell'account (fai clic con il tasto destro del mouse sull'icona "Risorse del computer" -> "Gestione" -> "Utenti e gruppi locali" -> "Utenti").

Elimina tutte le voci tranne quella esistente e l'ospite (che dovrebbe essere disabilitato).

2. Non funzionerà per abbassare i diritti di un account esistente al livello di un utente normale, poiché il sistema deve avere un utente con diritti di amministratore. Pertanto, creeremo prima un altro amministratore e solo allora abbasseremo i diritti dell'utente corrente.

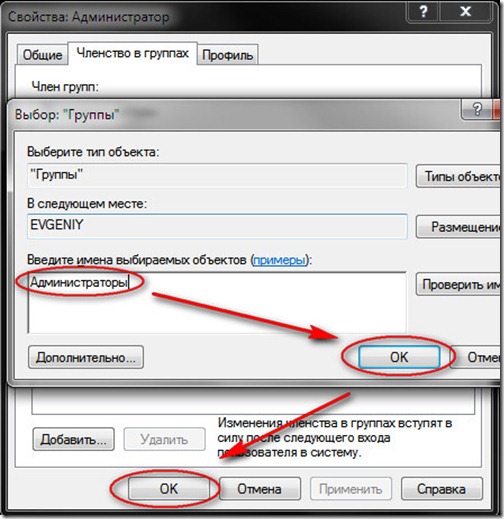

Per fare ciò, fai clic con il tasto destro del mouse sulla voce "Utenti" -> seleziona " Nuovo utente…”. Nella finestra che si apre, specificare il nome del nuovo amministratore, la sua password, spuntare la voce "La password non ha scadenza" e cliccare sul pulsante "Crea".

L'account creato da noi avrà i diritti di un utente normale. Per dargli lo stato di un vero amministratore, è necessario aggiungerlo al gruppo di utenti appropriato. Per fare ciò, fai doppio clic sul nuovo account, vai alla scheda "Appartenenza al gruppo" -> fai clic sul pulsante "Aggiungi".

Nel blocco "Inserisci il nome dell'oggetto", scrivi "Amministratori" e fai clic sul pulsante "OK" -> "Applica".

3. Ora è il momento di affrontare il downgrade dell'utente corrente. Per fare ciò, seleziona l'utente corrente nell'elenco ed esegui tutte le stesse operazioni che ho descritto sopra. Solo ora è necessario aggiungere il record "Utenti" ed eliminare il record "Amministratori".

4. Dopo tutto ciò che è stato fatto, disconnettersi e riavviare il computer.

Quindi, hai salvato tutte le tue impostazioni, ma hai abbassato lo stato dell'utente, limitando i suoi diritti. Ora, per apportare modifiche al sistema, dovrai accedere all'account amministratore appena creato.

Come funziona?

Lavori nel sistema come al solito, eseguendo programmi familiari. Se improvvisamente hai bisogno di apportare modifiche ai file di sistema, accedi al registro o installa nuovo programma, puoi farlo in due modi: termina la sessione corrente e accedi con l'account amministratore, usa il "potere" dell'amministratore senza uscire dall'account corrente.

Per fare ciò, fai clic con il tasto destro del mouse sul programma che viene avviato e seleziona "Esegui come ..." -> nella finestra che appare, specifica l'account amministratore e inserisci la password dell'amministratore -> fai clic su "OK". Pertanto, puoi eseguire qualsiasi applicazione con diritti di amministratore senza lasciare il tuo account corrente.

Consigli:

- Prendi sul serio la scelta di una password per il tuo amministratore. Più complessa e lunga è la password, più difficile sarà per un utente malintenzionato decifrarla.

- Poiché utilizzerai raramente il nuovo account amministratore, annota la password che hai creato in un luogo sicuro.

- Un'ulteriore misura di sicurezza sarà quella di rinominare l'amministratore creato (ad esempio, invece di "Amministratore" -> "Sergey). Quindi, creando una barriera aggiuntiva per l'attaccante.

Bug nella singolarità?

Bug nella singolarità? Just Cause 2 va in crash

Just Cause 2 va in crash Terraria non si avvia, cosa devo fare?

Terraria non si avvia, cosa devo fare?