Što je dlp. Sprečavanje curenja podataka - DLP. Razmotrite algoritam odgovora na incident

Čak i najmodernije informatičke izraze treba koristiti na odgovarajući način i što je točnije moguće. Barem kako ne bi doveli potrošače u zabludu. Definitivno je postalo moderno klasificirati se kao proizvođač DLP rješenja. Na primjer, na nedavno održanoj izložbi CeBIT-2008, natpis “DLP rješenje” često se mogao vidjeti na štandovima proizvođača ne samo malo poznatih antivirusa i proxy poslužitelja u svijetu, već čak i vatrozida. Ponekad je postojao osjećaj da se iza sljedećeg ugla može vidjeti nekakav CD ejector (program koji kontrolira otvaranje CD pogona) s ponosnim sloganom korporativnog DLP rješenja. I, što je čudno, svaki od ovih proizvođača u pravilu je imao više-manje logično objašnjenje za takvo pozicioniranje svog proizvoda (naravno, uz želju da dobije "gesheft" od modernog izraza).

Prije razmatranja tržišta proizvođača DLP sustava i njegovih glavnih igrača, potrebno je definirati što podrazumijevamo pod DLP sustavom. Bilo je mnogo pokušaja da se definira ova klasa informacijskih sustava: ILD&P - Information Leakage Detection & Prevention ("prepoznavanje i sprječavanje curenja informacija", izraz je predložio IDC 2007.), ILP - Information Leakage Protection ("zaštita od curenja informacija" ”, Forrester , 2006.), ALS - Anti-Leakage Software (“protiv propuštanja softvera”, E&Y), Content Monitoring and Filtering (CMF, Gartner), Extrusion Prevention System (slično sustavu za sprječavanje upada).

No naziv DLP - Data Loss Prevention (ili Data Leak Prevention, zaštita od curenja podataka), predložen 2005. godine, ipak se ustalio kao uobičajeno korišten izraz.Izraz “sustavi za zaštitu povjerljivih podataka od insajderskih prijetnji”. Istodobno, interne prijetnje shvaćaju se kao zlouporabe (namjerne ili slučajne) od strane zaposlenika organizacije koji imaju zakonska prava pristupa relevantnim podacima, svojim ovlastima.

Najkoherentnije i najdosljednije kriterije za pripadnost DLP sustavima iznijela je istraživačka agencija Forrester Research tijekom svoje godišnje studije ovog tržišta. Predložili su četiri kriterija prema kojima se sustav može klasificirati kao DLP. jedan.

Višekanalni. Sustav mora moći pratiti nekoliko mogućih kanala curenja podataka. U mrežnom okruženju, ovo je barem e-pošta, web i IM (instant messengeri), a ne samo skeniranje e-mail prometa ili aktivnosti baze podataka. Na radnoj stanici - praćenje rada datoteka, rad s međuspremnikom, kao i kontrola e-pošte, weba i IM-a. 2.

jedinstveno upravljanje. Sustav mora imati jedinstvena sredstva za upravljanje politikom informacijske sigurnosti, analizu i izvješćivanje o događajima na svim kanalima praćenja. 3.

Aktivna zaštita. Sustav ne bi trebao samo otkriti kršenje sigurnosne politike, već je i, ako je potrebno, provoditi. Na primjer, blokirajte sumnjive poruke. četiri.

Na temelju ovih kriterija, Forrester je odabrao 12 dobavljača softvera za pregled i evaluaciju u 2008. (oni su dolje navedeni abecednim redom, s nazivom tvrtke koju je ovaj dobavljač stekao za ulazak na DLP tržište u zagradama):

- šifra zelena;

- InfoWatch;

- McAfee (Onigma);

- Orkestar;

- reconnex;

- RSA/EMC (Tablus);

- Symantec (Vontu);

- Trend Micro (Provilla);

- Verdasys;

- Vericept;

- Websense (PortAuthority);

- radni dio.

Do danas, od gore navedenih 12 dobavljača, samo su InfoWatch i Websense u ovoj ili drugoj mjeri zastupljeni na ruskom tržištu. Ostali ili uopće ne rade u Rusiji, ili su tek najavili svoje namjere da počnu prodavati DLP rješenja (Trend Micro).

S obzirom na funkcionalnost DLP sustava, analitičari (Forrester, Gartner, IDC) uvode kategorizaciju objekata zaštite – vrste informacijskih objekata koji se prate. Takva kategorizacija omogućuje, kao prvu aproksimaciju, procjenu opsega određenog sustava. Postoje tri kategorije objekata nadzora.

1. Data-in-motion (podaci u pokretu) - poruke e-pošte, internetski dojavljivači, peer-to-peer mreže, prijenos datoteka, web promet i druge vrste poruka koje se mogu prenositi komunikacijskim kanalima. 2. Podaci u stanju mirovanja (pohranjeni podaci) - informacije o radnim stanicama, prijenosnim računalima, datotečnim poslužiteljima, specijaliziranim pohranama, USB uređajima i drugim vrstama uređaja za pohranu podataka.

3. Data-in-use (podaci u upotrebi) - informacije koje se trenutno obrađuju.

Trenutno na našem tržištu postoji oko dvadesetak domaćih i stranih proizvoda koji imaju neka od svojstava DLP sustava. Kratki podaci o njima u duhu gornje klasifikacije navedeni su u tablici. 1 i 2. Također u tablici. 1 uveden je parametar kao što je "centralizirana pohrana i revizija podataka", što podrazumijeva sposobnost sustava da pohranjuje podatke u jednom depozitoriju (za sve kanale praćenja) za njihovu daljnju analizu i reviziju. Ova funkcionalnost je u posljednje vrijeme postala od posebne važnosti, ne samo zbog zahtjeva različitih zakonskih akata, već i zbog popularnosti među kupcima (prema iskustvu provedenih projekata). Sve informacije sadržane u ovim tablicama preuzete su iz javnih izvora i marketinških materijala odgovarajućih tvrtki.

Na temelju podataka u tablicama 1 i 2 možemo zaključiti da danas u Rusiji postoje samo tri DLP sustava (od InfoWatch, Perimetrix i WebSence). Oni također uključuju nedavno najavljeni integrirani proizvod tvrtke Jet Infosystems (SKVT + SMAP), budući da će pokrivati nekoliko kanala i imati jedinstveno upravljanje sigurnosnim politikama.

O tržišnim udjelima ovih proizvoda u Rusiji prilično je teško govoriti, budući da većina spomenutih proizvođača ne otkriva obim prodaje, broj klijenata i zaštićenih radnih stanica, ograničavajući se samo na marketinške informacije. Možemo samo sa sigurnošću reći da su glavni dobavljači u ovom trenutku:

- Dozor sustavi, prisutni na tržištu od 2001. godine;

- InfoWatch proizvodi koji se prodaju od 2004.;

- WebSense CPS (počeo se prodavati u Rusiji i svijetu 2007.);

- Perimetrix (mlada tvrtka čija je prva verzija svojih proizvoda objavljena na svojoj web stranici krajem 2008.).

Zaključno, želio bih dodati da pripadnost ili ne klasi DLP sustava ne čini proizvode lošijim ili boljim – to je samo pitanje klasifikacije i ništa više.

| Društvo | Proizvod | Značajke proizvoda | |||

|---|---|---|---|---|---|

| Zaštita "podataka u pokretu" (data-in-motion) | Zaštita podataka u uporabi | Zaštita podataka u mirovanju | Centralizirana pohrana i revizija | ||

| InfoWatch | I.W. Traffic Monitor | Da | Da | Ne | Da |

| IW CryptoStorage | Ne | Ne | Da | Ne | |

| perimetar | SafeSpace | Da | Da | Da | Da |

| Jet Infosustavi | Dozor Jet (SKVT) | Da | Ne | Ne | Da |

| Dozor Jet (SMAP) | Da | Ne | Ne | Da | |

| Smart Line Inc. | DeviceLock | Ne | Da | Ne | Da |

| SecurIT | Zlock | Ne | Da | Ne | Ne |

| SecrecyČuvar | Ne | Da | Ne | Ne | |

| SpectorSoft | Spector 360 | Da | Ne | Ne | Ne |

| Lumension Security | Kontrola uređaja utočišta | Ne | Da | Ne | Ne |

| websense | Websense zaštita sadržaja | Da | Da | Da | Ne |

| Informzaschita | sigurnosni studio | Ne | Da | Da | Ne |

| Primetek | upućeni | Ne | Da | Ne | Ne |

| AtomPark softver | stožerni policajac | Ne | Da | Ne | Ne |

| SoftInform | SearchInformServer | Da | Da | Ne | Ne |

| Društvo | Proizvod | Kriterij pripadnosti DLP sustavima | |||

|---|---|---|---|---|---|

| Višekanalni | Jedinstveno upravljanje | Aktivna zaštita | Uzimanje u obzir i sadržaja i konteksta | ||

| InfoWatch | I.W. Traffic Monitor | Da | Da | Da | Da |

| perimetar | SafeSpace | Da | Da | Da | Da |

| “Jet Infosystems” | “Dozor Jet” (SKVT) | Ne | Ne | Da | Da |

| "Dozor Jet" (SMAP) | Ne | Ne | Da | Da | |

| Smart Line Inc. | DeviceLock | Ne | Ne | Ne | Ne |

| SecurIT | Zlock | Ne | Ne | Ne | Ne |

| Smart Protection Labs softver | SecrecyČuvar | Da | Da | Da | Ne |

| SpectorSoft | Spector 360 | Da | Da | Da | Ne |

| Lumension Security | Kontrola uređaja utočišta | Ne | Ne | Ne | Ne |

| websense | Websense zaštita sadržaja | Da | Da | Da | Da |

| "Informzaschita" | sigurnosni studio | Da | Da | Da | Ne |

| Primetek | upućeni | Da | Da | Da | Ne |

| "AtomPark softver" | stožerni policajac | Da | Da | Da | Ne |

| "SoftInform" | SearchInformServer | Da | Da | Ne | Ne |

| "Informacijska obrana" | "Infoperimetar" | Da | Da | Ne | Ne |

Nudimo niz markera koji će vam pomoći da maksimalno iskoristite bilo koji DLP sustav.

DLPsustavi: što je to

Podsjetimo da DLP-sustavi (Data Loss / Leak Prevention) omogućuju kontrolu nad svim kanalima mrežne komunikacije tvrtke (pošta, Internet, sustavi za razmjenu trenutnih poruka, flash diskovi, pisači, itd.). Zaštita od curenja informacija postiže se činjenicom da su na svim računalima zaposlenika instalirani agenti koji prikupljaju informacije i prenose ih na poslužitelj. Ponekad se informacije prikupljaju putem pristupnika pomoću SPAN tehnologija. Podaci se analiziraju, nakon čega sustav ili sigurnosni službenik donosi odluku o incidentu.

Dakle, vaša tvrtka je implementirala DLP sustav. Koje korake treba poduzeti da bi sustav funkcionirao učinkovito?

1. Ispravno konfigurirajte sigurnosna pravila

Zamislimo da je u sustavu koji opslužuje 100 računala stvoreno pravilo "Popravi svu korespondenciju s riječju" ugovor ". Takvo pravilo će izazvati ogroman broj incidenata u kojima se može izgubiti pravo curenje.

Osim toga, ne može si svaka tvrtka priuštiti održavanje cijelog osoblja zaposlenika koji prate incidente.

Da biste povećali stopu korisnosti pravila, možete koristiti alate za stvaranje učinkovitih pravila i praćenje rezultata njihovog rada. Svaki DLP sustav ima značajku koja vam to omogućuje.

Općenito, metodologija uključuje analizu akumulirane baze incidenata i stvaranje raznih kombinacija pravila, što idealno dovodi do pojave 5-6 stvarno hitnih incidenata dnevno.

2. Ažurirajte sigurnosna pravila u redovitim intervalima

Oštar pad ili povećanje broja incidenata pokazatelj je da je potrebno prilagoditi pravila. Razlozi mogu biti u tome što je pravilo izgubilo na važnosti (korisnici su prestali pristupati određenim datotekama) ili su zaposlenici naučili pravilo i više ne obavljaju radnje koje sustav zabranjuje (DLP – sustav obuke). Međutim, praksa pokazuje da ako se nauči jedno pravilo, onda se u susjednom mjestu povećavaju potencijalni rizici od curenja.

Također treba obratiti pažnju na sezonskost u radu poduzeća. Tijekom godine mogu se promijeniti ključni parametri vezani uz specifičnosti rada tvrtke. Na primjer, za veleprodajnog dobavljača male opreme, bicikli će biti relevantni u proljeće, a skuteri za snijeg u jesen.

3. Razmotrite algoritam odgovora na incident

Postoji nekoliko pristupa reagiranju na incidente. Prilikom testiranja i pokretanja DLP sustava ljudi najčešće nisu obaviješteni o promjenama. Sudionici incidenata se samo promatraju. Kada se nakupi kritična masa, s njima komunicira predstavnik odjela sigurnosti ili kadrovskog odjela. U budućnosti se rad s korisnicima često ostavlja na milost i nemilost predstavnicima sigurnosnog odjela. Ima mini sukoba, negativno se nakuplja u timu. Može se izliti u namjernu sabotažu zaposlenika u odnosu na tvrtku. Važno je uspostaviti ravnotežu između zahtjeva za disciplinom i održavanja zdrave atmosfere u timu.

4. Provjerite rad načina blokiranja

Postoje dva načina reagiranja na incident u sustavu - fiksiranje i blokiranje. Ako je svaka činjenica prosljeđivanja pisma ili pričvršćivanja priložene datoteke na flash pogon blokirana, to stvara probleme korisniku. Često zaposlenici napadaju administratora sustava sa zahtjevima za otključavanje neke od funkcija, a uprava također može biti nezadovoljna takvim postavkama. Kao rezultat toga, DLP sustav i tvrtka dobivaju negativ, sustav je diskreditiran i demaskiran.

5. Provjerite je li uveden režim poslovne tajne

Omogućuje vam da određene podatke učinite povjerljivim, a također obvezuje svaku osobu koja zna za njih da snosi punu zakonsku odgovornost za njihovo otkrivanje. U slučaju ozbiljnog curenja informacija pod režimom poslovne tajne koji djeluje u poduzeću, prekršitelj može naplatiti iznos stvarne i moralne štete putem suda u skladu s 98-FZ "O poslovnim tajnama".

Nadamo se da će ovi savjeti pomoći u smanjenju broja nenamjernih curenja u tvrtkama, jer su DLP sustavi dizajnirani da se s njima uspješno nose. No, ne treba zaboraviti na složen sustav informacijske sigurnosti i činjenicu da namjerno curenje informacija zahtijeva posebnu pozornost. Postoje moderna rješenja koja vam omogućuju nadopunu funkcionalnosti DLP sustava i značajno smanjenje rizika od namjernog curenja. Primjerice, jedan od programera nudi zanimljivu tehnologiju - kada se sumnjivo često pristupa povjerljivim datotekama, web kamera se automatski uključuje i počinje snimati. Upravo je ovaj sustav omogućio snimanje kako je nesretni otmičar aktivno snimao screenshotove pomoću mobilne kamere.

Oleg Necheukhin, Stručnjak za sigurnost informacijskih sustava, Kontur.Security

28.01.2014 Sergej Korablev

Izbor bilo kojeg proizvoda na razini poduzeća nije trivijalan zadatak za tehničke stručnjake i donositelje odluka. Odabir sustava zaštite od curenja podataka (DLP) za sprječavanje gubitka podataka još je teži. Nedostatak jedinstvenog konceptualnog sustava, redovite neovisne komparativne studije i složenost samih proizvoda tjeraju potrošače da naručuju pilot projekte od proizvođača i samostalno provode brojna ispitivanja, određujući raspon vlastitih potreba i povezujući ih s mogućnostima sustava koji se koriste. testiran

Takav pristup je svakako ispravan. Uravnotežena, au nekim slučajevima čak i teško dobivena odluka pojednostavljuje daljnju implementaciju i izbjegava razočaranje u radu pojedinog proizvoda. Međutim, proces donošenja odluka u ovom slučaju može biti odgođen, ako ne godinama, onda više mjeseci. Osim toga, stalno širenje tržišta, pojava novih rješenja i proizvođača dodatno kompliciraju zadatak ne samo odabira proizvoda za implementaciju, već i kreiranja preliminarnog užeg izbora prikladnih DLP sustava. U takvim uvjetima, aktualni pregledi DLP sustava od nedvojbene su praktične vrijednosti za tehničke stručnjake. Treba li određeno rješenje biti uključeno u popis testova ili bi bilo previše složeno za implementaciju u maloj organizaciji? Može li se rješenje proširiti na tvrtku od 10.000 zaposlenih? Može li DLP sustav kontrolirati poslovno kritične CAD datoteke? Otvorena usporedba neće zamijeniti temeljito testiranje, ali će pomoći u odgovoru na osnovna pitanja koja se pojavljuju u početnoj fazi procesa odabira DLP-a.

Članovi

Kao sudionici odabrani su najpopularniji (prema analitičkom centru Anti-Malware.ru od sredine 2013.) DLP sustavi tvrtki InfoWatch, McAfee, Symantec, Websense, Zecurion i Jet Infosystem na ruskom tržištu informacijske sigurnosti.

Za analizu su korištene komercijalno dostupne verzije DLP sustava u vrijeme pripreme recenzije, te dokumentacija i otvorene recenzije proizvoda.

Kriteriji za usporedbu DLP sustava odabrani su na temelju potreba tvrtki različitih veličina i djelatnosti. Glavni zadatak DLP sustava je spriječiti curenje povjerljivih informacija kroz različite kanale.

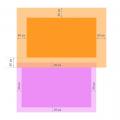

Primjeri proizvoda ovih tvrtki prikazani su na slikama 1-6.

.jpg) |

| Slika 3 Symantecov proizvod |

.jpg) |

| Slika 4. InfoWatch proizvod |

.jpg) |

| Slika 5. Websense proizvod |

.jpg) |

| Slika 6. McAfee proizvod |

Načini rada

Dva glavna načina rada DLP sustava su aktivni i pasivni. Aktivan - obično glavni način rada, koji blokira radnje koje krše sigurnosna pravila, kao što je slanje osjetljivih informacija u vanjski poštanski sandučić. Pasivni način rada najčešće se koristi u fazi konfiguracije sustava za provjeru i podešavanje postavki kada je udio lažnih pozitivnih rezultata visok. U tom slučaju se bilježe kršenja pravila, ali se ne nameću ograničenja kretanja informacija (Tablica 1).

.jpg) |

U tom su se aspektu svi razmatrani sustavi pokazali kao ekvivalentni. Svaki od DLP-ova može raditi u aktivnom i pasivnom načinu rada, što korisniku daje određenu slobodu. Nisu sve tvrtke spremne odmah započeti s radom DLP-a u načinu blokiranja - to je prepuno poremećaja poslovnih procesa, nezadovoljstva zaposlenika kontroliranih odjela i potraživanja (uključujući i opravdane) od strane uprave.

Tehnologija

Tehnologije detekcije omogućuju klasificiranje informacija koje se prenose elektroničkim kanalima i identificiranje povjerljivih informacija. Danas postoji nekoliko osnovnih tehnologija i njihovih varijanti, sličnih u biti, ali različitih u implementaciji. Svaka tehnologija ima i prednosti i nedostatke. Osim toga, različite vrste tehnologija prikladne su za analizu informacija različitih klasa. Stoga proizvođači DLP rješenja pokušavaju integrirati maksimalan broj tehnologija u svoje proizvode (vidi tablicu 2).

Općenito, proizvodi pružaju velik broj tehnologija koje, ako su pravilno konfigurirane, osiguravaju visok postotak prepoznavanja povjerljivih informacija. DLP McAfee, Symantec i Websense prilično su slabo prilagođeni ruskom tržištu i ne mogu korisnicima ponuditi podršku za "jezične" tehnologije - morfologiju, analizu transliteracije i maskirani tekst.

Kontrolirani kanali

Svaki kanal za prijenos podataka potencijalni je kanal za curenje. Čak i jedan otvoreni kanal može poništiti sve napore službe informacijske sigurnosti koja kontrolira tokove informacija. Zato je toliko važno blokirati kanale koje zaposlenici ne koriste za posao, a ostalo kontrolirati uz pomoć sustava za sprječavanje curenja.

Unatoč činjenici da su najbolji moderni DLP sustavi sposobni nadzirati veliki broj mrežnih kanala (vidi tablicu 3), preporučljivo je blokirati nepotrebne kanale. Na primjer, ako zaposlenik radi na računalu samo s internom bazom podataka, ima smisla potpuno onemogućiti njegov pristup internetu.

Slični zaključci vrijede i za lokalne kanale curenja. Istina, u ovom slučaju može biti teže blokirati pojedinačne kanale, jer se portovi često koriste za povezivanje perifernih uređaja, I/O uređaja itd.

Šifriranje igra posebnu ulogu u sprječavanju curenja kroz lokalne portove, mobilne diskove i uređaje. Alati za šifriranje su prilično jednostavni za korištenje, njihova upotreba može biti transparentna za korisnika. No, u isto vrijeme, enkripcija vam omogućuje da isključite cijelu klasu curenja povezanih s neovlaštenim pristupom informacijama i gubitkom mobilnih diskova.

Situacija s kontrolom lokalnih agenata općenito je gora nego s mrežnim kanalima (vidi tablicu 4). Svi proizvodi uspješno kontroliraju samo USB uređaje i lokalne pisače. Također, unatoč gore navedenoj važnosti enkripcije, takva mogućnost postoji samo u određenim proizvodima, a funkcija prisilne enkripcije temeljena na analizi sadržaja prisutna je samo u Zecurion DLP-u.

Kako bi se spriječilo curenje, važno je ne samo prepoznati osjetljive podatke tijekom prijenosa, već i ograničiti distribuciju informacija u korporativnom okruženju. Da bi to učinili, proizvođači uključuju alate u DLP sustave koji mogu identificirati i klasificirati informacije pohranjene na poslužiteljima i radnim stanicama u mreži (vidi tablicu 5). Podaci koji krše pravila informacijske sigurnosti moraju se izbrisati ili premjestiti u sigurnu pohranu.

Za otkrivanje povjerljivih informacija na čvorovima korporativne mreže koriste se iste tehnologije kao i za kontrolu curenja putem elektroničkih kanala. Glavna razlika je arhitektonska. Ako se analiziraju mrežni promet ili operacije datoteka kako bi se spriječilo curenje, tada se pohranjene informacije - sadržaj radnih stanica i mrežnih poslužitelja - provjeravaju kako bi se otkrile neovlaštene kopije povjerljivih podataka.

Od razmatranih DLP sustava samo InfoWatch i Dozor-Jet zanemaruju korištenje sredstava za identifikaciju mjesta pohrane informacija. Ovo nije kritična značajka za elektroničko sprječavanje curenja, ali uvelike ograničava sposobnost DLP sustava da proaktivno spriječe curenje. Na primjer, kada se povjerljivi dokument nalazi unutar korporativne mreže, to nije curenje informacija. Međutim, ako lokacija ovog dokumenta nije regulirana, ako vlasnici informacija i sigurnosni službenici ne znaju gdje se nalazi ovaj dokument, to može dovesti do curenja. Moguć je neovlašteni pristup informacijama ili se na dokument neće primjenjivati odgovarajuća sigurnosna pravila.

Jednostavnost upravljanja

Značajke kao što su jednostavnost korištenja i kontrole mogu biti jednako važne kao i tehničke mogućnosti rješenja. Uostalom, stvarno složen proizvod bit će teško implementirati, projekt će zahtijevati više vremena, truda i, sukladno tome, financija. Već implementirani DLP sustav zahtijeva pažnju tehničkih stručnjaka. Bez pravilnog održavanja, redovite revizije i prilagodbe postavki, kvaliteta prepoznavanja povjerljivih informacija s vremenom će značajno pasti.

Upravljačko sučelje na materinjem jeziku službenika sigurnosti prvi je korak za pojednostavljenje rada s DLP sustavom. Ne samo da će olakšati razumijevanje za što je odgovorna ova ili ona postavka, već će također značajno ubrzati proces konfiguriranja velikog broja parametara koje je potrebno konfigurirati kako bi sustav ispravno radio. Engleski može biti koristan čak i za administratore koji govore ruski za jednoznačno tumačenje specifičnih tehničkih koncepata (vidi tablicu 6).

Većina rješenja pruža prilično praktično upravljanje s jedne (za sve komponente) konzole s web sučeljem (vidi tablicu 7). Iznimke su ruski InfoWatch (nema jedinstvene konzole) i Zecurion (nema web sučelja). Ujedno su oba proizvođača već najavila pojavu web konzole u svojim budućim proizvodima. Nedostatak jedne konzole u InfoWatchu posljedica je različite tehnološke osnove proizvoda. Razvoj vlastitog agencijskog rješenja prekinut je nekoliko godina, a trenutni EndPoint Security nasljednik je proizvoda treće strane, EgoSecure (ranije poznat kao cynapspro), kojeg je tvrtka kupila 2012. godine.

Još jedna točka koja se može pripisati nedostacima rješenja InfoWatch je da za konfiguriranje i upravljanje vodećim DLP proizvodom InfoWatch TrafficMonitor morate poznavati poseban skriptni jezik LUA, što komplicira rad sustava. Ipak, za većinu tehničkih stručnjaka izglede za poboljšanje vlastite profesionalne razine i učenje dodatnog, iako ne baš uobičajenog, jezika treba doživljavati pozitivno.

Razdvajanje uloga administratora sustava potrebno je kako bi se minimizirali rizici od sprječavanja pojave superkorisnika s neograničenim pravima i drugih makinacija korištenjem DLP-a.

Zapisivanje i izvješćivanje

DLP arhiva je baza podataka koja akumulira i pohranjuje događaje i objekte (datoteke, slova, http zahtjeve itd.) koje su zabilježili senzori sustava tijekom rada. Podaci prikupljeni u bazi podataka mogu se koristiti u različite svrhe, uključujući analizu radnji korisnika, za spremanje kopija kritičnih dokumenata, kao temelj za istraživanje incidenata informacijske sigurnosti. Osim toga, baza svih događaja iznimno je korisna u fazi implementacije DLP sustava, jer pomaže analizirati ponašanje komponenti DLP sustava (na primjer, saznati zašto su određene operacije blokirane) i prilagoditi sigurnosne postavke (vidi tablicu 8).

.jpg) |

U ovom slučaju vidimo temeljnu arhitektonsku razliku između ruskih i zapadnih DLP-ova. Potonji se uopće ne arhiviraju. U tom slučaju sam DLP postaje lakši za održavanje (nema potrebe održavati, pohranjivati, sigurnosno kopirati i proučavati ogromnu količinu podataka), ali ne i za rad. Uostalom, arhiva događaja pomaže u konfiguraciji sustava. Arhiva pomaže razumjeti zašto je prijenos informacija blokiran, provjeriti je li pravilo ispravno funkcioniralo i izvršiti potrebne ispravke u postavkama sustava. Također treba napomenuti da DLP sustavi ne trebaju samo početnu konfiguraciju tijekom implementacije, već i redovito "ugađanje" tijekom rada. Sustav koji se ne održava na odgovarajući način, koji ga ne održavaju tehnički stručnjaci, mnogo će izgubiti u kvaliteti prepoznavanja informacija. Kao rezultat toga, povećat će se i broj incidenata i broj lažnih pozitivnih rezultata.

Izvještavanje je važan dio svake aktivnosti. Sigurnost informacija nije iznimka. Izvješća u DLP sustavima obavljaju nekoliko funkcija odjednom. Prvo, sažeta i razumljiva izvješća omogućuju voditeljima službi za informacijsku sigurnost da brzo prate stanje informacijske sigurnosti bez upuštanja u detalje. Drugo, detaljna izvješća pomažu sigurnosnim službenicima prilagoditi sigurnosna pravila i postavke sustava. Treće, vizualna izvješća uvijek se mogu prikazati najvišim menadžerima tvrtke kako bi se demonstrirali rezultati DLP sustava i samih stručnjaka za informacijsku sigurnost (vidi tablicu 9).

Gotovo sva konkurentska rješenja o kojima se govori u recenziji nude i grafička, prikladna za top menadžere i voditelje službi za informacijsku sigurnost, i tablična izvješća, prikladnija za tehničke stručnjake. Grafička izvješća nedostaju samo u DLP InfoWatchu, zbog čega su snižena.

Certifikacija

Pitanje potrebe za certificiranjem alata za informacijsku sigurnost, a posebno DLP-a je otvoreno, a stručnjaci se na ovu temu često raspravljaju unutar profesionalnih zajednica. Sažimajući mišljenja stranaka, treba priznati da sama certifikacija ne pruža ozbiljne konkurentske prednosti. Istodobno, postoji niz kupaca, prvenstveno državnih organizacija, za koje je prisutnost određenog certifikata obvezna.

Osim toga, postojeći postupak certificiranja nije u dobroj korelaciji s ciklusom razvoja softvera. Kao rezultat toga, potrošači su suočeni s izborom: kupiti već zastarjelu, ali certificiranu verziju proizvoda ili ažuriranu, ali necertificiranu verziju. Standardni izlaz u ovoj situaciji je kupnja certificiranog proizvoda "na polici" i korištenje novog proizvoda u stvarnom okruženju (vidi tablicu 10).

Rezultati usporedbe

Sumirajmo dojmove o razmatranim DLP rješenjima. Općenito, svi su sudionici ostavili povoljan dojam i mogu se iskoristiti za sprječavanje curenja informacija. Razlike u proizvodima omogućuju vam da odredite opseg njihove primjene.

InfoWatch DLP sustav može se preporučiti organizacijama za koje je bitno imati FSTEC certifikat. No, posljednja certificirana verzija InfoWatch Traffic Monitora testirana je krajem 2010. godine, a certifikat istječe krajem 2013. godine. Rješenja temeljena na agentima temeljena na InfoWatch EndPoint Security (također poznatoj kao EgoSecure) prikladnija su za male tvrtke i mogu se koristiti odvojeno od Traffic Monitora. Kombinirana upotreba Traffic Monitora i EndPoint Security može uzrokovati probleme s skaliranjem u velikim tvrtkama.

Proizvodi zapadnih proizvođača (McAfee, Symantec, Websense), prema neovisnim analitičkim agencijama, mnogo su manje popularni od ruskih. Razlog je niska razina lokalizacije. A nije čak ni u složenosti sučelja ili nedostatku dokumentacije na ruskom. Značajke tehnologija za prepoznavanje povjerljivih informacija, unaprijed konfigurirani predlošci i pravila "izoštreni" su za korištenje DLP-a u zapadnim zemljama i usmjereni su na ispunjavanje zapadnih regulatornih zahtjeva. Kao rezultat toga, kvaliteta prepoznavanja informacija u Rusiji pokazuje se osjetno lošijom, a usklađenost sa zahtjevima stranih standarda često je irelevantna. Istodobno, sami proizvodi uopće nisu loši, ali specifičnosti korištenja DLP sustava na ruskom tržištu vjerojatno će im omogućiti da u doglednoj budućnosti postanu popularniji od domaćih razvoja.

Zecurion DLP ističe se po dobroj skalabilnosti (jedini ruski DLP sustav s potvrđenom implementacijom za više od 10.000 radnih mjesta) i visokoj tehnološkoj zrelosti. Ono što iznenađuje, međutim, je nedostatak web konzole koja bi pomogla pojednostaviti upravljanje poslovnim rješenjem usmjerenim na različite segmente tržišta. Snage Zecurion DLP-a uključuju visokokvalitetno prepoznavanje povjerljivih informacija i cijeli niz proizvoda za sprječavanje curenja, uključujući zaštitu na pristupniku, radnim stanicama i poslužiteljima, detekciju lokacije i alate za šifriranje podataka.

Dozor-Jet DLP sustav, jedan od pionira domaćeg DLP tržišta, široko je distribuiran među ruskim tvrtkama i nastavlja rasti svoju bazu klijenata zahvaljujući opsežnim vezama integratora sustava Jet Infosystems, honorarnog i DLP developera. Iako tehnološki DLP ponešto zaostaje za svojim moćnijim kolegama, njegova upotreba može biti opravdana u mnogim tvrtkama. Osim toga, za razliku od inozemnih rješenja, Dozor Jet omogućuje arhiviranje svih događaja i datoteka.

Kanali curenja koji dovode do preuzimanja informacija izvan informacijskog sustava tvrtke mogu biti mrežno curenje (na primjer, e-mail ili ICQ), lokalno curenje (korištenje vanjskih USB diskova), pohranjeni podaci (baze podataka). Zasebno možete istaknuti gubitak medija (flash memorija, prijenosno računalo). Sustav se može pripisati DLP klasi ako zadovoljava sljedeće kriterije: višekanalni (praćenje više mogućih kanala curenja podataka); jedinstveno upravljanje (jedinstveni alati za upravljanje za sve kanale praćenja); aktivna zaštita (poštivanje sigurnosne politike); uzimajući u obzir i sadržaj i kontekst.

Konkurentska prednost većine sustava je modul analize. Proizvođači toliko naglašavaju ovaj modul da svoje proizvode često nazivaju po njemu, na primjer, “Label-Based DLP Solution”. Stoga korisnik često ne bira rješenja na temelju performansi, skalabilnosti ili drugih kriterija tradicionalnih za tržište korporativne informacijske sigurnosti, već na temelju vrste korištene analize dokumenata.

Očito, budući da svaka metoda ima svoje prednosti i nedostatke, korištenje samo jedne metode analize dokumenta čini rješenje tehnološki ovisnim o njoj. Većina proizvođača koristi nekoliko metoda, premda je jedna od njih obično "flagship" metoda. Ovaj je članak pokušaj klasificiranja metoda korištenih u analizi dokumenata. Njihove snage i slabosti procjenjuju se na temelju iskustva praktične primjene nekoliko vrsta proizvoda. Članak u osnovi ne razmatra specifične proizvode, jer. glavni zadatak korisnika pri njihovom odabiru je eliminirati marketinške slogane poput “sve ćemo zaštititi od svega”, “jedinstvena patentirana tehnologija” i shvatiti što će mu ostati kad prodavači odu.

Analiza kontejnera

Ova metoda analizira svojstva datoteke ili drugog spremnika (arhiva, kriptodisk, itd.) koji sadrži informacije. Kolokvijalni naziv za takve metode je "rješenja na etiketama", što sasvim u potpunosti odražava njihovu bit. Svaki spremnik sadrži oznaku koja jedinstveno identificira vrstu sadržaja sadržanog u spremniku. Spomenute metode praktički ne zahtijevaju računalne resurse za analizu informacija koje se premještaju, budući da oznaka u potpunosti opisuje prava korisnika na premještanje sadržaja bilo kojom rutom. U pojednostavljenom obliku, takav algoritam zvuči ovako: "postoji oznaka - zabranjujemo je, nema oznake - preskočimo je."

Prednosti ovog pristupa su očite: brzina analize i potpuni nedostatak pogrešaka druge vrste (kada sustav greškom otkrije otvoreni dokument kao povjerljiv). Takve se metode u nekim izvorima nazivaju "determinističkim".

Nedostaci su također očiti - sustav brine samo o označenim informacijama: ako oznaka nije postavljena, sadržaj nije zaštićen. Potrebno je razviti proceduru označavanja novih i dolaznih dokumenata, kao i sustav za suzbijanje prijenosa informacija iz označenog spremnika u neobilježeni kroz operacije međuspremnika, operacije s datotekama, kopiranje informacija iz privremenih datoteka itd.

Slabost takvih sustava očituje se i u organizaciji označavanja. Ako ih postavi autor dokumenta, onda on zlonamjernom namjerom ima mogućnost ne označiti informaciju koju će ukrasti. U nedostatku zle namjere, prije ili kasnije će se pojaviti nemar ili nemar. Ako određenog zaposlenika obvezujete označiti, na primjer, službenika za informacijsku sigurnost ili administratora sustava, tada on neće uvijek moći razlikovati povjerljivi sadržaj od otvorenog sadržaja, jer ne poznaje temeljito sve procese u tvrtki. Dakle, "bijeli" saldo treba objaviti na web stranici tvrtke, a "sivi" ili "crni" saldo se ne može iznijeti iz informacijskog sustava. Ali samo glavni računovođa može razlikovati jedno od drugog, t.j. jedan od autora.

Oznake se obično dijele na atribut, format i vanjske. Kao što naziv sugerira, prvi se stavljaju u atribute datoteke, drugi se postavljaju u polja same datoteke, a treći su priloženi (povezani s) datoteci od strane vanjskih programa.

Kontejnerske strukture u IB

Ponekad su prednosti rješenja temeljenih na tagovima i niski zahtjevi performansi za presretače, jer oni samo provjeravaju oznake, t.j. ponašajte se kao okretnice u podzemnoj: "ako imate kartu - prođite." Međutim, nemojte zaboraviti da se čuda ne događaju - u ovom slučaju, računsko opterećenje se prebacuje na radne stanice.

Mjesto odluka o etiketama, kakve god one bile, je zaštita pohrane dokumenata. Kada poduzeće ima skladište dokumenata, koje se, s jedne strane, vrlo rijetko nadopunjuje, a s druge strane, kategorija i razina povjerljivosti svakog dokumenta su točno poznate, tada je najlakše organizirati njegovu zaštitu pomoću naljepnica. Postavljanje oznaka na dokumente koji ulaze u spremište možete organizirati organizacijskim postupkom. Na primjer, prije slanja dokumenta u repozitorijum, zaposlenik odgovoran za njegovo funkcioniranje može kontaktirati autora i stručnjaka s pitanjem koju razinu povjerljivosti treba postaviti za dokument. Taj se zadatak posebno uspješno rješava uz pomoć oznaka formata, t.j. svaki ulazni dokument pohranjuje se u sigurnom formatu, a zatim se izdaje na zahtjev zaposlenika, s naznakom da je dopušten za čitanje. Moderna rješenja omogućuju dodjeljivanje prava pristupa na ograničeno vrijeme, a nakon isteka ključa dokument se jednostavno prestaje čitati. Prema ovoj shemi organizira se, primjerice, izdavanje dokumentacije za natječaje za javnu nabavu u Sjedinjenim Državama: sustav upravljanja nabavom generira dokument koji se može čitati bez mogućnosti promjene ili kopiranja samo sadržaja ponude. sudionika navedenih u ovom dokumentu. Pristupni ključ vrijedi samo do isteka roka za predaju dokumenata na natječaj, nakon čega se dokument prestaje čitati.

Također, uz pomoć rješenja temeljenih na tagovima, tvrtke organiziraju promet dokumenata u zatvorenim segmentima mreže u kojima kruže intelektualno vlasništvo i državne tajne. Vjerojatno će sada, prema zahtjevima Federalnog zakona „O osobnim podacima“, biti organiziran i protok dokumenata u kadrovskim odjelima velikih tvrtki.

Analiza sadržaja

Prilikom implementacije tehnologija opisanih u ovom odjeljku, za razliku od prethodno opisanih, naprotiv, potpuno je svejedno u kojem je spremniku sadržaj pohranjen. Svrha ovih tehnologija je izdvajanje smislenog sadržaja iz spremnika ili presretanje prijenosa putem komunikacijskog kanala i analiziranje informacija u potrazi za zabranjenim sadržajem.

Glavne tehnologije u otkrivanju zabranjenog sadržaja u spremnicima su kontrola potpisa, kontrola temeljena na hash-u i lingvističke metode.

Potpisi

Najjednostavniji način kontrole je traženje nekog niza znakova u toku podataka. Ponekad se zabranjeni niz znakova naziva "zaustavna riječ", ali u općenitijem slučaju može biti predstavljen ne riječju, već proizvoljnim skupom znakova, na primjer, istom oznakom. Općenito, ova se metoda ne može pripisati analizi sadržaja u svim njezinim implementacijama. Na primjer, u većini uređaja klase UTM, traženje zabranjenih potpisa u toku podataka događa se bez izdvajanja teksta iz spremnika, kada se tok analizira "kako jest". Ili, ako je sustav konfiguriran za samo jednu riječ, tada je rezultat njegovog rada određivanje 100% podudaranja, tj. metoda se može klasificirati kao deterministička.

Međutim, češće se u analizi teksta još uvijek koristi potraga za određenim nizom znakova. U velikoj većini slučajeva, sustavi potpisa su konfigurirani za traženje nekoliko riječi i učestalosti pojavljivanja pojmova, t.j. i dalje ćemo ovaj sustav upućivati na sustave za analizu sadržaja.

Prednosti ove metode uključuju neovisnost o jeziku i jednostavnost nadopunjavanja rječnika zabranjenih pojmova: ako želite koristiti ovu metodu za traženje riječi na paštu u toku podataka, ne morate znati ovaj jezik, samo treba znati kako je napisano. Također je lako dodati, primjerice, transliterirani ruski tekst ili "albanski" jezik, što je važno, primjerice, prilikom analize SMS tekstova, ICQ poruka ili postova na blogu.

Nedostaci postaju očiti kada se koristi jezik koji nije engleski. Nažalost, većina proizvođača sustava za analizu teksta radi za američko tržište, a engleski jezik je vrlo "potpisni" - oblici riječi se najčešće tvore pomoću prijedloga bez mijenjanja same riječi. Na ruskom je sve puno kompliciranije. Uzmimo, na primjer, riječ "tajna" draga srcu službenika za informacijsku sigurnost. Na engleskom to znači i imenicu "secret", pridjev "secret" i glagol "to keep secret". U ruskom se od korijena "tajna" može formirati nekoliko desetaka različitih riječi. Oni. ako je u organizaciji na engleskom govornom području dovoljno da službenik za informacijsku sigurnost unese jednu riječ, u organizaciji na ruskom govornom području morat će unijeti nekoliko desetaka riječi, a zatim ih promijeniti u šest različitih kodiranja.

Osim toga, takve metode su nestabilne na primitivno kodiranje. Gotovo svi popuštaju omiljenom triku početnika spamera – zamjeni znakova sličnima. Autor je sigurnosnim službenicima više puta demonstrirao elementarni trik - prolazak povjerljivog teksta kroz filtere potpisa. Uzima se tekst koji sadrži, na primjer, izraz "strogo povjerljivo" i za tu frazu konfiguriran presretač pošte. Ako se tekst otvori u MS Wordu, tada se izvršava operacija od dvije sekunde: Ctrl + F, "pronađi "o" (ruski izgled)", "zamijeni s "o" (engleski izgled)", "zamijeni sve", "pošalji dokument" - čini dokument apsolutno nevidljivim za ovaj filter. Utoliko je više razočaravajuće što se takva zamjena provodi uobičajenim sredstvima MS Worda ili bilo kojeg drugog uređivača teksta, t.j. oni su dostupni korisniku, čak i ako nema prava lokalnog administratora i mogućnost pokretanja programa za šifriranje.

Najčešće je kontrola toka temeljena na potpisu uključena u funkcionalnost UTM uređaja, t.j. rješenja koja čiste promet od virusa, neželjene pošte, upada i svih drugih prijetnji koje su otkrivene potpisima. Budući da je ova značajka "besplatna", korisnici često smatraju da je to dovoljno. Takva rješenja doista štite od slučajnog propuštanja, t.j. u slučajevima kada pošiljatelj ne mijenja odlazni tekst kako bi zaobišao filtar, ali su nemoćni protiv zlonamjernih korisnika.

maske

Proširenje funkcionalnosti pretraživanja potpisa stop riječi je traženje njihovih maski. To je potraga za takvim sadržajem koji se ne može točno odrediti u bazi "zaustavnih riječi", ali se može odrediti njegov element ili struktura. Takve informacije trebaju uključivati sve kodove koji karakteriziraju osobu ili poduzeće: TIN, brojeve računa, dokumente itd. Nemoguće ih je tražiti pomoću potpisa.

Nerazumno je postavljati broj određene bankovne kartice kao objekt pretraživanja, ali želite pronaći bilo koji broj kreditne kartice, bez obzira kako je napisan - s razmacima ili zajedno. To nije samo želja, već zahtjev standarda PCI DSS: zabranjeno je slanje nekriptiranih brojeva plastičnih kartica e-poštom, t.j. odgovornost korisnika je pronaći takve brojeve u e-mailu i odbaciti zabranjene poruke.

Ovdje je, na primjer, maska koja navodi zaustavnu riječ kao što je naziv povjerljive ili tajne narudžbe, čiji broj počinje od nule. Maska uzima u obzir ne samo proizvoljan broj, već i svaki slučaj, pa čak i zamjenu ruskih slova latiničnim. Maska je napisana u standardnoj notaciji "REGEXP", iako različiti DLP sustavi mogu imati vlastitu, fleksibilniju notaciju. Još je gora situacija s telefonskim brojevima. Ti se podaci klasificiraju kao osobni podaci, a možete ih napisati na desetak načina - različitim kombinacijama razmaka, različitim vrstama zagrada, plus i minus itd. Ovdje je možda jedna maska nezamjenjiva. Primjerice, u anti-spam sustavima, gdje treba riješiti sličan zadatak, nekoliko desetaka maski se istovremeno koristi za otkrivanje telefonskog broja.

Brojni različiti kodovi upisani u djelatnost poduzeća i njezinih zaposlenika zaštićeni su brojnim zakonima i predstavljaju poslovnu tajnu, bankovnu tajnu, osobne podatke i druge zakonom zaštićene podatke, pa je problem njihovog otkrivanja u prometu preduvjet za svako rješenje.

Hash funkcije

Različite vrste hash funkcija za uzorke povjerljivih dokumenata svojedobno su se smatrale novom riječju na tržištu zaštite od curenja, iako je sama tehnologija prisutna od 1970-ih. Na Zapadu se ova metoda ponekad naziva i "digitalni otisci prstiju", t.j. "digitalni otisci prstiju", ili "šindle" u znanstvenom slengu.

Bit svih metoda je ista, iako se specifični algoritmi za svakog proizvođača mogu značajno razlikovati. Neki algoritmi su čak i patentirani, što potvrđuje jedinstvenost implementacije. Opći scenarij djelovanja je sljedeći: prikuplja se baza podataka uzoraka povjerljivih dokumenata. Od svakog od njih uzima se “otisak”, t.j. iz dokumenta se izdvaja smisleni sadržaj koji se svodi na neki normalan, na primjer (ali ne nužno) tekstualni oblik, zatim se uklanjaju hashovi cijelog sadržaja i njegovih dijelova, kao što su odlomci, rečenice, petice riječi itd. , detalji ovise o konkretnoj implementaciji. Ti se otisci prstiju pohranjuju u posebnu bazu podataka.

Presretnuti dokument se na isti način čisti od servisnih informacija i dovodi u normalan oblik, a zatim se s njega uklanjaju otisci prstiju-šindre pomoću istog algoritma. Zaprimljeni otisci pretražuju se u bazi podataka otisaka povjerljivih dokumenata, a ako se pronađu, dokument se smatra povjerljivim. Budući da se ova metoda koristi za pronalaženje izravnih citata iz uzorka dokumenta, tehnologija se ponekad naziva "antiplagijat".

Većina prednosti ove metode su i njezini nedostaci. Prije svega, ovo je zahtjev za korištenje uzorka dokumenata. S jedne strane, korisnik se ne mora brinuti za stop riječi, značajne pojmove i druge informacije koje su potpuno nespecifične za zaštitare. S druge strane, "bez uzorka, bez zaštite" predstavlja iste probleme s novim i dolaznim dokumentima kao i s tehnologijama temeljenim na oznakama. Vrlo važna prednost ove tehnologije je njezin fokus na rad s proizvoljnim nizovima znakova. Iz toga proizlazi, prije svega, neovisnost od jezika teksta - čak i hijeroglifa, čak i pašto. Nadalje, jedna od glavnih posljedica ovog svojstva je mogućnost uzimanja otisaka prstiju iz netekstualnih informacija - baza podataka, crteža, medijskih datoteka. Upravo te tehnologije koriste holivudski studiji i svjetski studiji za snimanje kako bi zaštitili medijski sadržaj u svojim digitalnim pohranama.

Nažalost, hash funkcije niske razine nisu otporne na primitivno kodiranje o kojem se raspravlja u primjeru potpisa. Lako se nose s promjenom redoslijeda riječi, preuređivanjem paragrafa i ostalim trikovima "plagijatora", ali, primjerice, izmjena slova u cijelom dokumentu uništava hash uzorak i takav dokument postaje nevidljiv presretaču.

Korištenje samo ove metode komplicira rad s obrascima. Dakle, prazan obrazac zahtjeva za kredit je dokument koji se slobodno distribuira, a ispunjen je povjerljiv jer sadrži osobne podatke. Ako jednostavno uzmete otisak prsta s praznog obrasca, tada će presretnuti ispunjeni dokument sadržavati sve podatke iz praznog obrasca, t.j. Otisci će se uvelike podudarati. Dakle, sustav će propustiti povjerljive informacije ili spriječiti slobodnu distribuciju praznih obrazaca.

Unatoč navedenim nedostacima, ova metoda ima široku primjenu, posebice u poduzeću koje si ne može priuštiti kvalificirane zaposlenike, ali djeluje po principu „sve povjerljive podatke stavi u ovu mapu i dobro spavaj“. U tom smislu, zahtijevanje posebnih dokumenata za njihovu zaštitu donekle je slično rješenjima temeljenim na oznakama, samo pohranjenim odvojeno od uzoraka i sačuvanim pri promjeni formata datoteke, kopiranju dijela datoteke itd. Međutim, velika tvrtka koja ima stotine tisuća dokumenata u opticaju često jednostavno nije u mogućnosti dati uzorke povjerljivih dokumenata, jer. poslovni procesi tvrtke to ne zahtijevaju. Jedina stvar koja postoji (ili, iskrenije rečeno, trebala bi biti) u svakom poduzeću je "Popis podataka koji čine poslovnu tajnu". Izrada uzoraka od toga nije trivijalan zadatak.

Jednostavnost dodavanja uzoraka u bazu podataka kontroliranog sadržaja često izigrava korisnike. To dovodi do postupnog povećanja baze otiska prsta, što značajno utječe na performanse sustava: što je više uzoraka, to je više usporedbi svake presretnute poruke. Budući da svaki otisak zauzima od 5 do 20% originala, baza otisaka postupno raste. Korisnici primjećuju oštar pad performansi kada baza podataka počne premašivati RAM poslužitelja za filtriranje. Obično se problem rješava redovitom revizijom uzoraka dokumenata i uklanjanjem zastarjelih ili dupliranih uzoraka, t.j. štedeći na implementaciji, korisnici gube na radu.

Lingvističke metode

Najčešća metoda analize danas je lingvistička analiza teksta. Toliko je popularan da se često kolokvijalno naziva "filtriranje sadržaja". nosi karakteristike cijele klase metoda analize sadržaja. Sa stajališta klasifikacije, i hash analiza, i analiza potpisa, i analiza maske su “filtriranje sadržaja”, tj. filtriranje prometa na temelju analize sadržaja.

Kao što naziv govori, metoda radi samo s tekstovima. Nećete ga koristiti za zaštitu baze podataka koja se sastoji samo od brojeva i datuma, posebno crteža, crteža i zbirke omiljenih pjesama. Ali s tekstovima ova metoda čini čuda.

Lingvistika se kao znanost sastoji od mnogih disciplina – od morfologije do semantike. Stoga se i jezične metode analize međusobno razlikuju. Postoje metode koje koriste samo stop riječi, unesene samo na korijenskoj razini, a sam sustav već sastavlja potpuni rječnik; postoje pojmovi koji se temelje na raspodjeli pondera koji se susreću u tekstu. Postoje lingvističke metode i njihovi otisci temeljeni na statistici; na primjer, uzima se dokument, broji se pedeset najčešće korištenih riječi, zatim se odabire 10 najčešće korištenih riječi u svakom odlomku. Takav "rječnik" je gotovo jedinstvena karakteristika teksta i omogućuje vam da pronađete smislene citate u "klonovima".

Analiza svih suptilnosti lingvističke analize nije u okviru ovog članka, pa ćemo se usredotočiti na prednosti i nedostatke.

Prednost metode je potpuna neosjetljivost na broj dokumenata, t.j. rijetko za skalabilnost korporativne informacijske sigurnosti. Baza za filtriranje sadržaja (skup ključnih rječnika i pravila) ne mijenja se u veličini ovisno o izgledu novih dokumenata ili procesa u tvrtki.

Osim toga, korisnici primjećuju u ovoj metodi sličnost sa "zaustavnim riječima" u tome što ako dokument kasni, tada je odmah jasno zašto se to dogodilo. Ako sustav temeljen na otisku prsta izvijesti da je neki dokument sličan drugom, onda će službenik sigurnosti morati sam usporediti dva dokumenta, a u jezičnoj analizi će dobiti već označen sadržaj. Jezični sustavi zajedno s filtriranjem potpisa toliko su česti jer vam omogućuju da odmah nakon instalacije počnete raditi bez promjena u tvrtki. Nema potrebe zamarati se označavanjem i uzimanjem otisaka prstiju, popisom dokumenata i obavljanjem drugih nespecifičnih poslova za sigurnosnog časnika.

Nedostaci su jednako očiti, a prvi je ovisnost o jeziku. U svakoj zemlji čiji jezik proizvođač podržava, to nije nedostatak, ali sa stajališta globalnih kompanija koje osim jednog jezika korporativne komunikacije (npr. engleski) imaju puno više dokumenata na lokalnom jezika u svakoj zemlji, to je jasan nedostatak.

Drugi nedostatak je visok postotak pogrešaka tipa II, što zahtijeva kvalifikaciju u području lingvistike (za fino podešavanje baze filtriranja) kako bi se smanjila. Standardne industrijske baze podataka obično daju 80-85% točnosti filtriranja. To znači da se greškom presretne svako peto ili šesto slovo. Postavljanje baze na prihvatljivu točnost od 95-97% obično je povezano s intervencijom posebno obučenog lingvista. I premda je da naučite prilagoditi bazu za filtriranje dovoljno je imati dva dana slobodnog vremena i govoriti jezik na razini maturanta, ovaj posao nema tko raditi, osim zaštitara, i on obično smatra da je takav rad nesuštinski. Privlačenje osobe izvana uvijek je rizično - uostalom, morat će raditi s povjerljivim informacijama. Izlaz iz ove situacije obično je kupnja dodatnog modula - samoučećeg "autolingvista", koji se "hrani" lažno pozitivnim rezultatima, a automatski prilagođava standardnu industrijsku bazu.

Jezične metode biraju se kada se žele minimizirati smetnje u poslovanju, kada služba informacijske sigurnosti nema administrativne resurse za promjenu postojećih procesa izrade i pohrane dokumenata. Oni rade uvijek i svugdje, iako uz spomenute nedostatke.

Popularni kanali slučajnog curenja mobilnih medija za pohranu

Analitičari InfoWatcha smatraju da mobilni mediji (prijenosna računala, flash diskovi, mobilni komunikatori itd.) ostaju najpopularniji kanal za slučajna curenja, budući da korisnici takvih uređaja često zanemaruju alate za šifriranje podataka.

Drugi čest uzrok slučajnog curenja je papirni medij: teže ga je kontrolirati od elektroničkog medija, budući da se, na primjer, nakon što list napusti pisač, može se pratiti samo "ručno": kontrola nad papirnim medijima je slabija od kontrole preko računalnih informacija. Mnogi alati za zaštitu od curenja (ne možete ih nazvati punopravnim DLP sustavima) ne kontroliraju izlazni kanal informacija na pisač, tako da povjerljivi podaci lako istječu iz organizacije.

Taj se problem može riješiti multifunkcionalnim DLP sustavima koji blokiraju slanje neovlaštenih informacija na ispis i provjeravaju korespondenciju poštanske adrese i primatelja.

Osim toga, rastuća popularnost mobilnih uređaja znatno otežava zaštitu od curenja jer još nema odgovarajućih DLP klijenata. Osim toga, vrlo je teško otkriti curenje u slučaju kriptografije ili steganografije. Insajder, kako bi zaobišao neku vrstu filtera, uvijek se može obratiti internetu za “najbolje prakse”. To jest, DLP-sredstva dosta slabo štite od organiziranog namjernog curenja.

Učinkovitost DLP alata može biti otežana njihovim očitim nedostacima: moderna rješenja za zaštitu od curenja ne dopuštaju vam kontrolu i blokiranje svih dostupnih informacijskih kanala. DLP sustavi će pratiti korporativnu e-poštu, korištenje weba, razmjenu trenutnih poruka, vanjske medije, ispis dokumenata i sadržaj tvrdog diska. Ali Skype ostaje izvan kontrole za DLP sustave. Samo je Trend Micro uspio deklarirati da može kontrolirati rad ovog komunikacijskog programa. Preostali programeri obećavaju da će odgovarajuća funkcionalnost biti dostupna u sljedećoj verziji njihovog sigurnosnog softvera.

Ali ako Skype obećava da će otvoriti svoje protokole DLP programerima, druga rješenja, poput Microsoftovih alata za suradnju za organiziranje suradnje, ostaju zatvorena za programere trećih strana. Kako kontrolirati prijenos informacija preko ovog kanala? U međuvremenu, u suvremenom svijetu razvija se praksa kada se stručnjaci na daljinu udružuju u timove kako bi radili na zajedničkom projektu i raspadali se nakon njegovog završetka.

Glavni izvori curenja povjerljivih informacija u prvoj polovici 2010. i dalje su komercijalne (73,8%) i vladine (16%) organizacije. Oko 8% curenja dolazi iz obrazovnih institucija. Priroda curenja povjerljivih informacija su osobni podaci (gotovo 90% svih curenja informacija).

Lideri u curenjima u svijetu tradicionalno su Sjedinjene Američke Države i UK (Kanada, Rusija i Njemačka također su u prvih pet po najvećem broju curenja, sa znatno nižim stopama), što je zbog posebnosti zakonodavstva ove zemlje, što zahtijeva prijavu svih incidenata curenja povjerljivih podataka. Analitičari Infowatcha iduće godine predviđaju smanjenje udjela slučajnih curenja i povećanje udjela namjernih curenja.

Poteškoće u provedbi

Uz očite poteškoće, implementaciju DLP-a otežava i teškoća odabira pravog rješenja, budući da različiti dobavljači DLP sustava ispovijedaju vlastite pristupe organizaciji zaštite. Neki imaju patentirane algoritme za analizu sadržaja po ključnim riječima, dok drugi nude metodu digitalnih otisaka prstiju. Kako odabrati najbolji proizvod u ovim uvjetima? Što je učinkovitije? Vrlo je teško odgovoriti na ova pitanja, budući da je danas vrlo malo implementacija DLP sustava, a još je manje stvarnih praksi za njihovu upotrebu (na koje bi se čovjek mogao osloniti). Ali oni projekti koji su ipak provedeni pokazali su da savjetovanje čini više od polovice obima posla i budžeta, što obično izaziva veliku sumnju u menadžmentu. Osim toga, u pravilu se postojeći poslovni procesi poduzeća moraju restrukturirati kako bi zadovoljili zahtjeve DLP-a, a tvrtke imaju poteškoća u tome.

U kojoj mjeri uvođenje DLP-a pomaže u ispunjavanju aktualnih zahtjeva regulatora? Na Zapadu je uvođenje DLP sustava motivirano zakonima, standardima, zahtjevima industrije i drugim propisima. Prema riječima stručnjaka, jasni zakonski zahtjevi dostupni u inozemstvu, smjernice za osiguravanje zahtjeva pravi su motor DLP tržišta, budući da uvođenje posebnih rješenja eliminira zahtjeve regulatora. Imamo potpuno drugačiju situaciju na ovom području, a uvođenje DLP sustava ne pomaže u poštivanju zakona.

Neki poticaj za uvođenje i korištenje DLP-a u korporativnom okruženju može biti potreba za zaštitom poslovnih tajni tvrtki i poštivanjem zahtjeva saveznog zakona "O poslovnim tajnama".

Gotovo svako poduzeće donijelo je dokumente kao što su “Pravilnik o poslovnoj tajni” i “Popis podataka koji čine poslovnu tajnu”, te se njihovi zahtjevi moraju poštivati. Postoji mišljenje da zakon "O poslovnim tajnama" (98-FZ) ne funkcionira, međutim, čelnici tvrtki dobro su svjesni da im je važno i potrebno zaštititi svoje poslovne tajne. Štoviše, ta je svijest mnogo viša od razumijevanja važnosti zakona „O osobnim podacima” (152-FZ), a svakom je menadžeru mnogo lakše objasniti potrebu uvođenja povjerljivog upravljanja dokumentima nego govoriti o zaštiti. osobnih podataka.

Što sprječava korištenje DLP-a u procesu automatizacije zaštite poslovne tajne? Prema Građanskom zakoniku Ruske Federacije, kako bi se uveo režim zaštite poslovne tajne, potrebno je samo da podaci imaju određenu vrijednost i budu uključeni u odgovarajući popis. U tom slučaju, vlasnik takvih informacija je po zakonu dužan poduzeti mjere za zaštitu povjerljivih informacija.

Istovremeno, očito je da DLP neće moći riješiti sve probleme. Posebno pokrivaju pristup povjerljivim informacijama trećim stranama. Ali za to postoje i druge tehnologije. Mnoga moderna DLP rješenja mogu se integrirati s njima. Tada se pri izgradnji ovog tehnološkog lanca može dobiti radni sustav zaštite poslovne tajne. Takav će sustav biti razumljiviji za poslovanje, a tvrtka je ta koja će moći djelovati kao kupac sustava zaštite od curenja.

Rusija i Zapad

Prema analitičarima, Rusija ima drugačiji stav prema sigurnosti i različitu razinu zrelosti tvrtki koje isporučuju DLP rješenja. Rusko tržište usredotočeno je na stručnjake za sigurnost i visoko specijalizirane probleme. Ljudi koji sprječavaju kršenje podataka ne razumiju uvijek koji su podaci vrijedni. U Rusiji je "militaristički" pristup organizaciji sigurnosnih sustava: jak perimetar s vatrozidima i poduzimaju se svi napori da se spriječi prodor unutra.

Ali što ako zaposlenik tvrtke ima pristup količini informacija koja nije potrebna za obavljanje njegovih dužnosti? S druge strane, ako pogledamo pristup koji se formirao na Zapadu u zadnjih 10-15 godina, možemo reći da se više pažnje pridaje vrijednosti informacija. Resursi se usmjeravaju na mjesto gdje se nalaze vrijedne informacije, a ne na sve informacije u nizu. Možda je to najveća kulturološka razlika između Zapada i Rusije. Međutim, analitičari kažu da se situacija mijenja. Informacije se počinju doživljavati kao poslovna imovina i trebat će neko vrijeme da se razviju.

Ne postoji cjelovito rješenje

100% zaštitu od curenja još nije razvio nijedan proizvođač. Probleme s korištenjem DLP proizvoda neki stručnjaci formuliraju na sljedeći način: učinkovito korištenje iskustva u rješavanju problema curenja korištenih u DLP sustavima zahtijeva razumijevanje da se puno posla na pružanju zaštite od curenja mora obaviti na strani kupca, jer nitko zna bolje od njega tokove informacija.

Drugi vjeruju da je nemoguće zaštititi se od curenja: nemoguće je spriječiti curenje informacija. Budući da je informacija nekome vrijedna, prije ili kasnije će biti primljena. Softverski alati mogu učiniti dobivanje ovih informacija skupljim i dugotrajnijim. To može značajno smanjiti korist od posjedovanja informacija, njihovu relevantnost. To znači da treba pratiti učinkovitost DLP sustava.

»Danas je tržište DLP sustava jedno od najbrže rastućih među svim alatima za informacijsku sigurnost. Međutim, domaća sfera informacijske sigurnosti nije baš išla u korak s svjetskim trendovima, pa stoga tržište DLP sustava u našoj zemlji ima svoje karakteristike.

Što je DLP i kako funkcioniraju?

Prije nego što govorimo o tržištu DLP-sustava, potrebno je odlučiti što se, zapravo, misli kada su takva rješenja u pitanju. DLP sustavi se obično shvaćaju kao softverski proizvodi koji štite organizacije od curenja povjerljivih informacija. Sama kratica DLP znači Data Leak Prevention, odnosno sprječavanje curenja podataka.

Takvi sustavi stvaraju siguran digitalni "perimetar" oko organizacije, analizirajući sve odlazne, au nekim slučajevima i dolazne informacije. Kontroliranim informacijama treba biti ne samo internetski promet, već i niz drugih tokova informacija: dokumenti koji se izvlače izvan zaštićene sigurnosne petlje na vanjski medij, ispisuju na pisaču, šalju na mobilne medije putem Bluetootha itd.

Budući da DLP sustav mora spriječiti curenje povjerljivih informacija, nužno ima ugrađene mehanizme za određivanje stupnja povjerljivosti dokumenta otkrivenog u presretnutom prometu. U pravilu su najčešće dvije metode: raščlanjivanjem posebnih oznaka dokumenta i raščlanjivanjem sadržaja dokumenta. Trenutačno je druga opcija češća jer je otporna na izmjene napravljene na dokumentu prije slanja, a također vam omogućuje da jednostavno proširite broj povjerljivih dokumenata s kojima sustav može raditi.

"Sporedni" DLP zadaci

Osim svoje glavne zadaće koja se odnosi na sprječavanje curenja informacija, DLP sustavi su također pogodni za rješavanje niza drugih zadataka vezanih uz kontrolu postupanja osoblja.

Najčešće se DLP sustavi koriste za rješavanje sljedećih nebitnih zadataka za sebe:

- praćenje korištenja radnog vremena i radnih sredstava od strane zaposlenika;

- praćenje komunikacije zaposlenika kako bi se identificirale "tajne" borbe koje mogu naštetiti organizaciji;

- kontrola zakonitosti postupanja zaposlenika (sprečavanje tiskanja krivotvorenih dokumenata i sl.);

- identificiranje zaposlenika koji šalju životopise za brzu potragu za stručnjacima za upražnjeno radno mjesto.

S obzirom na činjenicu da mnoge organizacije smatraju da su neki od ovih zadataka (osobito kontrola korištenja radnog vremena) prioritetniji od zaštite od curenja informacija, pojavio se niz programa koji su dizajnirani upravo za to, ali u nekima slučajevi također mogu djelovati kao sredstvo zaštite organizacije od curenja. Ono što takve programe razlikuje od punopravnih DLP sustava je nedostatak naprednih alata za analizu presretnutih podataka, što mora ručno raditi stručnjak za informacijsku sigurnost, što je prikladno samo za vrlo male organizacije (do deset kontroliranih zaposlenika).

Kako onemogućiti plaćene pretplate na Megaphoneu

Kako onemogućiti plaćene pretplate na Megaphoneu Kako napraviti hashtagove na Instagramu: upute i preporuke korak po korak

Kako napraviti hashtagove na Instagramu: upute i preporuke korak po korak Padding, Margin and Border - postavljamo unutarnje i vanjske margine u CSS-u, kao i granice za sve strane (gornja, donja, lijeva, desna) padding CSS sintakse

Padding, Margin and Border - postavljamo unutarnje i vanjske margine u CSS-u, kao i granice za sve strane (gornja, donja, lijeva, desna) padding CSS sintakse