Definicja anonimowości. Sprawdzanie serwera proxy pod kątem anonimowości, czyli tego, co można o Tobie znaleźć w Internecie. Zarządzanie niezdrowymi klientami VPN

Wcześniej opisaliśmy dość sprytny sposób na ujawnienie prawdziwego adresu IP za pomocą protokołu.Oprócz tej metody istnieją również inne metody ustalania prawdziwego adresu IP. Dziś opowiemy Ci o podstawowych zasadach zapewnienia Ci bezpieczeństwa i anonimowości w Internecie.

http://witch.valdikss.org.ru/ - pozwala określić, jakiego rodzaju połączenia używasz i czy korzystasz z VPN.

http://2ip.ru/privacy/ - pozwala zebrać wiele dodatkowych informacji o Twojej przeglądarce, typie połączenia i adresie IP.

https://diafygi.github.io/webrtc-ips/ - określa Twój adres IP za pomocą protokołu WebRTC.

Wybraliśmy dla Ciebie swego rodzaju checklistę, która odpowie Ci czy jesteś „spalony” czy nie? W tej chwili lista składa się z 12 metod weryfikacji, które zostaną omówione poniżej, m.in. jak nie dać się nabrać, ale najpierw najprostsze w kolejności.

Nagłówki proxy HTTP

Niektóre serwery proxy dołączają swoje nagłówki do żądania inicjowanego przez przeglądarkę użytkownika. Często jest to prawdziwy adres IP użytkownika.

Upewnij się, że serwer proxy, jeśli zapisuje cokolwiek w nagłówkach wymienionych poniżej, to przynajmniej nie jest Twoim adresem:

HTTP_VIA, HTTP_X_FORWARDED_FOR, HTTP_FORWARDED_FOR, HTTP_X_FORWARDED, HTTP_FORWARDED, HTTP_CLIENT_IP, HTTP_FORWARDED_FOR_IP, VIA, X_FORWARDED_FOR, FORWARDED_FOR, X_FORWARDED, FORWARDED, CLIENT_IP, FORWARDED_FOR_IP, HTTP_PROXY _CONNECTION

Otwórz porty proxy HTTP

Adres IP, z którego przyszło żądanie do naszej strony, może wiele powiedzieć. Czy możesz na przykład zobaczyć, jakie porty są otwarte po tej stronie?

Najciekawsze porty to 3128, 1080, 8123. Jeśli z nich nie korzystasz, możesz całkowicie uniknąć bezpodstawnych podejrzeń co do korzystania z 3proxy, SOCKS 5 czy Polipo.

Otwórz porty proxy sieci Web

Podobnie jak w przypadku protokołu HTTP, serwer proxy sieci Web można ustawić na dowolny port, ale chcieliśmy, aby test działał bardzo szybko, więc ograniczyliśmy się do odwrotnego połączenia z portami 80 i 8080.

Czy strona internetowa jest rozdawana? Świetnie! W tej chwili możemy wykryć PHProxy, CGIProxy, Cohula i Glype.

Podejrzana nazwa hosta

Mając adres IP, możesz spróbować rozpoznać nazwę hosta klienta. Zatrzymaj słowa, które mogą wskazywać na tunel: VPN, ukryj, ukryty, proxy.

Nie powinieneś łączyć nazw domen z osobistą siecią VPN, a jeśli to zrobisz, powinieneś unikać „mówienia” nazw.

Różnica w strefach czasowych (przeglądarka i IP)

Na podstawie danych GeoIP możesz poznać kraj według adresu IP użytkownika, a tym samym jego strefy czasowej. Następnie możesz obliczyć różnicę czasu między przeglądarką a czasem odpowiadającym strefie czasowej serwera VPN.

Jest różnica? Oznacza to, że użytkownik prawdopodobnie się ukrywa.

Dla Rosji nie ma dokładnej podstawy szerokości i długości geograficznej regionów, a ponieważ istnieje wiele stref czasowych, w efekcie końcowym nie bierzemy tych adresów pod uwagę. W przypadku krajów europejskich jest odwrotnie – są one bardzo dobre w strzelaniu.

Przełączając się na VPN, należy pamiętać o zmianie czasu systemowego, zmianie czasu w przeglądarce lub pracy z rosyjskimi serwerami proxy.

Przynależność IP do sieci Tor

Jeśli twój adres IP to węzeł Tora z listy check.torproject.org/cgi-bin/TorBulkExitList.py, gratulacje, jesteś spalony.

Nic kryminalnego, ale fakt, że się ukrywasz, nie napawa optymizmem.

Tryb Turbo przeglądarki

Zbierając zakresy adresów IP Google, Yandex i Opera i porównując je z adresem użytkownika, możemy założyć, że korzystają z usług kompresji ruchu w przeglądarkach odpowiednich firm.

Z reguły takie usługi powodują również wyciek w nagłówkach Twojego prawdziwego adresu. Jeśli chodzi o anonimizację, nie powinieneś polegać na kompresji ruchu.

Definicja serwera proxy sieci Web (metoda JS)

Porównując window.location.hostname z hostem żądanej strony, możesz określić, czy używany jest internetowy serwer proxy.

Serwery proxy sieci Web w zasadzie nie są niezawodne, dlatego lepiej całkowicie ominąć takie metody anonimizacji.

Wyciek adresu IP za pośrednictwem Flasha

Adobe Flash działa bardzo dobrze w przypadku niestandardowych serwerów proxy. Inicjując połączenie z naszym serwerem, możesz poznać adres IP użytkownika.

Uruchamiając specjalnego demona, który loguje wszystkie połączenia przychodzące za pomocą kluczy tagów, możesz się wiele nauczyć. Najlepszym sposobem na uniknięcie ujawnienia adresu jest całkowite nieużywanie Adobe Flash lub wyłączenie go w ustawieniach przeglądarki.

Wykrywanie tunelu (ping dwukierunkowy)

Wykonując polecenie ping na adres IP klienta z naszego serwera, możesz poznać przybliżoną długość trasy. To samo można zrobić od strony przeglądarki, XMLHTTPRequest pobiera pustą stronę naszego nginx. Powstała różnica w pętli większa niż 30 ms może być interpretowana jako tunel.

Oczywiście trasy tam i z powrotem mogą się różnić lub serwer WWW może być nieco powolny, ale ogólnie dokładność jest całkiem dobra.

Jedynym sposobem na zabezpieczenie się jest odmowa ruchu ICMP do serwera VPN.

Wyciek DNS

Ustalenie, z jakiego DNS korzysta użytkownik, nie stanowi problemu, napisaliśmy własny serwer DNS, który rejestruje wszystkie wywołania do naszych unikalnie wygenerowanych subdomen.

Kolejnym krokiem było zebranie statystyk dotyczących kilku milionów użytkowników, którzy korzystają z jakiego DNS. Połączyliśmy się z dostawcami, odrzuciliśmy publiczny DNS i otrzymaliśmy listę par DNS/ISP.

Teraz wcale nie jest trudno dowiedzieć się, czy użytkownik przedstawia się jako abonent jednej sieci, ale korzysta z DNS z zupełnie innej.

Problem można częściowo rozwiązać, korzystając z publicznych usług DNS, jeśli można to nazwać rozwiązaniem.

Wyciek przez VKontakte

Nie jest to wyciek adresu IP, ale nadal uważamy, że udostępniając nazwy autoryzowanych użytkowników każdemu na lewo i prawo, VK powoduje wyciek prywatnych danych, co podważa anonimowość surfowania.

Więcej szczegółów można znaleźć w dokumentacji tutaj

Zdarza się w życiu, że przy korzystaniu z Internetu przez przeglądarkę potrzebna jest 100% anonimowość (obejdę się bez przykładów, bo inaczej twardzieli znowu przyjdą do komentarzy i oskarżą mnie o podżeganie i grożą działem „K”). Jak mieć pewność, że witryny w Internecie (np. Google) nie będą w stanie Cię zidentyfikować i zapisać informacji o jakichkolwiek działaniach w Twoim pliku?

Zdarza się, że włączasz VPN z trybem „incognito”, nigdzie się nie logujesz, a AdSense nagle straszy Cię boleśnie znanymi reklamami. Jak ustala, kto jest kim?

Aby odpowiedzieć na to pytanie, przeprowadźmy eksperyment. Otwórzmy karty w czterech przeglądarkach:

- Przeglądarka Tor 6.0.2 (oparta na Mozilla Firefox 45.2.0);

- Safari 9.0 (tryb incognito);

- Google Chrome 52.0.2743.82 (tryb incognito);

- Mozilla Firefox 46.0.01 (tryb incognito).

Zobaczmy, jakie dane o danej osobie mogą zebrać. Co mówimy o sobie witrynie wpisując adres URL w pasku adresu?

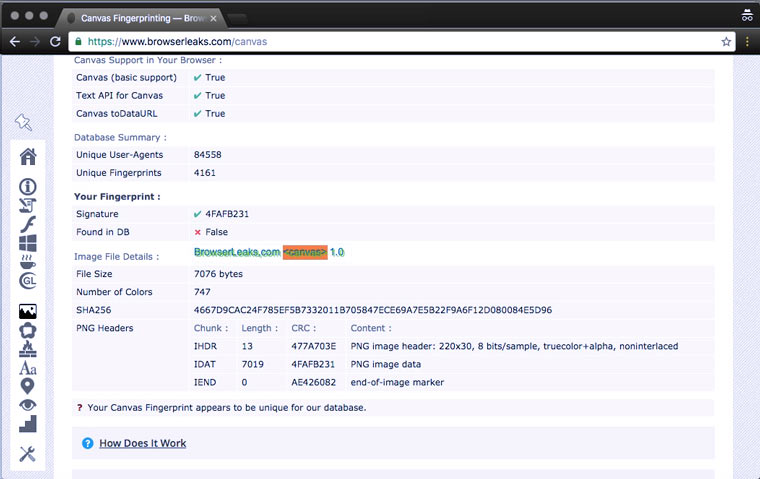

Zapewniamy unikalne opcje renderowania obrazu (Canvas Fingerprinting)

Canvas Fingerprinting to technologia identyfikacji użytkownika opracowana około 4 lata temu w AddThis. Zasada jego działania polega na tym, że gdy podczas ładowania strony zostanie narysowany (wyrenderowany) obraz (najczęściej jednokolorowy blok w kolorze tła z niewidocznym tekstem), przeglądarka zbiera szereg informacji o system do tego: jaki sprzęt i sterowniki graficzne są dostępne, wersja GPU, ustawienia systemu operacyjnego, informacje o czcionkach, mechanizmy antyaliasingu i wiele innych drobiazgów.

Razem ta ogromna różnorodność szczegółów tworzy unikalną cechę, która może odróżnić kombinację komputer/przeglądarka użytkownika od wszystkich innych na świecie. Dla każdego jest zapisywany jako ciąg znaków podobny do DA85E084. Są zapałki (według Panopticlick średnia szansa na znalezienie dubletu to 1 cal), ale w tym przypadku można je uzupełnić o inne możliwości identyfikacji (więcej o nich poniżej).

Tor prosi o pozwolenie na otrzymywanie odcisków palców Canvas, a jeśli zachowasz ostrożność i nie wyrazisz zgody, możesz zachować tę informację dla siebie. Ale wszystkie inne przeglądarki oddają swojego właściciela bez jednego spojrzenia.

Więcej o tej metodzie identyfikacji możesz przeczytać w Wikipedia.

Przebijamy się przez bazę preferencji reklamowych

Wiele odwiedzanych witryn jest obecnie wyposażonych w skrypty umożliwiające określenie odcisku palca Canvas. Po otrzymaniu tej unikalnej wartości jedna witryna może poprosić inną o informacje na temat danej osoby. Na przykład powiązane konta, znajomi, używane adresy IP i informacje o preferencjach reklamowych. Skorzystaj z poniższego linku, aby sprawdzić, które systemy łączą Twoje zainteresowania konsumenckie z Canvas Fingerprinting.

Tor ponownie poprosił o to samo pozwolenie, co w pierwszym punkcie i z powodu mojej odmowy nic nie znaleziono. Safari znalazło mnie w 3 bazach danych, Chrome w 13, a Firefox w 4. Jeśli wyjdziesz z trybu incognito, w tym ostatnim liczba baz danych wzrośnie do 25, ponieważ większość z nich używa starych, dobrych plików cookie do identyfikacji.

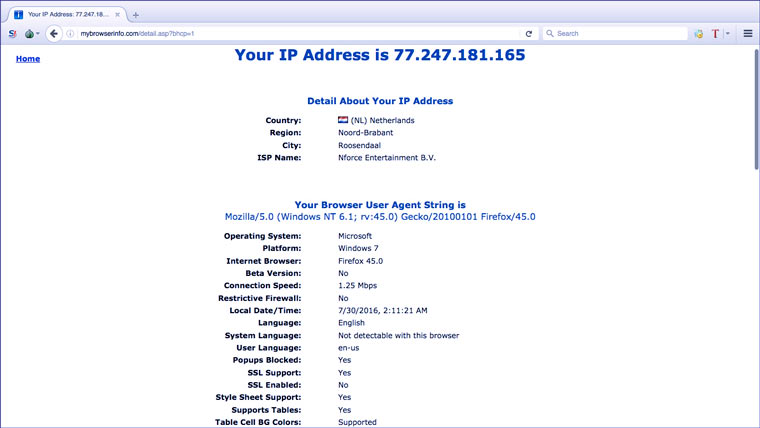

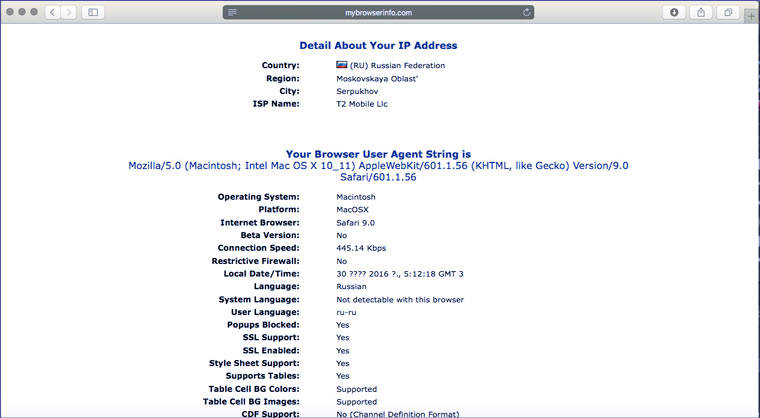

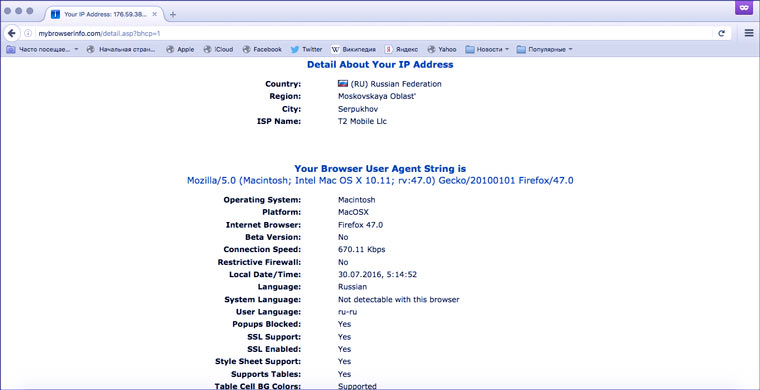

Udostępniamy adres IP i operatora telekomunikacyjnego

W Torze możesz zmienić swój „kraj hosta” za pomocą przycisku Nowa tożsamość. Tryby „incognito” nie ukrywają Twojego adresu IP (w tym celu musisz dodatkowo skorzystać z serwera proxy lub VPN), ale udostępniają właścicielom witryny swoją przybliżoną lokalizację i informacje o dostawcy Internetu.

Wyświetlanie miasta i czasu w nim panującego (z włączonymi usługami geolokalizacyjnymi)

Na yandex.ru w Tor, bez żadnych uprawnień do lokalizacji, pokazało, gdzie w przybliżeniu jestem i która jest godzina. Podobnie jest z innymi przeglądarkami.

Wyślij nam swoje dokładne współrzędne

Tor nawet nie zapytał o pozwolenie na określenie współrzędnych i po prostu zwrócił zera. Safari, Chrome i Firefox prosiły o standardową rozdzielczość (jak w trybie normalnym) i nie zadały sobie trudu, aby przypomnieć mi, że zostałem zaszyfrowany i nie powinienem ujawniać takich danych.

Wyświetlanie miasta i czasu w nim panującego (z wyłączonymi usługami geolokalizacyjnymi)

Następnie wyłączyłem usługi lokalizacyjne na komputerze Mac i wróciłem do yandex.ru. Tor sprawił, że witryna pomyślała, że jestem w Rumunii, ale zostawił czas w Moskwie (ze względu na niedopasowanie adresu IP i strefy czasowej możliwe będzie natychmiastowe zablokowanie dostawców VPN w przypadku zakazu). W innych przeglądarkach wszystko pozostaje bez zmian.

Faktem jest, że Yandex nie potrzebuje GPS (ani danych WPS z urządzenia), aby określić lokalizację. W końcu ma „Lokator”! Zalogowałeś się do sieci przez Wi-Fi? Punkt dostępowy znajduje się już w bazie danych (patrz artykuł). Dałeś sobie internet z telefonu? Wieża komórkowa będzie wynajmowana.

Podajemy informacje o ustawieniach językowych

Kolejnym pewnym znakiem miłośnika VPN jest to, że język nie odpowiada krajowi, którego adresu IP używa. Tor mnie zawiódł - jego językiem jest zawsze angielski (ale można go zmienić, ale myślałem, że powinien zmieniać się automatycznie w zależności od kraju). Pozostałe ustawienia są takie same jak w trybie normalnym.

Powiemy Ci wszystko o Twojej przeglądarce i systemie

System operacyjny, szybkość połączenia, charakterystyka kolorów monitora, obsługa różnych technologii, szerokość okna przeglądarki, wersja Flash - kilka drobiazgów, które uzupełniają unikalne cechy użytkownika. Tor manipuluje częścią tych danych (przykład Windows 7), ale inne przeglądarki są całkowicie uczciwe.

Można zmienić IP, włączyć „incognito”, a skrypt podnoszący ceny szybko wyliczy: „Kim jest ten gość, który przyszedł do nas po raz drugi z wolnym Internetem, starą wersją Flasha i Windowsem XP, ale teraz zdecydowałeś się udawać mieszkańca Seszeli? Zwiększamy go o 20%!”

Udostępniamy listę zainstalowanych wtyczek

Kolejną cechą, która dodaje wyjątkowości danej osobie, jest lista wtyczek (z informacjami o wersji) zainstalowanych w jego przeglądarce. Tor je ukrywa. Inne przeglądarki tego nie robią.

Jak widać, przeglądarka Tor zapewnia dobrą anonimowość. Ale fakty historyczne sugerują, że jeśli ktoś zrobi coś naprawdę poważnego, korzystając z sieci cebulowej, nadal tak będzie czasami znajdują. Każdy zapewne pamięta ilustracyjną historię założyciela Silk Road (drogerii) Rossa Ulbrichta.

Natomiast tryby „incognito” są potrzebne jedynie do surfowania po cudzym komputerze i nie pozostawiania śladów. Ponadto możesz zablokować JavaScript, zmniejszy to liczbę możliwych metod identyfikacji, ale wiele witryn stanie się bezużytecznych.

Otwórz listę czcionek zainstalowanych w systemie (=> programy)

Oprócz eksperymentu chciałbym porozmawiać o innej interesującej funkcji nowoczesnych przeglądarek. Dowolna witryna może uzyskać listę czcionek zainstalowanych w systemie. Wiele aplikacji ma swoje własne, unikalne czcionki i za ich pomocą można określić zawód danej osoby. I na tej podstawie pokazuj mu reklamy. W trybie Tor i incognito to nie działa (lub lista jest za krótka).

To wszystko to wierzchołek góry lodowej

Aby zabezpieczyć się przed powyższymi metodami identyfikacji, dostępne są specjalne wtyczki do różnych przeglądarek. Ale nie powinieneś tracić czasu na ich instalowanie. Ponieważ nie mogą chronić przed gromadzeniem wszystkich możliwych informacji.

Przecież w artykule pokazałem najprostsze i najbardziej zrozumiałe przykłady tego, jak przeglądarki zbierają o nas informacje. Ale może być ich znacznie więcej: pliki cookie flash, pliki cookie Silverlight, opóźnienie w stosunku do czasu standardowego (wiele z nich ma co najmniej 0,2-0,8 sekundy) - wiele drobiazgów, które byłyby zbędne. W końcu czytelnik już rozumie, że otwierając przeglądarkę, przekazuje światu ogromną ilość informacji o sobie i demonstruje zestaw unikalnych cech, które odróżniają jego komputer od wszystkich innych.

Jakie jest zagrożenie związane z tym gromadzeniem informacji?

Musisz zbierać informacje o większości ludzi na planecie tylko w jednym celu - zwiększyć współczynnik klikalności reklam, aby zarobić na nich więcej pieniędzy. W zasadzie jest to tylko korzystne - łatwiej jest znaleźć jakieś towary lub usługi.

Bardziej zaawansowane metody identyfikacji przydają się sklepom w zbieraniu informacji o klientach. Aby dana osoba nie mogła uzyskać dostępu do witryny pod innym adresem IP/wyłączeniem plików cookie i pozostać nierozpoznaną. Język, czas, rzadka czcionka/wtyczka, charakterystyka monitora, typowy błąd w zapytaniu, z którego pochodzisz - i to wszystko! Zdejmij łyżwy, rozpoznajemy cię. Nie ma wątpliwości, że jest to ta sama osoba, która rok temu złożyła zamówienie nr 2389. Dzięki tym danym zautomatyzowane systemy marketingowe mogą sprzedać mu więcej.

Lub, oczywiście, wszystko to może zostać wykorzystane przez służby wywiadowcze. Ale kto wie, jak tam wszystko działa.

Z podobną funkcjonalnością, o której niedawno pisałem.

Główną ideą jest ustalenie, czy użytkownik ukrywa się podczas surfowania po Internecie, czy nie, i jeśli to możliwe, poznanie jego prawdziwego adresu IP. Istnieje kilka interesujących funkcji, których nigdzie nie widziałem (dwukierunkowe pingowanie, dopasowywanie par wycieków DNS/ISP).

Chciałem mieć pod ręką coś w rodzaju listy kontrolnej, która odpowiedziałaby, czy jesteś „spalony”, czy nie? W tej chwili lista składa się z 12 metod weryfikacji, które zostaną omówione poniżej, m.in. jak nie dać się nabrać, ale najpierw najprostsze w kolejności.

Nagłówki proxy HTTP

Niektóre serwery proxy dołączają swoje nagłówki do żądania inicjowanego przez przeglądarkę użytkownika. Często jest to prawdziwy adres IP użytkownika.Upewnij się, że serwer proxy, jeśli zapisuje cokolwiek w nagłówkach wymienionych poniżej, to przynajmniej nie jest Twoim adresem:

HTTP_VIA, HTTP_X_FORWARDED_FOR, HTTP_FORWARDED_FOR, HTTP_X_FORWARDED, HTTP_FORWARDED, HTTP_CLIENT_IP, HTTP_FORWARDED_FOR_IP, VIA, X_FORWARDED_FOR, FORWARDED_FOR, X_FORWARDED, FORWARDED, CLIENT_IP, FORWARDED_FOR_IP, HTTP_PROXY _CONNECTION

Otwórz porty proxy HTTP

Adres IP, z którego przyszło żądanie do naszej strony, może wiele powiedzieć. Czy możesz na przykład zobaczyć, jakie porty są otwarte po tej stronie?Najciekawsze porty to 3128, 1080, 8123. Jeśli z nich nie korzystasz, możesz całkowicie uniknąć bezpodstawnych podejrzeń co do korzystania z 3proxy, SOCKS 5 czy Polipo.

Otwórz porty proxy sieci Web

Podobnie jak w przypadku protokołu HTTP, serwer proxy sieci Web można ustawić na dowolny port, ale chcieliśmy, aby test działał bardzo szybko, więc ograniczyliśmy się do odwrotnego połączenia z portami 80 i 8080.Czy strona internetowa jest rozdawana? Świetnie! W tej chwili możemy wykryć PHProxy, CGIProxy, Cohula i Glype.

Podejrzana nazwa hosta

Mając adres IP, możesz spróbować rozpoznać nazwę hosta klienta. Zatrzymaj słowa, które mogą wskazywać na tunel: VPN, ukryj, ukryty, proxy.Nie powinieneś łączyć nazw domen z osobistą siecią VPN, a jeśli to zrobisz, powinieneś unikać „mówienia” nazw.

Różnica w strefach czasowych (przeglądarka i IP)

Na podstawie danych GeoIP możesz poznać kraj według adresu IP użytkownika, a tym samym jego strefy czasowej. Następnie możesz obliczyć różnicę czasu między przeglądarką a czasem odpowiadającym strefie czasowej serwera VPN.Jest różnica? Oznacza to, że użytkownik prawdopodobnie się ukrywa.

Dla Rosji nie ma dokładnej podstawy szerokości i długości geograficznej regionów, a ponieważ istnieje wiele stref czasowych, w efekcie końcowym nie bierzemy tych adresów pod uwagę. W przypadku krajów europejskich jest odwrotnie – są one bardzo dobre w strzelaniu.

Przełączając się na VPN, należy pamiętać o zmianie czasu systemowego, zmianie czasu w przeglądarce lub pracy z rosyjskimi serwerami proxy.

Przynależność IP do sieci Tor

Jeśli twój adres IP to węzeł Tora z listy check.torproject.org/cgi-bin/TorBulkExitList.py, gratulacje, jesteś spalony.Nic kryminalnego, ale fakt, że się ukrywasz, nie napawa optymizmem.

Tryb Turbo przeglądarki

Zbierając zakresy adresów IP Google, Yandex i Opera i porównując je z adresem użytkownika, możemy założyć, że korzystają z usług kompresji ruchu w przeglądarkach odpowiednich firm.Z reguły takie usługi powodują również wyciek w nagłówkach Twojego prawdziwego adresu. Jeśli chodzi o anonimizację, nie powinieneś polegać na kompresji ruchu.

Definicja serwera proxy sieci Web (metoda JS)

Porównując window.location.hostname z hostem żądanej strony, możesz określić, czy używany jest internetowy serwer proxy.Serwery proxy sieci Web w zasadzie nie są niezawodne, dlatego lepiej całkowicie ominąć takie metody anonimizacji.

Wyciek adresu IP za pośrednictwem Flasha

Adobe Flash działa bardzo dobrze w przypadku niestandardowych serwerów proxy. Inicjując połączenie z naszym serwerem, możesz poznać adres IP użytkownika.Uruchamiając specjalnego demona, który loguje wszystkie połączenia przychodzące za pomocą kluczy tagów, możesz się wiele nauczyć. Najlepszym sposobem na uniknięcie ujawnienia adresu jest całkowite nieużywanie Adobe Flash lub wyłączenie go w ustawieniach przeglądarki.

Wykrywanie tunelu (ping dwukierunkowy)

Wykonując polecenie ping na adres IP klienta z naszego serwera, możesz poznać przybliżoną długość trasy. To samo można zrobić od strony przeglądarki, XMLHTTPRequest pobiera pustą stronę naszego nginx. Powstała różnica w pętli większa niż 30 ms może być interpretowana jako tunel.Oczywiście trasy tam i z powrotem mogą się różnić lub serwer WWW może być nieco powolny, ale ogólnie dokładność jest całkiem dobra.

Jedynym sposobem na zabezpieczenie się jest odmowa ruchu ICMP do serwera VPN.

Wyciek DNS

Ustalenie, z jakiego DNS korzysta użytkownik, nie stanowi problemu, napisaliśmy własny serwer DNS, który rejestruje wszystkie wywołania do naszych unikalnie wygenerowanych subdomen.Kolejnym krokiem było zebranie statystyk dotyczących kilku milionów użytkowników, którzy korzystają z jakiego DNS. Połączyliśmy się z dostawcami, odrzuciliśmy publiczny DNS i otrzymaliśmy listę par DNS/ISP.

Teraz wcale nie jest trudno dowiedzieć się, czy użytkownik przedstawia się jako abonent jednej sieci, ale korzysta z DNS z zupełnie innej.

Problem można częściowo rozwiązać, korzystając z publicznych usług DNS, jeśli można to nazwać rozwiązaniem.

Wyciek przez VKontakte

Nie jest to wyciek adresu IP, ale nadal uważamy, że udostępniając nazwy autoryzowanych użytkowników każdemu na lewo i prawo, VK powoduje wyciek prywatnych danych, co podważa anonimowość surfowania.Więcej szczegółów można znaleźć w dokumentacji tutaj

Najczęstszym powodem, dla którego użytkownik chce anonimowo uzyskać dostęp do Internetu, jest to, że został gdzieś zablokowany. Każdy komputer wywołuje niepowtarzalne wrażenie, na które składają się takie cechy jak: adres IP, kraj, miasto, system operacyjny, nazwa i wersja przeglądarki, rozdzielczość ekranu itp. Podczas odwiedzania witryny wszystkie te informacje są gromadzone i przechowywane. Podczas następnej wizyty komputer zostanie również zidentyfikowany, a system ustali, czy zostałeś zbanowany, czy nie.

Jak anonimowe jest Twoje korzystanie z Internetu?

Dobrzy ludzie jak zawsze wszystko wymyślili przed nami :) Dostępna jest specjalna bezpłatna usługa, która pomoże Ci ustalić Twoje IP i sprawdzić stopień widoczności w Internecie. Wejdź więc na stronę https://whoer.net/ru i spójrz:

Aby zwiększyć anonimowość, musisz skorzystać z serwera proxy. Natychmiast zalogowałem się przez VPN, aby pokazać, że mój kraj został zdefiniowany jako Niemcy, ale miasto i region w ogóle nie zostały zdefiniowane. Poniżej znajdziesz również informacje o tym, czy Javascript i Java działają dla Ciebie.

Co ciekawe, usługa pokazuje, czy adres IP znajduje się na czarnej liście. Np. poczta wysłana z adresu IP znajdującego się na czarnej liście może wylądować w folderze Spam na gmail.com itp. Długo nie mogłam zrozumieć, dlaczego ani jeden mój list nie dotarł do adresatów, skoro wysłałam go z programu pocztowego i wszystko działało dobrze, jeśli wysłałem pocztę z przeglądarki. Okazało się, że mój adres IP znalazł się na czarnej liście spamerów. Taka sytuacja może łatwo nastąpić, jeśli masz .

Aby uzyskać więcej informacji należy przejść do zakładki „Wersja zaawansowana”. Znajdują się tu pełniejsze informacje techniczne, na przykład, czy Flash działa dla Ciebie, jakie dodatki są zainstalowane w przeglądarce, rozdzielczość ekranu i inne szczegóły. Kto wie, czego szukać, ten znajdzie. Im mniej prawdy odkryjesz, tym bardziej anonimowy będzie Twój komputer. Ogólnie rzecz biorąc, aby określić podstawowe parametry anonimowości, dla większości wystarczy pierwsza strona informacji.

Kiedyś był nawet taki trik, nie wiem czy teraz istnieje. Generalnie użytkownik trafia na stronę rzekomo fajnego antywirusa lub firewalla i piszą mu, że ma zainstalowaną taką a taką przeglądarkę, mieszka w takim a takim mieście, la-la-la topole.. Nacisk położony jest na fakt, że wszystkie informacje są łatwe do znalezienia, ponieważ Komputer nie jest chroniony. I jak już zapewne się domyślacie, „dobra” ochrona oferowana jest za „symboliczną” opłatą. Konkretni cynicy sprzedawali im swoje wirusy :) To czyste oszustwo, ale fakt, że niektóre informacje o komputerze są dostępne w Internecie, jest normalny.

Dość częstym problemem jest sytuacja, gdy serwis dokłada wszelkich starań, aby zadeklarować swoją anonimowość, ale pojawia się mała dopisek „Warunki korzystania”. I już zawiera szczegółowe informacje o logach, w tym informację o prawie serwisu do zapisywania danych użytkownika ze względów bezpieczeństwa.

Najlepsze usługi VPN w 2018 roku:

Jak zapewnić anonimowość usługi VPN

Aby ten temat był jaśniejszy, przejdziemy przez szereg pytań, które pozwolą nam obiektywnie ocenić anonimowość konkretnej usługi i obecność odpowiednich logów w jej działaniu. Komunikując się z pomocą techniczną lub menedżerami wybranej usługi, pamiętaj o zadaniu tych pytań. Nie spiesz się, aby zadać wszystkie pytania na raz w jednym liście - spowoduje to niepotrzebne podejrzenia. Lepiej ograniczyć się do jednego pytania w liście. Inaczej nie można liczyć na uczciwe i obiektywne odpowiedzi.

Czy logi są przechowywane w Twojej usłudze VPN?

Jeśli bezpośrednio mówią o obecności dzienników, natychmiast odrzucamy takie opcje.

Inną opcją jest tak, zbierane są statystyki dotyczące użytkowników, ale tylko na potrzeby samej usługi. W takim przypadku musisz przejść bezpośrednio do następnego pytania.

Trzecia odpowiedź jest taka, że logi nie są przechowywane w serwisie. Następnie natychmiast pomijamy kolejne pytanie i przechodzimy do trzeciego.

Jakie statystyki zbiera i przetwarza serwis?

Wśród najczęstszych odpowiedzi pojawiają się różne dane osobowe. Obejmuje to statystyki dotyczące adresu e-mail, wersji przeglądarki, systemu operacyjnego, czasu połączenia itp. Dane te faktycznie pozwalają na identyfikację użytkownika. Prawdopodobieństwo zalogowania się przez ten serwis jest duże, nie można go oczywiście nazwać anonimowym. Nadszedł czas, aby zadać kolejne pytanie, aby sprawdzić to stwierdzenie.

Drugą prawdopodobną odpowiedzią jest to, że współpracujemy z Google Analytics w celu śledzenia wizyt w witrynie. W tym przypadku nie ma powodu do zmartwień. Ta usługa ma tak naprawdę na celu jedynie zbieranie danych o wizytach na stronie.

Piszesz, że serwis nie prowadzi logów. Czy moje konto zostanie zablokowane w przypadku spamu lub ataków na strony korzystające z tej sieci VPN?

Jeśli odpowiedź brzmi mniej więcej w stylu „konto nie zostanie zablokowane, ale jeśli będzie mnóstwo nadużyć, dostęp do witryny przez VPN zostanie zablokowany”, w takim przypadku konto zostanie zapisane, ale nie będziesz możliwość zalogowania się przez naszą sieć VPN. Taka odpowiedź staje się oznaką anonimowej usługi bez logowania.

Druga prawdopodobna odpowiedź brzmi: tak, konto zostanie zablokowane. Ponieważ za pomocą naszego systemu możliwe jest wyłączenie logów na serwerze, ale wykryte zostają zabronione działania. W rezultacie system zablokuje Twoje konto.

Gdzie znajduje się biuro firmy?

Musimy zrozumieć, czy firma jest oficjalnie zarejestrowana i czy posiada biuro. W przypadku firm widmo nie mają one nic poza stroną internetową.

Jeśli biuro firmy posiada rejestrację państwową dowolnego kraju, ta opcja powinna już budzić niepokój. Ponieważ na żądanie organów ścigania firma będzie zobowiązana do przekazania wszelkich istotnych informacji. Rejestracja państwowa ustanawia potrzebę logowania, przy kontroli aktywności użytkownika. W przeciwnym razie firma będzie zmuszona ponieść odpowiedzialność prawną za działania swoich klientów. Firmy posiadające rejestrację państwową i biuro nie mogą zagwarantować anonimowości. Z reguły na stronie można znaleźć informacje o urzędach i fakcie rejestracji firmy.

Jeśli mówimy o firmach-duchach pracujących tylko z witryną, jest to dla nas bardziej preferowana opcja.

Możliwa jest inna opcja - rejestracja spółki w różnych spółkach offshore. Tak, takie odpowiedzi są powszechne, aby firma była bardziej szanowana. Ale w rzeczywistości pojawia się przed nami ta sama firma widmo. Ale czasami lepiej nie ryzykować - jeśli firma naprawdę jest zarejestrowana w danym kraju, wówczas oficjalny wniosek wiąże się z udostępnieniem informacji zgodnie z lokalnymi przepisami.

Jak działa system bezpieczeństwa w Twojej usłudze?

Pierwszą możliwą odpowiedzią jest tajemnica naszego serwisu, której nie zdradzamy. Na podstawie tej odpowiedzi można od razu założyć, że logi są prowadzone, zasób nie jest anonimowy. Bo gdyby istniał specjalny system autorski, stałby się on prawdziwym powodem do dumy dla serwisu, który by o tym mówił. Ale na takie cuda nie można liczyć.

Inną prawdopodobną opcją jest brak odpowiedzi ze strony pomocy technicznej. Taka odpowiedź staje się także oznaką logowania, istnieją ogromne wątpliwości co do anonimowości serwisu.

Jeżeli wszystkie odpowiedzi pozwalają stwierdzić, że usługa ta może być anonimowa, wówczas przechodzimy do testów praktycznych.

Ale ostrzegamy od razu - wszelkie dalsze działania robisz na swoją odpowiedzialność, na własne ryzyko i ryzyko. Naprawdę nie zalecamy tych kroków. Ale to one pozwalają całkowicie zweryfikować, czy w wybranej usłudze nie ma żadnych logów.

Zasada ta zakłada pracę z metodami maksymalnego bezpieczeństwa (w tym anonimowy VPN + TOR + proxy). To pod tą ochroną próbujemy połączyć się z serwerem i wykonać szereg zabronionych działań. Jeżeli konto jest zablokowane, nie ma co mówić o anonimowości.

Odmowa odpowiedzialności: Ten artykuł został napisany wyłącznie w celach edukacyjnych. Autor lub wydawca nie opublikował tego artykułu w złych celach. Jeśli czytelnicy chcieliby wykorzystać te informacje do celów osobistych, autor i wydawca nie ponoszą odpowiedzialności za powstałe szkody. Jak skonfigurować router Akado. Jak połączyć się z Akado

Jak skonfigurować router Akado. Jak połączyć się z Akado Jak otworzyć kartę bankową: instrukcje i zalecenia

Jak otworzyć kartę bankową: instrukcje i zalecenia Sprawdzanie serwera proxy pod kątem anonimowości, czyli tego, czego można się o Tobie dowiedzieć w Internecie

Sprawdzanie serwera proxy pod kątem anonimowości, czyli tego, czego można się o Tobie dowiedzieć w Internecie