匿名性の定義。 プロキシ サーバーの匿名性、またはインターネット上であなたについて何が見つかるかを確認します。 異常な VPN クライアントの管理

以前、このプロトコルを使用して実際の IP アドレスを漏洩するかなり賢い方法について説明しましたが、この方法に加えて、実際の IP アドレスを特定する他の方法もあります。 今日は、インターネット上でのセキュリティと匿名性を確保するための基本原則について説明します。

http://witch.valdikss.org.ru/ - 使用している接続の種類と VPN を使用しているかどうかを確認できます。

http://2ip.ru/privacy/ - ブラウザ、接続タイプ、IP アドレスに関する多くの追加情報を収集できます。

https://diafygi.github.io/webrtc-ips/ - WebRTC プロトコルを使用して IP アドレスを決定します。

私たちは、あなたが「焦げている」かどうかを答えるチェックリストを選んでみました。 現時点では、リストは 12 の検証方法で構成されており、それらに騙されない方法を含めて以下で説明しますが、最初に最も簡単なものを順番に説明します。

HTTPプロキシヘッダー

一部のプロキシは、ユーザーのブラウザが開始したリクエストにヘッダーを追加します。 多くの場合、これはユーザーの実際の IP アドレスです。

プロキシ サーバーが以下に示すヘッダーに何かを書き込む場合は、少なくともあなたのアドレスではないことを確認してください。

HTTP_VIA、HTTP_X_FORWARDED_FOR、HTTP_FORWARDED_FOR、HTTP_X_FORWARDED、HTTP_FORWARDED、HTTP_CLIENT_IP、HTTP_FORWARDED_FOR_IP、VIA、X_FORWARDED_FOR、FORWARDED_FOR、X_FORWARDED、FORWARDED、CLIENT_IP、FORWARDED_FOR_IP 、HTTP_PROXY_CONNECTION

HTTP プロキシ ポートを開く

ページへのリクエストの送信元の IP アドレスから多くのことがわかります。 たとえば、その側でどのポートが開いているかわかりますか?

最も興味深いポートは 3128、1080、8123 です。これらを使用しない場合、3proxy、SOCKS 5、または Polipo の使用に関する根拠のない疑惑を完全に回避できます。

Web プロキシ ポートを開く

HTTP と同様に、Web プロキシは任意のポートに設定できますが、テストを非常に迅速に実行したいため、ポート 80 と 8080 への逆接続に限定しました。

Web ページは配布されますか? 素晴らしい! 現時点では、PHProxy、CGIProxy、Cohula、Glype を検出できます。

不審なホスト名

IP アドレスがあれば、クライアントのホスト名の解決を試みることができます。 トンネルを示唆する可能性のあるストップ ワード: vpn、非表示、非表示、プロキシ。

ドメイン名を個人用 VPN にリンクすべきではありません。リンクする場合は、「話す」名前を避ける必要があります。

タイムゾーンの違い(ブラウザとIP)

GeoIP データに基づいて、ユーザーの IP、つまりタイムゾーンによって国を見つけることができます。 次に、ブラウザと VPN サーバーのタイムゾーンに対応する時間との時差を計算できます。

違いがあります? これは、ユーザーが隠れている可能性があることを意味します。

ロシアの場合、地域の緯度と経度の正確な基準はなく、多くのタイムゾーンがあるため、最終的にはこれらの住所は考慮されません。 ヨーロッパ諸国では逆で、射撃が非常に上手です。

VPN に切り替えるときは、システム時刻を変更するか、ブラウザの時刻を変更するか、ロシアのプロキシを使用するかを忘れずに行う必要があります。

Tor ネットワークとの IP 提携

あなたの IP アドレスがリスト check.torproject.org/cgi-bin/TorBulkExitList.py の Tor ノードである場合、おめでとうございます。あなたはやけどを負っています。

犯罪的なことは何もありませんが、隠れているという事実はあまり心強いものではありません。

ブラウザターボモード

Google、Yandex、Opera の IP アドレス範囲を収集し、ユーザーのアドレスと比較することで、対応する企業のブラウザーでトラフィック圧縮サービスが使用されていると推定できます。

原則として、このようなサービスではヘッダー内の実際のアドレスも漏洩します。 匿名化の手段として、トラフィック圧縮に依存すべきではありません。

Webプロキシ定義(JSメソッド)

window.location.hostname を要求されたページのホストと比較することで、Web プロキシが使用されているかどうかを判断できます。

Web プロキシは原理的に信頼できないため、そのような匿名化方法を完全にバイパスすることをお勧めします。

フラッシュ経由のIP漏洩

Adobe Flash はカスタム プロキシを超えても非常にうまく機能します。 当社のサーバーへの接続を開始すると、ユーザーの IP を知ることができます。

タグキーを使用してすべての受信接続をログに記録する特別なデーモンを実行すると、多くのことを学ぶことができます。 アドレスの公開を避ける最善の方法は、Adobe Flash をまったく使用しないか、ブラウザの設定で無効にすることです。

トンネル検出 (双方向 ping)

弊社サーバーからクライアント IP に対して ping を実行すると、ルートのおおよその長さを知ることができます。 同じことをブラウザ側からも行うことができ、XMLHTTPRequest は nginx の空のページをプルします。 結果として生じる 30 ミリ秒を超えるループの差は、トンネルとして解釈できます。

もちろん、行きと帰りのルートが異なる場合や、Web サーバーが少し遅い場合もありますが、全体的な精度は非常に良好です。

自分自身を守る唯一の方法は、VPN サーバーへの ICMP トラフィックを拒否することです。

DNSリーク

ユーザーが使用している DNS を見つけることは問題ではありません。私たちは独自の DNS サーバーを作成し、独自に生成されたサブドメインへのすべての呼び出しを記録します。

次のステップは、誰がどの DNS を使用しているかについて、数百万のユーザーに関する統計を収集することでした。 プロバイダーにリンクし、パブリック DNS を破棄し、DNS/ISP ペアのリストを受け取りました。

ユーザーが自分自身をあるネットワークの加入者として名乗っていても、まったく別のネットワークの DNS を使用しているかどうかを確認することは、まったく難しくありません。

この問題は、パブリック DNS サービスを使用することで部分的に解決されます (これが解決策と言えるのであれば)。

VKontakte経由のリーク

これは IP アドレスの漏洩ではありませんが、VK は許可されたユーザーの名前を左右の全員に公開することで、サーフィンの匿名性を損なう個人データを漏洩していると依然として考えています。

詳細については、こちらのドキュメントをご覧ください。

ブラウザー経由でインターネットを使用するときに、100% の匿名性が必要になることは人生でよくあります (例を挙げずに説明します。そうしないと、タフな男たちが再びコメントに来て、私を扇動だと非難し、「K」部門で私を脅迫するでしょう)。 インターネット上のサイト (Google など) があなたを特定したり、ファイルにアクションに関する情報を記録したりできないようにするにはどうすればよいでしょうか?

「シークレット」モードで VPN をオンにし、どこにもログインせず、AdSense が突然、痛々しいほど見慣れた広告を表示して怖がらせることがあります。 彼は誰が誰であるかをどうやって判断するのでしょうか?

この質問に答えるために、実験を行ってみましょう。 4 つのブラウザでタブを開いてみましょう。

- Tor ブラウザ 6.0.2 (Mozilla Firefox 45.2.0 ベース);

- Safari 9.0 (シークレットモード);

- Google Chrome 52.0.2743.82 (シークレットモード);

- Mozilla Firefox 46.0.01 (シークレット モード)。

そして、個人に関してどのようなデータを収集できるか見てみましょう。 アドレス バーに URL を入力して、サイトに自分自身について何を伝えるのでしょうか?

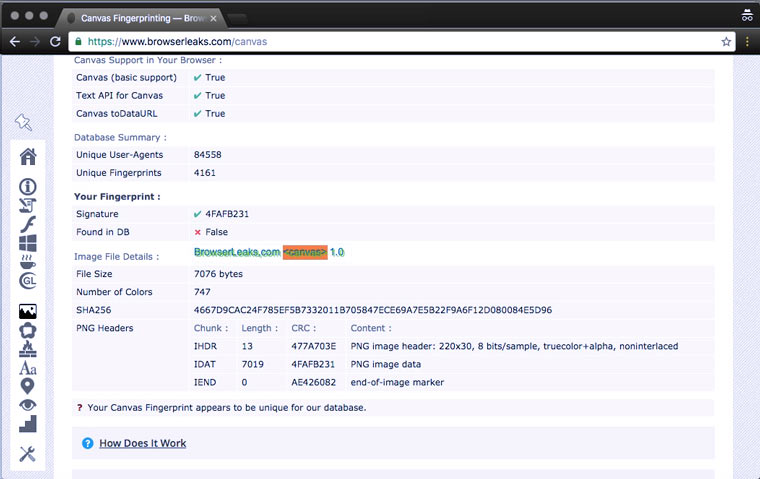

独自の画像レンダリング オプション (キャンバス フィンガープリンティング) を提供します。

Canvas Fingerprinting は、AddThis で約 4 年前に開発されたユーザー識別テクノロジーです。 その動作原理は、ページの読み込み時に画像が描画 (レンダリング) (通常は背景色の単色のブロックで、目に見えないテキストが含まれます) するときに、ブラウザーがその画像に関する大量の情報を収集するという事実に基づいています。このためのシステム: 利用可能なハードウェアとグラフィックス ドライバー、GPU のバージョン、OS 設定、フォント情報、アンチエイリアシング メカニズム、その他多くの小さなこと。

この多種多様な詳細が総合して、ユーザーのコンピュータとブラウザの組み合わせを世界中の他のすべてのコンピュータと区別できる独自の特徴を形成します。 それぞれ、DA85E084 のような文字列として記述されます。 一致するものはありますが (Panopticlick によると、ダブルを見つける平均確率は 1 インチです)、この場合、識別のための他の機会でそれらを補うことができます (詳細は以下を参照)。

Tor は Canvas フィンガープリンティングを受信する許可を求めます。慎重に同意しない場合は、この情報を秘密にしておくことができます。 しかし、他のすべてのブラウザは、一度も覗くことなく所有者を引き渡します。

この識別方法の詳細については、次の記事を参照してください。 ウィキペディア.

広告嗜好のデータベースを突破します

多くの訪問サイトには、キャンバス フィンガープリントを決定するためのスクリプトが装備されています。 この固有の値を受け取ると、あるサイトは別のサイトにその人に関する情報を求めることができます。 たとえば、リンクされたアカウント、友人、使用されている IP アドレス、広告設定に関する情報などです。 以下のリンクを使用して、消費者の関心がキャンバス フィンガープリンティングに関連しているシステムを確認してください。

Tor は、最初の点と同じ許可を再度要求しましたが、私が拒否したため、何も見つかりませんでした。 Safari では 3 つのデータベース、Chrome では 13、Firefox では 4 つのデータベースで私を見つけました。シークレット モードを終了すると、後者ではデータベースの数が 25 に増加します。これは、データベースのほとんどが識別に古き良き Cookie を使用しているためです。

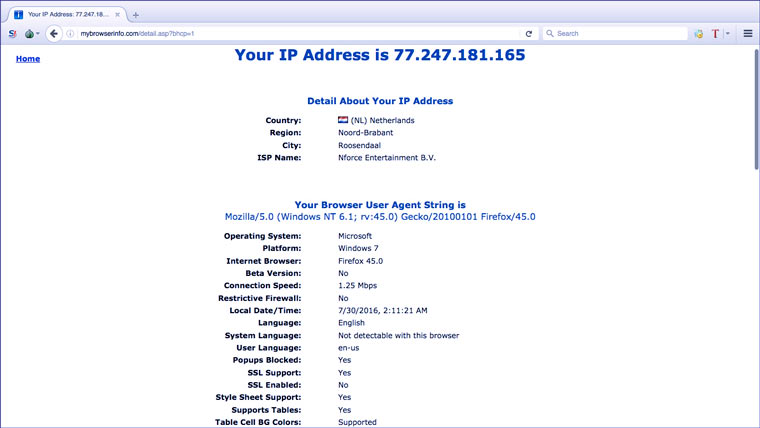

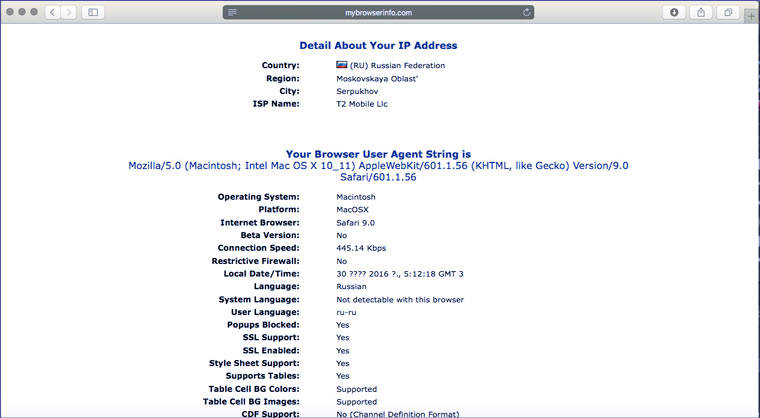

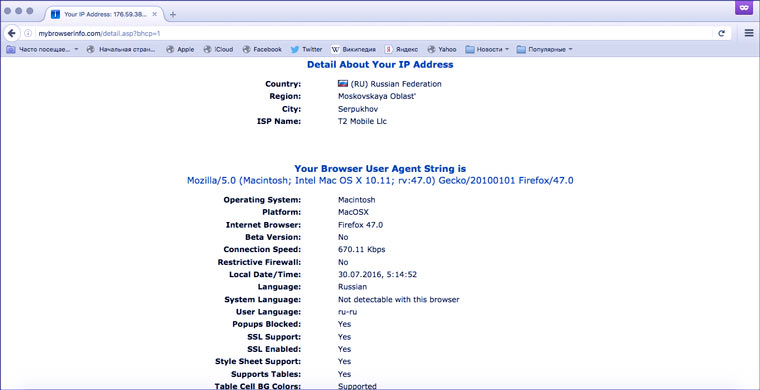

IPアドレスと通信事業者を共有します

Tor では、[新しい ID] ボタンを使用して「ホスト国」を変更できます。 また、「シークレット」モードでは IP アドレスは隠されません (このためにはさらにプロキシまたは VPN を使用する必要があります) が、おおよその位置情報とインターネット プロバイダーに関する情報をサイト所有者と共有します。

あなたの都市とその時間を明らかにする (地理位置情報サービスが有効な場合)

Tor の yandex.ru では、位置情報の許可がなくても、私がおおよそどこにいるのか、そして時刻が表示されました。 他のブラウザでも同様です。

正確な座標を送信してください

Tor は座標を決定する許可を求めず、単にゼロを返しました。 Safari、Chrome、Firefox は標準解像度 (通常モードと同様) を要求しましたが、暗号化されており、そのようなデータを公開すべきではないことをわざわざ通知しませんでした。

あなたの都市とその時間を明らかにする (位置情報サービスが無効になっている場合)

次に、Mac の位置情報サービスをオフにして、yandex.ru に戻りました。 Tor はサイトに私がルーマニアにいると思わせましたが、時間をモスクワに残しました (IP とタイムゾーンが一致しないため、禁止された場合は VPN プロバイダーをすぐに禁止することが可能です)。 他のブラウザでは、すべてが同じままです。

実際のところ、Yandex は位置を特定するために GPS (またはデバイスからの WPS データ) を必要としません。 なんといっても彼は「ロケーター」を持っているのです! Wi-Fi経由でネットワークにログインしていますか? アクセス ポイントはすでにデータベースにあります (記事を参照)。 携帯電話からインターネットを利用できましたか? 携帯電話の基地局はレンタルされる予定です。

言語設定に関する情報を提供します

VPN 愛好家のもう 1 つの確かな兆候は、使用している IP の国と言語が一致していないことです。 残念なことに、その言語は常に英語です(変更可能ですが、国に応じて自動的に変更されるべきだと思いました)。 残りの設定は通常モードと同じです。

ブラウザとシステムについてすべてをお知らせします

オペレーティング システム、接続速度、モニターの色の特性、さまざまなテクノロジーのサポート、ブラウザー ウィンドウの幅、Flash のバージョンなど、ユーザーの固有の特性を補完する小さな要素の集まりです。 Tor はこのデータの一部を操作します (Windows 7 の例) が、他のブラウザーは完全に正直です。

IP を変更し、「シークレット モード」をオンにすると、価格を引き上げるスクリプトがすぐに次のように計算します。「遅いインターネット、古いバージョンの Flash、および Windows XP を持って二度目に来たこの男は誰ですか。しかし今度はセーシェルの居住者のふりをすることにしましたか? 20%増やします!」

インストールされているプラグインのリストを共有します

人に独自性を加えるもう 1 つの特徴は、ブラウザにインストールされているプラグインのリスト (バージョン情報付き) です。 Tor はそれらを隠します。 他のブラウザではサポートされません。

ご覧のとおり、Tor ブラウザは優れた匿名性を提供します。 しかし、歴史的事実は、人がオニオン ネットワークを使用して何か本当に重大な行為を行ったとしても、依然として危険であることを示唆しています。 時々彼らは見つけます。 おそらく誰もが、シルクロード(ドラッグストア)の創始者ロス・ウルブリヒトとの暴露話を覚えているだろう。

また、「シークレット」モードは、他の人のコンピュータでサーフィンする場合にのみ必要であり、痕跡は残りません。 さらに、JavaScript をブロックすることもできます。これにより、考えられる識別方法の数は減りますが、多くのサイトが使用できなくなります。

システムにインストールされているフォントのリストを開きます (=> プログラム)

実験に加えて、最新のブラウザーのもう 1 つの興味深い機能についてお話したいと思います。 どのサイトでも、システムにインストールされているフォントのリストを取得できます。 多くのアプリケーションには独自のフォントがあり、それを使用することでその人の職業を判断できます。 そしてこれに基づいて広告を見せます。 Tor およびシークレット モードでは、これは機能しません (またはリストが短すぎます)。

これはすべて氷山の一角です

上記の識別方法から保護するために、さまざまなブラウザー用の特別なプラグインが用意されています。 ただし、インストールに無駄な労力を費やす必要はありません。 考えられるすべての情報の収集を防ぐことはできないためです。

結局のところ、この記事では、ブラウザが私たちに関する情報を収集する方法の最も単純でわかりやすい例を示しました。 しかし、フラッシュ クッキー、Silverlight クッキー、標準時間からのタイムラグ (多くは少なくとも 0.2 ~ 0.8 秒) など、余計なものがたくさんある可能性があります。 結局のところ、読者はブラウザを開くことによって自分自身に関する膨大な量の情報を世界に伝え、自分のコンピュータを他のすべてのコンピュータから区別する一連の独自の特性を実証することをすでに理解しています。

このような情報収集の脅威は何でしょうか?

地球上の大多数の人々に関する情報を収集する必要があるのは、ただ 1 つの目的だけです。それは、広告のクリック率を高めて広告からより多くの収益を得るということです。 原則として、これは有益なだけであり、商品やサービスを見つけやすくなります。

より高度な識別方法は、店舗が顧客に関する情報を収集するのに役立ちます。 そのため、ユーザーは別の IP または Cookie を無効にしてサイトにアクセスできず、認識されないままになります。 言語、時間、珍しいフォント/プラグイン、モニターの特性、元の検索クエリの典型的なエラー - 以上です。 スケート靴を脱いでください、私たちはあなたを認識しています。 間違いなく、これは 1 年前に注文 #2389 を注文した人物と同一人物です。 このデータを使用すると、自動マーケティング システムでより多くの商品を販売できるようになります。

あるいは、当然のことながら、これらすべてが諜報機関によって使用される可能性があります。 しかし、そこですべてがどのように機能するかは誰にもわかりません。

私が最近書いた同様の機能を備えています。

主なアイデアは、ユーザーがインターネットサーフィン中に隠れているかどうかを判断し、可能であれば実際の IP アドレスを見つけ出すことです。 どこにも見たことのない興味深い機能がいくつかあります (双方向 ping、DNS リーク/ISP ペアのマッチング)。

自分が「焦げている」かどうかを答えるチェックリストのようなものを手元に置きたいと思いました。 現時点では、リストは 12 の検証方法で構成されており、それらに騙されない方法を含めて以下で説明しますが、最初に最も簡単なものを順番に説明します。

HTTPプロキシヘッダー

一部のプロキシは、ユーザーのブラウザが開始したリクエストにヘッダーを追加します。 多くの場合、これはユーザーの実際の IP アドレスです。プロキシ サーバーが以下に示すヘッダーに何かを書き込む場合は、少なくともあなたのアドレスではないことを確認してください。

HTTP_VIA、HTTP_X_FORWARDED_FOR、HTTP_FORWARDED_FOR、HTTP_X_FORWARDED、HTTP_FORWARDED、HTTP_CLIENT_IP、HTTP_FORWARDED_FOR_IP、VIA、X_FORWARDED_FOR、FORWARDED_FOR、X_FORWARDED、FORWARDED、CLIENT_IP、FORWARDED_FOR_IP 、HTTP_PROXY_CONNECTION

HTTP プロキシ ポートを開く

ページへのリクエストの送信元の IP アドレスから多くのことがわかります。 たとえば、その側でどのポートが開いているかわかりますか?最も興味深いポートは 3128、1080、8123 です。これらを使用しない場合、3proxy、SOCKS 5、または Polipo の使用に関する根拠のない疑惑を完全に回避できます。

Web プロキシ ポートを開く

HTTP と同様に、Web プロキシは任意のポートに設定できますが、テストを非常に迅速に実行したいため、ポート 80 と 8080 への逆接続に限定しました。Web ページは配布されますか? 素晴らしい! 現時点では、PHProxy、CGIProxy、Cohula、Glype を検出できます。

不審なホスト名

IP アドレスがあれば、クライアントのホスト名の解決を試みることができます。 トンネルを示唆する可能性のあるストップ ワード: vpn、非表示、非表示、プロキシ。ドメイン名を個人用 VPN にリンクすべきではありません。リンクする場合は、「話す」名前を避ける必要があります。

タイムゾーンの違い(ブラウザとIP)

GeoIP データに基づいて、ユーザーの IP、つまりタイムゾーンによって国を見つけることができます。 次に、ブラウザと VPN サーバーのタイムゾーンに対応する時間との時差を計算できます。違いがあります? これは、ユーザーが隠れている可能性があることを意味します。

ロシアの場合、地域の緯度と経度の正確な基準はなく、多くのタイムゾーンがあるため、最終的にはこれらの住所は考慮されません。 ヨーロッパ諸国では逆で、射撃が非常に上手です。

VPN に切り替えるときは、システム時刻を変更するか、ブラウザの時刻を変更するか、ロシアのプロキシを使用するかを忘れずに行う必要があります。

Tor ネットワークとの IP 提携

あなたの IP アドレスがリスト check.torproject.org/cgi-bin/TorBulkExitList.py の Tor ノードである場合、おめでとうございます。あなたはやけどを負っています。犯罪的なことは何もありませんが、隠れているという事実はあまり心強いものではありません。

ブラウザターボモード

Google、Yandex、Opera の IP アドレス範囲を収集し、ユーザーのアドレスと比較することで、対応する企業のブラウザーでトラフィック圧縮サービスが使用されていると推定できます。原則として、このようなサービスではヘッダー内の実際のアドレスも漏洩します。 匿名化の手段として、トラフィック圧縮に依存すべきではありません。

Webプロキシ定義(JSメソッド)

window.location.hostname を要求されたページのホストと比較することで、Web プロキシが使用されているかどうかを判断できます。Web プロキシは原理的に信頼できないため、そのような匿名化方法を完全にバイパスすることをお勧めします。

フラッシュ経由のIP漏洩

Adobe Flash はカスタム プロキシを超えても非常にうまく機能します。 当社のサーバーへの接続を開始すると、ユーザーの IP を知ることができます。タグキーを使用してすべての受信接続をログに記録する特別なデーモンを実行すると、多くのことを学ぶことができます。 アドレスの公開を避ける最善の方法は、Adobe Flash をまったく使用しないか、ブラウザの設定で無効にすることです。

トンネル検出 (双方向 ping)

弊社サーバーからクライアント IP に対して ping を実行すると、ルートのおおよその長さを知ることができます。 同じことをブラウザ側からも行うことができ、XMLHTTPRequest は nginx の空のページをプルします。 結果として生じる 30 ミリ秒を超えるループの差は、トンネルとして解釈できます。もちろん、行きと帰りのルートが異なる場合や、Web サーバーが少し遅い場合もありますが、全体的な精度は非常に良好です。

自分自身を守る唯一の方法は、VPN サーバーへの ICMP トラフィックを拒否することです。

DNSリーク

ユーザーが使用している DNS を見つけることは問題ではありません。私たちは独自の DNS サーバーを作成し、独自に生成されたサブドメインへのすべての呼び出しを記録します。次のステップは、誰がどの DNS を使用しているかについて、数百万のユーザーに関する統計を収集することでした。 プロバイダーにリンクし、パブリック DNS を破棄し、DNS/ISP ペアのリストを受け取りました。

ユーザーが自分自身をあるネットワークの加入者として名乗っていても、まったく別のネットワークの DNS を使用しているかどうかを確認することは、まったく難しくありません。

この問題は、パブリック DNS サービスを使用することで部分的に解決されます (これが解決策と言えるのであれば)。

VKontakte経由のリーク

これは IP アドレスの漏洩ではありませんが、VK は許可されたユーザーの名前を左右の全員に公開することで、サーフィンの匿名性を損なう個人データを漏洩していると依然として考えています。詳細については、こちらのドキュメントをご覧ください。

ユーザーが匿名でインターネットにアクセスしたい最も一般的な理由は、どこかで禁止されているためです。 各コンピュータには、IP アドレス、国、都市、オペレーティング システム、ブラウザの名前とバージョン、画面解像度などの特性で構成される独自の印象があります。サイトにアクセスすると、これらの情報はすべて収集され、保存されます。 次回訪問するときにもコンピュータが識別され、アクセスが禁止されているかどうかがシステムによって判断されます。

あなたのオンライン体験はどれくらい匿名ですか?

いつものように、善良な人々が私たちよりも先にすべてを思いつきました:) IPを特定し、インターネット上での可視性の程度を確認するのに役立つ特別な無料サービスがあります。 そこで、Web サイト https://whoer.net/ru にアクセスして、以下を見てください。

匿名性を高めるには、プロキシ サーバーを使用する必要があります。 すぐに VPN 経由でログインして、自分の国がドイツとして定義されていることを示しましたが、都市と地域はまったく定義されていませんでした。 以下には、JavaScript と Java が機能するかどうかに関する情報も記載されています。

興味深いことに、このサービスでは、IP アドレスがブラックリストに登録されているかどうかが表示されます。 たとえば、ブラックリストに登録された IP アドレスから送信されたメールは、gmail.com などのスパム フォルダーに到達する可能性があります。私は長い間、電子メール プログラムから送信した場合に、なぜ私の手紙が 1 通も受信者に届かないのか理解できませんでした。ブラウザからメールを送信すると、すべて正常に動作しました。 私の IP がスパマーとしてブラックリストに登録されていることが判明しました。 を持っている場合、この状況は簡単に発生します。

さらに詳しい情報を得るには、「詳細バージョン」タブに移動する必要があります。 ここには、Flash が動作するかどうか、ブラウザにインストールされているアドオン、画面解像度、その他の詳細など、より完全な技術情報が記載されています。 何を探せばよいかわかる人は、きっと見つけられるでしょう。 見つけた真実が少ないほど、コンピュータの匿名性は高まります。 一般に、匿名性の基本パラメータを判断するには、ほとんどの場合、最初のページの情報で十分です。

以前はそのようなトリックさえありましたが、現在存在するかどうかはわかりません。 一般に、ユーザーは、おそらくクールなウイルス対策ソフトやファイアウォールのサイトにアクセスし、これこれのブラウザがインストールされている、これこれの都市に住んでいる、ラ・ラ・ラ・ポプラ…と書き込むことになります。すべての情報が簡単に見つけられるという事実が強調されています。 コンピューターは保護されていないようなものです。 そして、おそらくすでにご想像のとおり、「優れた」保護は「象徴的な」料金で提供されます。 特定の皮肉屋がウイルスを販売しました :) これは純粋な詐欺ですが、コンピュータに関する一部の情報がインターネット上で入手できるという事実は正常です。

かなり一般的な問題は、サービスが匿名性を宣言するためにあらゆる努力を払っているにもかかわらず、「利用規約」という小さなメモがある場合です。 そして、セキュリティ目的でユーザーデータを記録するサービスの権利に関する情報を含む、ログに関する詳細情報がすでに含まれています。

2018 年のベスト VPN サービス:

VPN サービスの匿名性を確保する方法

このトピックをより明確にするために、特定のサービスの匿名性とその運用における対応するログの存在を客観的に評価できるようにするためのいくつかの質問を検討します。 選択したサービスのテクニカル サポートまたはマネージャーと連絡を取るときは、必ず次の質問をしてください。 急いですべての質問を一度に 1 通の手紙で尋ねないでください。不必要な疑いを引き起こすことになります。 手紙の中の質問は 1 つに限定した方がよいでしょう。 そうしないと、正直で客観的な回答を期待できません。

ログは VPN サービスに保存されますか?

彼らがログの存在について直接話した場合、私たちはそのようなオプションを直ちに拒否します。

もう 1 つのオプションは「はい」です。ユーザーに関する統計は収集されますが、サービス自体についてのみ収集されます。 この場合、次の質問に直接進む必要があります。

3 番目の答えは、サービス上にログが保存されないということです。 それでは、すぐに次の質問をスキップして、3 番目の質問に進みます。

このサービスではどのような統計が収集および処理されますか?

最も一般的な答えとしては、さまざまな個人データがあります。 これには、電子メール アドレス、ブラウザのバージョン、オペレーティング システム、接続時間などの統計が含まれます。このデータにより実際にユーザーを特定できます。 このサービスではログが記録される可能性が高く、明らかに匿名とは言えません。 この言葉を検証するために、次の質問をするときが来ました。

2 番目に考えられる答えは、Google Analytics と連携してサイト訪問を追跡していることです。 この場合、心配する必要はありません。 このサービスは実際には、サイト訪問に関するデータを収集することのみを目的としています。

あなたは、サービスがログを保持しないと述べています。 この VPN を使用するサイトへのスパムや攻撃があった場合、私のアカウントはブロックされますか?

「アカウントはブロックされませんが、不正行為が多発した場合、VPN 経由でのサイトへのアクセスはブロックされます。」のような答えが返された場合、アカウントは保存されますが、ユーザーは保存されません。 VPN経由でログインできます。 このような応答は、ログを記録しない匿名サービスの兆候になります。

2 番目に考えられる答えは「はい、アカウントはブロックされます」です。 システムの助けを借りてサーバー上のログを無効にすることは可能ですが、禁止されたアクティビティが検出されるためです。 その結果、システムはあなたのアカウントをブロックします。

会社のオフィスはどこにありますか?

会社が正式に登録されているかどうか、オフィスがあるかどうかを理解する必要があります。 幽霊会社の場合はウェブサイトしかありません。

会社のオフィスがいずれかの国の州登録を受けている場合、このオプションはすでに警戒すべきものであるはずです。 法執行機関からの要請に応じて、同社はすべての関連情報を提供する必要があるためです。 状態登録により、ユーザー アクティビティを制御しながらログ記録の必要性が確立されます。 そうでない場合、会社は顧客の活動に対して法的責任を負わされることになります。 州に登録され事務所がある企業は匿名性を保証できません。 原則として、ウェブサイトではオフィスに関する情報や会社登録の事実を見つけることができます。

ゴースト会社がサイトとのみ連携する場合、これは私たちにとってより好ましい選択肢です。

別のオプションも可能です - さまざまなオフショア会社に会社を登録します。 はい、会社の評判を高めるためには、そのような答えが一般的です。 しかし実際には、同じ幽霊会社が私たちの前に現れます。 しかし、リスクを冒さないほうが良い場合もあります。企業が実際に特定の国に登録されている場合、正式な要求には現地の法律に従って情報の公開が含まれます。

あなたのサービスではセキュリティ システムはどのように機能しますか?

最初に考えられる答えは、私たちが公開していないサービスの秘密です。 この答えに基づいて、ログが保存されており、リソースは匿名ではないとすぐに推測できます。 なぜなら、もし特別なオーサリング システムがあれば、それについて語るサービスにとっては本当の誇りとなるからです。 しかし、そのような奇跡を期待することはできません。

もう 1 つの考えられる選択肢は、テクニカル サポートからまったく応答がないことです。 このような応答はログ記録の兆候にもなり、サービスの匿名性については大きな疑問があります。

すべての回答でこのサービスは匿名化できると言える場合は、実践的なテストに進みます。

しかし、すぐに警告しましょう。これ以降のすべての行動は、あなたの責任の下、あなた自身の危険とリスクを負って実行されます。 これらの手順はあまりお勧めしません。 ただし、これらは、選択したサービスにログが存在しないことを完全に確認できるものです。

この原則には、最大限のセキュリティ方法 (匿名 VPN + TOR + プロキシを含む) を使用することが含まれます。 この保護の下で、サーバーに接続し、多くの禁止されているアクションを実行しようとします。 アカウントがブロックされた場合、匿名性について話す必要はありません。

責任の否認: この記事は教育目的のみに書かれています。 著者または出版社は、悪意のある目的でこの記事を公開したものではありません。 読者が個人的な利益のために情報を使用したい場合、著者および発行者は、生じた損害について責任を負いません。 Akado ルーターのセットアップ方法 Akado への接続方法

Akado ルーターのセットアップ方法 Akado への接続方法 銀行カードの開設方法: 手順と推奨事項

銀行カードの開設方法: 手順と推奨事項 プロキシ サーバーの匿名性、またはインターネット上であなたについて何が分かるかを確認する

プロキシ サーバーの匿名性、またはインターネット上であなたについて何が分かるかを確認する