Atrybut jest zarchiwizowany. Przeglądanie i edytowanie atrybutów. Urządzenia do wprowadzania tekstu

Umożliwia przeglądanie, ustawianie lub usuwanie atrybutów plików lub katalogów, takich jak Tylko do odczytu, Zarchiwizowane, Systemowe i Ukryte. Polecenie wykonane bez parametrów atrybut drukuje atrybuty wszystkich plików w bieżącym katalogu.

Składnia

atrybut [{+ r|-r}] [{+ a|-a}] [{+ s|-s}] [{+ h|-h}] [[dysk: ][sposób] Nazwa pliku] [/ s[/ D]]

Opcje

+ r Ustawia atrybut tylko do odczytu. -r Usuń atrybut tylko do odczytu. + a Ustawienie atrybutu „Archiwum”. -a Usunięcie atrybutu „Archiwum”. + s Ustaw atrybut na „System”. -s Usunięcie atrybutu „System”. + h Ustaw atrybut „Ukryty”. -h Usuń atrybut „Ukryty”. [ dysk: ][sposób] Nazwa pliku Określa położenie i nazwę katalogu, pliku lub zestawu plików, których atrybuty chcesz wyświetlić lub zmienić. Symbole wieloznaczne (? I *) są dozwolone w parametrze do przetwarzania grupy plików. Nazwa pliku... / s Wykonaj polecenie atrybut i wszystkie parametry wiersz poleceń do dopasowywania plików w bieżącym katalogu i wszystkich jego podkatalogach. / d Wykonaj polecenie atrybut i wszystkie opcje wiersza poleceń dla katalogów. /? Wyświetla pomoc w wierszu poleceń.Uwagi

- Praca z grupami plików

Możesz użyć symboli wieloznacznych (? I *) w parametrze, aby wyświetlić lub zmienić atrybuty grupy plików. Nazwa pliku... Aby zmienić atrybuty plików systemowych lub ukrytych, musisz najpierw wyczyścić odpowiednie atrybuty.

- Korzystanie z atrybutu archiwum

Atrybut „Archiwum” (czyli parametr + a) służy do zaznaczania plików zmienionych od ostatniego Zarezerwuj kopię... Ten atrybut jest używany w poleceniu xcopy... Aby uzyskać więcej informacji o atrybucie Archiwum i poleceniu xcopy kliknij łącze xcopy.

- Komenda atrybut z różnymi parametrami jest dostępna w Konsoli odzyskiwania.

Przykłady

Aby wyświetlić atrybuty pliku News86 znajdującego się w bieżącym katalogu, wpisz następujące polecenie:

Aby przypisać atrybut Tylko do odczytu do pliku Report.txt, wprowadź następujące polecenie:

attrib + r raport.txt

Aby usunąć atrybut tylko do odczytu z plików w katalogu \ Public \ Jones na dysku B i wszystkich jego podkatalogach, wprowadź następujące polecenie:

attrib -r b: \ public \ jones \ *. * / s

Załóżmy, że chcesz dać koledze dysk zawierający pliki z bieżącego katalogu na dysku A, z wyłączeniem plików z rozszerzeniem .bak. Ponieważ aby skopiować pliki z ustawionym atrybutem „Archiwum”, polecenie xcopy, musisz ustawić ten atrybut dla wszystkich plików do skopiowania. Najpierw ustaw atrybut Archive dla wszystkich plików na dysku A, a następnie wyczyść ten atrybut dla plików .bak. Na przykład wprowadź następujące polecenie:

attrib + a a: *. * attrib -a a: *.bak

Teraz, aby skopiować pliki z dysku A na dysk B, użyj polecenia xcopy... Uruchomiony z parametrem / a Komenda xcopy skopiuje tylko pliki z ustawionym atrybutem „Archiwum”. Na przykład wprowadź następujące polecenie:

Jeśli chcesz usunąć atrybut Archiwalny ze skopiowanych plików użyj polecenia xcopy z parametrem / m zamiast / a... Na przykład wprowadź następujące polecenie:

W przypadku pytań, dyskusji, komentarzy, sugestii itp. możesz skorzystać z sekcji forum na tej stronie (wymagana jest rejestracja).

· Plik- najmniejsza jednostka przechowywania informacji zawierająca ciąg bajtów i posiadająca unikalną nazwę.

Każdy plik ma adres, nazwę i rozszerzenie nazwy. Przykład: C: \ Moje dokumenty \ Raport.doc. Rozszerzenia wskazują rodzaj przechowywanych informacji.

· Pełna nazwa pliku

Nazwa pliku to ciąg znaków, który jednoznacznie identyfikuje plik w określonej przestrzeni nazw systemu plików (FS), zwykle nazywanej katalogiem, katalogiem lub folderem.

Nazwa pliku jest częścią w pełni kwalifikowanej nazwy pliku, znanej również jako pełna lub bezwzględna ścieżka do pliku.

Pełna lub bezwzględna, to nazwa pliku zawierającego wszystkie katalogi aż do katalogu głównego systemu plików.

Pełna nazwa może zawierać następujące elementy:

o protokół lub metoda dostępu (http, ftp, plik itp.);

o nazwa lub adres komputera, hosta (wikipedia.org, 207.142.131.206, \\ MYCOMPUTER, SYS: itp.);

o urządzenie pamięci masowej, dysk (C :, /, SYSLIB itp.);

o ścieżka do katalogu (/usr/bin, \TEMP itp.);

o rzeczywistą nazwę pliku, która może zawierać jego rozszerzenie (.txt, .exe, .COM itp.)

· Właściwości pliku

W zależności od systemu plików plik może mieć inny zestaw właściwości.

Właściwości pliku to informacje o pliku, takie jak nazwiska autorów, tagi lub data ostatniej modyfikacji pliku.

Właściwości ułatwiają znajdowanie i organizowanie plików. Na przykład plik można znaleźć według jednej z jego właściwości. Ponadto biblioteki mogą służyć do organizowania plików według właściwości. Na przykład, jeśli chcesz wyświetlić ostatnio zmodyfikowane pliki podczas przeglądania biblioteki Dokumenty, możesz uporządkować pliki według właściwości Changed.

Uwagi:

o Nie można dodawać ani zmieniać właściwości niektórych typów plików. Na przykład nie można dodawać właściwości dla plików TXT lub RTF.

o Właściwości dostępne dla pliku zależą od typu pliku. Na przykład można nadać ocenę plikowi utworu, ale nie można nadać oceny dokumentowi tekstowemu.

o Niektórych właściwości pliku nie można zmienić.

· Atrybuty plików

Niektóre systemy plików udostępniają atrybuty (zwykle wartość binarną tak / nie zakodowaną jako pojedynczy bit). W praktyce atrybuty nie wpływają na możliwość dostępu do plików, dlatego w niektórych systemach plików istnieją prawa dostępu.

Szereg właściwości pliku przechowywanego na dysku jest zakodowanych przez tzw. atrybuty. Atrybuty pliku nie są zapisywane w samym pliku, ale w sekcji informacyjnej katalogu, w którym plik jest przechowywany. Do przechowywania atrybutów przydzielany jest jeden bajt, jeden w pewnym bicie oznacza obecność właściwości, a zero oznacza jej brak.

Zasady i środki długoterminowego przechowywania informacji.

VCU jest przeznaczony do długotrwałego przechowywania informacji. Należą do nich dyskietki, taśmy, laserowe dyski optyczne, dyski twarde.

Stałe magazyny w KB:

Pamięć maszyny (główna i zewnętrzna). Pamięć zewnętrzna służy do długoterminowego przechowywania informacji - dysków.

Nośniki magnetyczne - taśmy magnetyczne (kiedyś bardzo popularne);

Optyczne płyty CD. Pierwsze płyty CD były tylko do odczytu. W ostatnich latach powstały dyski, na których użytkownik może zapisywać informacje.

Baza danych;

Mikrofilmy, mikrokarty - systemy przechowywania informacji - informacje o nich wprowadzane są za pomocą specjalnych urządzeń. To jest mikrokopia dokumentów. Główna charakterystyka mały rozmiar i minimalny czas wyszukiwania oraz bardzo duże rozmiary pamięci.

Komputerowe urządzenia wejściowe.

Urządzenia wejściowe- urządzenia do wprowadzania (wprowadzania) danych do komputera podczas jego pracy.

Graficzne urządzenia do wprowadzania informacji

§ Wideo i kamera internetowa

§ Aparat cyfrowy

§ Mikrofon

§ Cyfrowy dyktafon

Urządzenia wejściowe informacje tekstowe

§ Klawiatura

Urządzenia wskazujące (wskazujące)

Ze względnym wskazaniem pozycji (przemieszczenia)

§ Joystick

Z możliwością określenia pozycja bezwzględna

§ Lekki długopis

§ Klawiatura

§ Ekran dotykowy

Urządzenia wejściowe do gier

§ Joystick

§ Dźwignia do symulatorów lotu (kierownica, drążek sterowy samolotu)

Klawiatura- urządzenie do ręcznego wprowadzania informacji do komputera. Standard klawiatura komputerowa Nazywany również klawiaturą PC / AT lub klawiaturą AT, ma 101 lub 102 klawisze (standard to 104).

Klawiatura: 1) prefabrykowana 2) jednoczęściowa;

Sposoby podłączenia: 1) podłącza się do PS / 2 2) USB

Mysz- urządzenie wejściowe.

Mysz: 1. Mechaniczny 2. Optyczny 3. Laser

Metody połączenia: 1. PS / 2 2. USB

Przewijanie - kółko myszy. Touch POD to odwrócona mysz.

Klawisz myszy: 1) główny 2) pomocniczy

Skaner Jest urządzeniem do wprowadzania informacji graficznych do komputera bezpośrednio z papierowego dokumentu. Rozdzielczość skanerów waha się od 75 do 1600 dpi.

43. Urządzenia do wysyłania informacji z komputera PC

Urządzenia zewnętrzne to urządzenia, które tłumaczą informacje z języka maszynowego na formy czytelne dla człowieka.

Urządzenia wyjściowe obejmują:

1. Monitor(wyświetlacz) - uniwersalne urządzenie do wizualnego wyświetlania wszelkiego rodzaju informacji . Rozróżnij monitory alfanumeryczne i graficzne, a także monitory monochromatyczne i monitory kolorowe - z aktywną matrycą i pasywną matrycą LCD. Istnieje:

1) monitory oparte na lampie katodowej (CRT).

2) monitory ciekłokrystaliczne (LCD) oparte na ciekłych kryształach. Ciekłe kryształy to szczególny stan niektórych substancji organicznych, w którym mają płynność i zdolność do tworzenia struktur przestrzennych zbliżonych do krystalicznych. Ciekłe kryształy mogą zmieniać swoją strukturę i właściwości optyczne pod wpływem napięcia elektrycznego.

2. drukarka- urządzenie do wyprowadzania informacji w postaci drukowanych kopii tekstu lub grafiki. Istnieje:

ü Drukarka laserowa - druk powstaje dzięki efektom kserografii.

ü Drukarka odrzutowa - nadruk tworzą mikro kropelki specjalnego atramentu.

ü Drukarka matrycowa - tworzy znaki z kilkoma igłami umieszczonymi w głowicy drukarki. Papier jest wciągany przez wałek, a taśma barwiąca jest umieszczana między papierem a głowicą drukarki.

3. Głośniki i słuchawki- urządzenie do wyprowadzania informacji audio.

44. PC system wideo

Komputerowy system wideo - kruszywo trzy komponent: monitor, karta wideo i sterowniki systemu wideo. System wideo PC składa się z monitora (wyświetlacza) i jego adaptera. Karta wideo steruje monitorem i jest specjalną kartą rozszerzeń podłączaną do złącza płyta główna. Adapter wideo może pracować w trybie tekstowym lub graficznym. W trybie tekstowym obraz składa się wyłącznie ze znaków alfanumerycznych, natomiast adapter jest wystarczająco mały, aby działać pamięć o dostępie swobodnym, a wyjście obrazu jest bardzo szybkie. W trybie graficznym obraz składa się z kropek - pikseli. Liczba kropek tworzących obraz na ekranie w poziomie i pionie określa Rezolucja ... Kolejne ważne Charakterystyka system wideo jest ilość powtarzalnych kolorów ... Karta wideo z reguły obsługuje kilka trybów wideo, które wymagają różnych ilości pamięci o dostępie swobodnym (pamięci wideo) do przechowywania obrazu. Im wyższa rozdzielczość i liczba kolorów, tym więcej pamięci wideo jest wymagane. Istnieje kilka typów kart wideo, które różnią się cechami funkcjonalnymi: CGA (adapter grafiki kolorowej), EGA (adapter z ulepszoną grafiką), VGA (macierz grafiki wideo), SVGA (Super VGA).

45. Kanały i technologie komunikacji przewodowej w sieciach komputerowych.

Linie komunikacji kablowej mają dość złożoną strukturę. Kabel składa się z przewodników zamkniętych w kilku warstwach izolacji. Korzystanie z sieci komputerowych trzy rodzaje kabli .

1. Zakręcona para - kabel komunikacyjny, który jest zakręcona para przewody miedziane (lub wiele par przewodów) zamknięte w ekranowanej osłonie. Pary przewodów są skręcone ze sobą w celu zmniejszenia zakłóceń. Skrętka jest wystarczająco odporna na zakłócenia. istnieje dwa rodzaje tego kabla :

ü skrętka nieekranowana UTP

ü ekranowana skrętka STP.

Kabel ten charakteryzuje się łatwością instalacji. Kabel ten jest najtańszym i najbardziej rozpowszechnionym rodzajem komunikacji, który jest szeroko stosowany w najbardziej rozpowszechnionych sieciach lokalnych o architekturze Ethernet, zbudowanych w topologii gwiazdy. Kabel łączy się z urządzenia sieciowe za pomocą złącza RJ45.

Kabel służy do przesyłania danych z szybkością 10 Mb/s i 100 Mb/s. Skrętka jest zwykle używana do komunikacji na odległość nie większą niż kilkaset metrów. DO niedogodności

Skrętkę można przypisać możliwości prostego nieautoryzowanego podłączenia do sieci.

2. Kabel koncentryczny to kabel z miedzianym przewodem centralnym otoczonym warstwą materiału izolacyjnego, który oddziela środkowy przewodnik od zewnętrznego przewodzącego ekranu (warstwa plecionej miedzi lub folii aluminiowej). Zewnętrzny przewodzący ekran kabla pokryty jest izolacją.

istnieje dwa rodzaje kabla koncentrycznego :

ü cienki kabel koncentryczny o średnicy 5 mm

ü gruby kabel koncentryczny o średnicy 10 mm.

Koszt kabla koncentrycznego jest wyższy niż skrętki, a instalacja sieci jest trudniejsza niż skrętki. Kabel koncentryczny stosowany jest np. w sieciach lokalnych o architekturze Ethernet, zbudowanych zgodnie z topologią typu „shared bus”. Kabel koncentryczny jest bardziej odporny na zakłócenia niż skrętka i redukuje własne promieniowanie. Przepustowość wynosi 50-100 Mb/s. Dozwolona długość linii komunikacyjnej to kilka kilometrów. Nieautoryzowane połączenie do kabla koncentrycznego jest trudniejsze niż skrętka.

3. Kabel światłowodowy (optyczny) - to jest światłowód na podstawie silikonowej lub plastikowej, zamkniętej w materiale o niskim współczynniku załamania światła, który jest pokryty zewnętrzną powłoką. istnieje 2 rodzaje kabla światłowodowego : (mod to 1 włókno)

ü Jednomodowy

ü Wielomodowy

Światłowody wykorzystywane są głównie jako medium transmisyjne w światłowodowych sieciach telekomunikacyjnych różnego poziomu: od autostrad międzykontynentalnych po domowe sieci komputerowe. Zastosowanie światłowodów do linii komunikacyjnych wynika z faktu, że światłowód zapewnia wysokie bezpieczeństwo przed nieautoryzowanym dostępem, niską tłumienność sygnału przy przesyłaniu informacji na duże odległości oraz możliwość działania z ekstremalnie wysokimi prędkościami transmisji. Do 2006 r. osiągnięto szybkość modulacji 111 GHz, podczas gdy prędkości 10 i 40 Gbit/s stały się już standardową szybkością transmisji dla jednego kanału światłowodowego.

46. Kanały i technologie komunikacja bezprzewodowa w sieciach komputerowych.

Kanały radiowe dla komunikacji naziemnej (radioprzekaźnikowej i komórkowej) i satelitarnej tworzone są za pomocą nadajnika i odbiornika fal radiowych i odnoszą się do technologii bezprzewodowej transmisji danych.

1. Kanały komunikacji przekaźnikowej radiowej.

Kanały komunikacji przekaźnika radiowego składają się z sekwencji stacji będących przemiennikami. Komunikacja odbywa się w zasięgu wzroku, odległość między sąsiednimi stacjami wynosi do 50 km. Cyfrowe mikrofalowe linie komunikacyjne są wykorzystywane jako regionalne i lokalne systemy łączności i transmisji danych, a także do komunikacji między stacjami bazowymi komunikacja komórkowa.

2. Kanały satelitarne Komunikacja.

Systemy satelitarne wykorzystują anteny mikrofalowe do odbierania sygnałów radiowych ze stacji naziemnych i przekazywania tych sygnałów z powrotem do stacji naziemnych. Korzystanie z sieci satelitarnych trzy główne typy satelitów które znajdują się na orbitach geostacjonarnych, średnich lub niskich orbitach. Satelity są zwykle uruchamiane w grupach. Oddzielone od siebie mogą zapewnić pokrycie niemal całej powierzchni Ziemi. Bardziej celowe jest wykorzystanie łączności satelitarnej do zorganizowania kanału komunikacyjnego między stacjami znajdującymi się w bardzo dużych odległościach oraz możliwość obsługi abonentów w najbardziej niedostępnych punktach. Przepustowość jest wysoka – kilkadziesiąt Mb/s.

3. Kanały komunikacji komórkowej.

Komórkowe kanały radiowe są zbudowane na tych samych zasadach, co sieci telefonii komórkowej. Komunikacja komórkowa to bezprzewodowy system telekomunikacyjny składający się z sieci naziemnych stacji nadawczo-odbiorczych i przełącznika komórkowego (lub centrali komunikacja mobilna).

Stacje bazowe połączone są z centralą, która zapewnia komunikację zarówno pomiędzy stacjami bazowymi, jak iz innymi sieciami telefonicznymi oraz z globalnym Internetem. Pod względem funkcji centrala przełączająca jest podobna do konwencjonalnej centrali PBX z przewodową komunikacją.

LMDS (Local Multipoint Distribution System) to standard sieci komórkowe bezprzewodowa transmisja informacji dla abonentów stacjonarnych. System zbudowany jest na bazie komórkowej, jedna stacja bazowa pozwala na pokrycie obszaru o promieniu kilku kilometrów (do 10 km) i podłączenie kilku tysięcy abonentów. Same stacje bazowe są połączone ze sobą szybkimi kanałami łączności naziemnej lub kanałami radiowymi. Szybkość transmisji danych do 45 Mb/s.

4. Kanały komunikacji radiowej.

Kanały radiowe WiMAX (Worldwide Interoperability for Microwave Access) są podobne do Wi-Fi. WiMAX, w przeciwieństwie do tradycyjnych technologii dostępu radiowego, działa również na sygnał odbity poza zasięgiem wzroku stacji bazowej. Eksperci uważają, że sieci komórkowe WiMAX oferuje znacznie bardziej ekscytujące perspektywy dla użytkowników niż stacjonarne WiMAX dla klientów korporacyjnych. Informacje mogą być przesyłane na odległość do 50 km z prędkością do 70 Mbit/s.

kanały radiowe MMDS (Wielokanałowy system dystrybucji wielopunktowej). Systemy te są w stanie obsłużyć obszar w promieniu 50-60 km, podczas gdy pole widzenia nadajnika operatora jest opcjonalne. Średnia gwarantowana szybkość transmisji danych wynosi 500 Kbps - 1 Mbps, ale można zapewnić do 56 Mbps na kanał.

Kanały radiowe dla sieci lokalnych ... Standardem bezprzewodowym dla sieci lokalnych jest technologia Wi-Fi ... Wi-Fi zapewnia połączenie w dwóch trybach: punkt-punkt (do podłączenia dwóch komputerów) i połączenie infrastrukturalne (do podłączenia kilku komputerów do jednego punktu dostępowego). Szybkość wymiany danych do 11 Mb/s dla połączeń punkt-punkt i do 54 Mb/s dla połączeń infrastrukturalnych.

Kanały radiowe Bluetooth to technologia przesyłania danych na niewielkie odległości (nie więcej niż 10 m) i może być wykorzystywana do tworzenia sieci domowych. Szybkość przesyłania danych nie przekracza 1 Mb/s.

47. Jaka jest różnica między siecią komunikacyjną a siecią informacyjną.

Sieć komunikacji - system składający się z obiektów pełniących funkcje wytwarzania, przekształcania, przechowywania i zużycia produktu, zwanych punktami (węzłami) sieci oraz linii transmisyjnych (łącza, komunikacja, połączenia) przenoszących produkt pomiędzy punktami.

Charakterystyczna cecha sieci komunikacyjnej- duże odległości między punktami w porównaniu z wymiarami geometrycznymi powierzchni zajmowanych przez punkty. Informacja, energia, masa mogą występować jako produkt i odpowiednio rozróżnia się grupy sieci informacyjnych, energetycznych, materiałowych. W grupach sieci istnieje możliwość podziału na podgrupy. W związku z tym wśród sieci materiałowych można wyróżnić sieci transportowe, wodociągowe, przemysłowe itp. W funkcjonalnym projektowaniu sieci rozwiązywane są zadania syntezy topologii, dystrybucji produktu między węzłami sieci oraz w projektowaniu projekt, rozmieszczenie punktów w przestrzeni i wykonanie połączeń.

Cel sieci komunikacyjnych to transmisja danych z minimalną ilością błędów i zniekształceń. Sieć informacyjna może być zbudowana na bazie sieci komunikacyjnej, na przykład na bazie sieci Ethernet (technologia pakietowa do przesyłania danych, głównie lokalnych sieci komputerowych), z reguły budowane są sieci TCP/IP, które z kolei tworzą globalny Internet. Przykładami sieci komunikacyjnych są:

§ sieć komputerowa,

§ sieci telefoniczne,

§ sieci komórkowe,

§ sieci telewizji kablowej.

Sieć informacyjna - sieć komunikacyjna, w której informacja jest produktem wytwarzania, przetwarzania, przechowywania i wykorzystywania.

Sieć informacyjna składa się z:

Systemy abonenckie i administracyjne;

Sieć komunikacyjna, która je łączy.

W zależności od odległości między systemami abonenckimi, sieci informacyjne dzielą się na globalne, terytorialne i lokalne. Rozróżnij uniwersalne i specjalistyczne sieci informacyjne.

48. Jak sieci są podzielone terytorialnie?

W zależności od odległości między węzłami, które mają zostać połączone, rozróżnia się sieć komputerowa:

1. terytorialny - obejmujący znaczny obszar geograficzny; wśród sieci terytorialnych można wyróżnić sieci regionalne i globalne, mające odpowiednio skalę regionalną lub globalną; sieci regionalne są czasami nazywane sieciami MAN (Metropolitan Area Network), a powszechną angielską nazwą sieci terytorialnych jest WAN (Wide Area Network);

2. lokalny (LAN) – obejmujący ograniczony obszar (zwykle w odległości od stacji nie większej niż kilkadziesiąt lub kilkaset metrów od siebie, rzadziej o 1…2 km); sieci lokalne oznaczają LAN (Local Area Network); Doskonałym przykładem sieci LAN jest sieci korporacyjne (skala przedsiębiorstwa) - zestaw połączonych sieci LAN obejmujących terytorium, na którym jedno przedsiębiorstwo lub instytucja znajduje się w jednym lub kilku blisko położonych budynkach.

3. Zaznacz jedyny w swoim rodzaju globalny Internet (wdrożona w nim usługa informacyjna World Wide Web (WWW) jest tłumaczona na język rosyjski jako Sieć ogólnoświatowa); jest to sieć sieci z własną technologią. W Internecie istnieje koncepcja intranety(Intranet). Intranet - w przeciwieństwie do Internetu jest to wewnętrzna sieć prywatna organizacji. Zazwyczaj Intranet to miniaturowy Internet, który jest zbudowany na wykorzystaniu IP do wymiany i udostępniania niektórych informacji w organizacji. Mogą to być listy pracowników, listy numerów telefonów partnerów i klientów.

49. Czym jest system informacyjny?

SYSTEMY INFORMACYJNE - systemy przechowywania, przetwarzania, przekształcania, przesyłania, aktualizacji informacji za pomocą sprzętu komputerowego i innego. Konieczne jest zrozumienie różnicy między komputerami a systemami informacyjnymi. Komputery wyposażone w specjalistyczne przez oprogramowanie, stanowią bazę techniczną i narzędzie dla systemów informatycznych. System informacyjny jest nie do pomyślenia bez personelu współpracującego z komputerami i telekomunikacją.

V szerokim znaczeniu system informatyczny to połączenie wsparcia technicznego, programowego i organizacyjnego, a także personelu, mające na celu dostarczenie właściwym osobom na czas właściwych informacji.

Również w dość szerokim znaczeniu interpretuje pojęcie systemu informacyjnego Ustawa federalna Federacji Rosyjskiej z dnia 27 lipca 2006 r. Nr 149-FZ „O informacji, technologii informacyjnej i ochronie informacji”: „ System informacyjny- zbiór informacji zawartych w bazach danych i zapewniający ich przetwarzanie Technologie informacyjne i środki techniczne”.

V wąski zmysł system informacyjny nazywany jest tylko podzbiorem komponentów IS, w tym baz danych, DBMS i specjalistycznych programów aplikacyjnych. IS w wąskim znaczeniu jest uważany za system programowo-sprzętowy przeznaczony do automatyzacji celowych działań użytkowników końcowych, zapewniający, zgodnie z wbudowaną w nim logiką przetwarzania, możliwość pozyskiwania, modyfikowania i przechowywania informacji.

Zarządzanie plikami

Access odnosi się do pliku w celu odczytania lub zapisania w nim informacji. System plików obsługuje dwa typy dostępu do plików:

Ø sekwencyjna metoda dostępu;

Ø metoda bezpośredniego (bezpośredniego) dostępu.

W przypadku dostępu sekwencyjnego rekordy z pliku są odczytywane z rzędu, ściśle według ich lokalizacji w pliku. Dlatego, aby odwołać się (dostęp) do konkretnego rekordu, konieczne jest przeczytanie wszystkich poprzednich. Na dostęp bezpośredni zapewnia bezpośredni dostęp do rekordu po jego numerze w pliku. Mechanizm dostępu do pliku i jego zapisów podczas programowania ma również dwie opcje:

Dostęp do pliku za pomocą specjalnej tabeli - menedżera

blok plików;

· Dostęp do pliku po identyfikatorze.

Blok kontrolny plik (FCB - Blok Kontroli Plików) zawiera następujące informacje:

· Numer (litera) napędu, w którym zainstalowano płytę z plikiem;

· Nazwa pliku i jego rozszerzenie;

· Aktualny numer bloku w pliku;

· Długość rekordu w bajtach;

· Rozmiar pliku w bajtach;

· Data ostatniej modyfikacji pliku;

· Względna liczba rekordów (aktualna liczba);

· Numer rekordu itp.

Niektóre z powyższych parametrów wymagają dalszego wyjaśnienia. Plik składa się z bloków zawierających 128 rekordów każdy. Względny numer rekordu to numer kolejny rekordu w bloku. Bieżący numer bloku i względny numer rekordu są używane podczas sekwencyjnego dostępu do rekordów w pliku. Numer rekordu to parametr, który łączy numer bloku i względny numer rekordu w bloku; jest używany podczas losowego dostępu do rekordów pliku. Ważny parametr- długość rekordu (dokładniej długość logicznego, pozornego rekordu, która może różnić się od długości fizycznego rekordu ze względu na obecność różnych elementów usługi w rekordzie i strukturze plików). Długość rekordu służy do określenia liczby bajtów wysłanych podczas wymiany informacji z pamięcią RAM oraz przy określaniu pozycji rekordu w bloku. FCB umożliwia dostęp tylko do plików w bieżącym katalogu. Identyfikator pliku to ciąg znaków ASCIIZ, który identyfikuje plik. Ciąg znaków ASCIIZ- (ASCII-Zero) zawiera następujące informacje:

· Numer (logiczna nazwa) dysku i ścieżka do pliku (jeśli to konieczne);

· Nazwa pliku i jego rozszerzenie;

· Bajt zerowy (bajt zerowy).

Atrybuty plików

Atrybut to znak klasyfikujący plik, który określa sposób jego wykorzystania, prawa dostępu do niego itp. DOS OS pozwala na określenie w atrybucie następujących elementów:

R (Tylko do odczytu) - plik jest tylko do odczytu i nie można go usunąć ani zmienić. Przy próbie aktualizacji lub zniszczenia takiego pliku za pomocą systemu (za pomocą programów DOS) zostanie wyświetlony komunikat o błędzie. Atrybut jest ustawiony na ochronę przed przypadkową modyfikacją lub zniszczeniem;

H (ukryty) - ukryty plik... Ignorowany przez wiele poleceń DOS. Gdy katalog jest skanowany za pomocą polecenia DIR, informacje o ukrytym pliku zwykle nie są wyświetlane;

(System) to plik systemowy. Pliki systemowe przeznaczone są do obsługi systemu operacyjnego lub obsługi zewnętrznych urządzeń PC;

A (Archiwum) - plik jeszcze nie zarchiwizowany. Atrybut ten pozwala określić, czy plik został zarchiwizowany (tworzenie kopii zapasowej w specjalnym formacie). Atrybut A jest przypisywany do każdego nowo utworzonego pliku i jest odrzucany (niszczony) podczas tworzenia kopii zapasowej pliku.

Dowolny z wymienionych atrybutów lub żaden z nich nie może być przypisany do pliku w tym samym czasie.

Grupa atrybutów plików może warunkowo zawierać hasło, które zapewnia kontrolę dostępu do plików.

Pojęcie „pliku” obejmuje nie tylko przechowywane przez niego dane i nazwę, ale także atrybuty. Atrybuty to informacje opisujące właściwości pliku.

Przykłady możliwych atrybutów plików:

typ pliku (plik zwykły, katalog, plik specjalny itp.);

właściciel pliku;

twórca plików;

hasło dostępu do pliku;

informacje o dozwolonych operacjach dostępu do plików;

czas powstania, ostatni dostęp i ostatnia modyfikacja;

aktualny rozmiar pliku;

maksymalny rozmiar pliku;

flaga tylko do odczytu;

znak "ukryty plik";

znak "plik systemowy";

znak "plik archiwum";

znak „binarny / symboliczny”;

znak „tymczasowy” (usuń po zakończeniu procesu).

Zestaw atrybutów plików jest określony przez specyfikę systemu plików: w systemach plików różnych typów do scharakteryzowania plików można użyć różnych zestawów atrybutów. W systemie operacyjnym z jednym użytkownikiem zestaw atrybutów będzie pozbawiony cech związanych z użytkownikiem i bezpieczeństwem, takich jak właściciel pliku, twórca pliku, hasło dostępu do pliku i informacje o dozwolonym dostępie do pliku.

Użytkownik może uzyskać dostęp do atrybutów za pomocą narzędzi udostępnionych w tym celu przez system plików. Zwykle dozwolone jest odczytywanie wartości dowolnych atrybutów, ale tylko zmiana niektórych z nich. Na przykład użytkownik może zmienić uprawnienia do pliku (pod warunkiem, że ma niezbędne uprawnienia), ale nie może zmienić daty utworzenia ani bieżącego rozmiaru pliku.

Wartości atrybutów plików mogą być bezpośrednio zawarte w katalogach, tak jak ma to miejsce w systemie plików MS-DOS (rys. 5.4, a). Rysunek przedstawia strukturę 32-bajtowego wpisu katalogu zawierającego prostą nazwę symboliczną i atrybuty pliku. Tutaj litery oznaczają binarne atrybuty pliku: R - tylko do odczytu, A - zarchiwizowany, H - ukryty, S - systemowy, M - etykieta woluminu, D - katalog.

Ryż. 5. 4. Struktura katalogów:

a - Struktura rekordów katalogów MS-DOS (32 bajty); b - Struktura

Wpisy w katalogu UNIX OS

Inną opcją jest umieszczenie atrybutów w specjalnych tabelach, gdy katalogi zawierają tylko odniesienia do tych tabel. Takie podejście jest zaimplementowane na przykład w systemie plików ufs systemu UNIX OS. W tym systemie plików struktura katalogów jest bardzo prosta. Rekord o każdym pliku zawiera krótką symboliczną nazwę pliku oraz wskaźnik do i-węzła pliku, jak nazywana jest tabela ufs, w której skoncentrowane są wartości atrybutów pliku (rys. 5.4, b). W obu przypadkach katalogi zapewniają łącze między nazwami plików a rzeczywistymi plikami. Jednak podejście polegające na oddzieleniu nazwy pliku od jego atrybutów czyni system bardziej elastycznym. Na przykład plik można łatwo umieścić w kilku katalogach jednocześnie. Wpisy dla tego pliku w różnych katalogach mogą zawierać różne proste nazwy, ale pole łącza będzie zawierać ten sam numer i-węzła.

Zarządzanie plikami.

Zarządzanie plikami w systemie Windows XP odbywa się za pomocą programu Explorer lub folderu Mój komputer i ogranicza się do wykonywania następujących operacji:

- kopiowanie, przenoszenie i usuwanie plików (nie objęte tym kursem);

- ustalanie standardowych atrybutów;

- ustawianie dodatkowych atrybutów;

- przydział uprawnień.

Wszystkie te operacje są dostępne za pośrednictwem elementu Nieruchomości menu kontekstowe wywoływane dla pliku, folderu lub dowolnej ich kombinacji. W zależności od obiektu, na którym został naciśnięty prawy przycisk myszy, okno właściwości będzie zawierało różną liczbę zakładek.

Kliknij kliknij prawym przyciskiem myszy mysz w pustym miejscu miejsce pracy wywołania okien eksploratora menu kontekstowe dla obiektu nadrzędnego. Tak więc kliknięcie pustego miejsca w folderze spowoduje wyświetlenie menu kontekstowego tego folderu, a kliknięcie pustego miejsca podczas przeglądania zawartości folderu głównego dysku spowoduje wyświetlenie menu kontekstowego dysku.

Ustawianie standardowych atrybutów plików i folderów.

Standardowe atrybuty plików i folderów to przestarzały, prymitywny sposób kontrolowania dostępu do plików i folderów. Windows XP i inne nowoczesne systemy operacyjne mają znacznie bardziej elastyczne i wygodne mechanizmy zarządzania plikami.

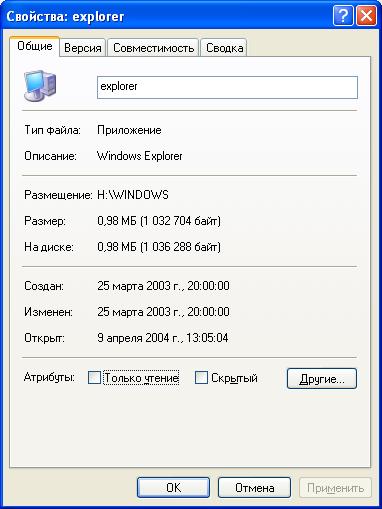

Standardowe atrybuty plików i folderów są ustawiane na karcie Ogólne okna właściwości. Wygląd tej zakładki dla plików i folderów jest w dużej mierze identyczny:

Właściwości folderu

Właściwości pliku

Na karcie Ogólne możesz dowiedzieć się:

- rzeczywisty i zajęty na dysku rozmiar pliku lub folderu;

- liczba plików i podfolderów (dla folderu);

- data i godzina utworzenia, data i godzina ostatniej modyfikacji i otwarcia (dla pliku).

Ponadto pola wyboru na tej karcie ustawiają dwa standardowe atrybuty Tylko do odczytu i Ukryty. Ogólnie rzecz biorąc, Windows XP, podobnie jak każdy inny system operacyjny Microsoft, obsługuje cztery standardowe atrybuty plików i folderów znajdujących się w systemach plików FAT, FAT32 i NTFS.

Atrybut | Opis |

Archiwalny | Wskazuje, że plik został zmodyfikowany od czasu ostatniej archiwizacji lub utworzenia kopii zapasowej. Ten atrybut jest ustawiany przez większość programów podczas tworzenia i modyfikowania pliku. Ten atrybut jest resetowany przez programy archiwizujące i narzędzia do tworzenia kopii zapasowych. Pomaga archiwizatorom i narzędziom do tworzenia kopii zapasowych wykryć zmodyfikowane pliki. |

Tylko do czytania | Wskazuje, że pliku nie można modyfikować. Ustawienie tego atrybutu nie może służyć do ograniczania dostępu do pliku lub folderu, ale ma na celu uniknięcie przypadkowego nadpisania lub usunięcia obiektu. Większość programów, próbując zapisać dane do takiego pliku lub próbując go usunąć, zadaje użytkownikowi dodatkowe pytanie, czy naprawdę chce usunąć plik lub folder. |

Wskazuje, że plik lub folder nie jest wyświetlany na ekranie podczas przeglądania. Zaprojektowany, aby ukryć ważne pliki systemowe przed użytkownikiem. Większość programów do obsługi plików, w tym Eksplorator plików, ma opcję ominięcia tego atrybutu. |

|

Systemowe | Wskazuje, że plik lub folder ma charakter systemowy. W systemie Windows 2000 służy tylko do Kompatybilność wsteczna z MS-DOS, Windows 3.x i Windows 9x. Ten atrybut oznacza pliki używane do Uruchamianie systemu Windows 2000, w katalogu głównym systemu i dyskietek startowych. Nie można zmienić za pomocą grafiki Narzędzia Windows 2000, ale można je zmienić za pomocą wiersza poleceń lub programów innych firm. |

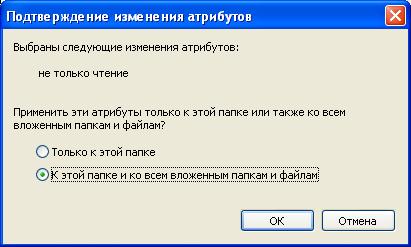

Zmiana atrybutów plików i folderów następuje po kliknięciu OK lub Zastosuj. W przypadku zmiany atrybutów folderu system Windows XP poprosi o wyjaśnienie, czy należy zmienić atrybuty podfolderów lub plików.

Proces zmiany atrybutów jest zwykle dość szybki, chociaż może zająć dużo czasu, jeśli operacja obejmuje kilka tysięcy plików i folderów.

Zmiana standardowych atrybutów z wiersza poleceń.

Aby zmienić standardowe atrybuty plików i folderów z wiersza poleceń, użyj polecenia atrybut

attrib [.exe] [+ r | -r] [+ a | -a] [+ s | -s] [+ h | -h] [[dysk:] [ścieżka] nazwa pliku]]

Opis klawiszy komendy attrib:

Klucz | Opis |

[dysk:] [ścieżka] nazwa pliku | Określa lokalizację folderu i pliku (plików), których atrybuty mają zostać zmienione. Czy dozwolone są dzikie karty? oraz * |

Określa przetwarzanie pasujących plików w określonym folderze i wszystkich podfolderach |

|

Wskazuje, że chcesz przetwarzać nie tylko pliki pasujące do parametru Nazwa pliku, ale także foldery spełniające ten sam warunek |

Aby zmienić atrybuty plików i folderów z zestawem atrybutów „system” lub „ukryty”, musisz najpierw usunąć te atrybuty.

Ustawianie dodatkowych atrybutów.

W systemach Windows NT, 2000 i późniejszych w systemie Windows XP do standardowych atrybutów plików i folderów dodano nowe atrybuty, zwane opcjonalnymi. Wszystkie te atrybuty można ustawić tylko dla plików i folderów znajdujących się na woluminach NTFS. Systemy plików FAT i FAT32 nie obsługują dodatkowe atrybuty.

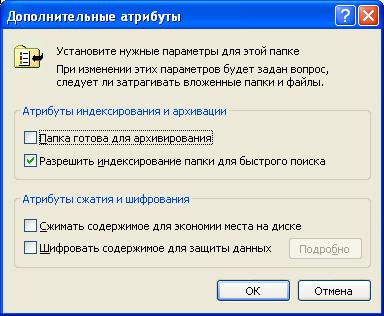

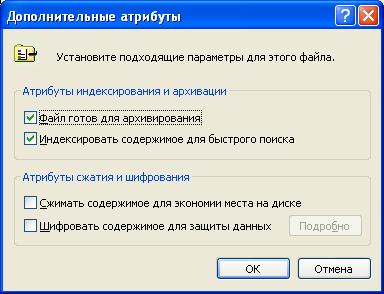

Aby ustawić dodatkowe atrybuty, kliknij przycisk Inne w oknie właściwości pliku lub folderu. Otworzy się okno do ustawienia dodatkowych atrybutów. Widok tego okna dla plików i folderów jest identyczny:

Dodatkowe atrybuty folderu

Dodatkowe atrybuty plików

Rozważmy bardziej szczegółowo dodatkowe atrybuty.

Atrybut | Opis |

Indeksowanie plików bardzo spowalnia ich zapisywanie i modyfikowanie. Powodem tego jest to, że zawartość pliku jest całkowicie ponownie indeksowana za każdym razem, gdy jest zmieniany.

Atrybuty kompresji i szyfrowania pliku wzajemnie się wykluczają. W obecnej wersji NTFS zaszyfrowane pliki nie mogą być kompresowane przez system operacyjny.

Szyfrowanie plików.

Zaszyfrowane system plików(Encrypting File System, EFS) obsługuje szyfrowanie plików przechowywanych na woluminach NTFS. Szyfrowanie EFS opiera się na technologii klucza publicznego i jest dostarczane przez zintegrowaną usługę. To pozwala:

- ułatwić zarządzanie zaszyfrowanymi plikami;

- chronić ważne pliki przed nieautoryzowanym dostępem do nich przez innych użytkowników i intruzów, nawet jeśli zostaną przechwycone dysk twardy z komputera i podłącz go do innego komputera;

- zapewnić przejrzyste odszyfrowywanie plików podczas uzyskiwania do nich dostępu przez prawowitego właściciela;

- wykonywać przejrzyste kopiowanie i przenoszenie zaszyfrowanych plików - wszystkie operacje na plikach są wykonywane bez odszyfrowywania plików;

- przechowuj zaszyfrowane dane użytkownika na różnych komputerach w lokalna sieć oraz w profilach mobilnych – certyfikat użytkownika jest przechowywany na serwerze w urzędzie certyfikacji, co pozwala na użycie tego certyfikatu z dowolnego komputera w domenie.

Użytkownik posiadający klucz prywatny do zaszyfrowanego pliku może otworzyć ten plik i pracować z nim jak ze zwykłym dokumentem – system odszyfruje go automatycznie. Plik nie jest dostępny dla użytkownika, który nie posiada takiego klucza.

Podczas pracy z zaszyfrowanymi plikami system Windows XP zapewnia odpowiednie zabezpieczenia. Oznacza to, że wszystkie kopie robocze pliku są zaszyfrowane. W razie potrzeby możesz zaszyfrować pliki tymczasowe. Zaszyfrowane dane pliku nie są zapisywane w pliku stronicowania. Wszystko to gwarantuje, że dane zaszyfrowanego pliku nie pojawią się na dysku jako odszyfrowane.

Ponadto EFS zawiera specjalny mechanizm przeznaczony do przywracania dostępu do zaszyfrowanych plików w przypadku utraty klucza prywatnego. Może się to zdarzyć, gdy usuniesz certyfikat lub użytkownika, który był właścicielem tego certyfikatu. Mechanizm przywracania dostępu do zaszyfrowanych danych realizowany jest przez specjalnego agenta odzyskiwania, którego parametry są określane zasady grupy... Ogólnie zadaniem agenta jest zapewnienie specjalnego klucza, którego można użyć do odszyfrowania pliku. Użytkownicy, którzy mają prawo do przywracania danych zaszyfrowanych przez innych użytkowników, są zdefiniowani w profilach grup.

Zaszyfrowany system plików może być używany do szyfrowania plików znajdujących się na innych komputerach. Jednak dane w tym przypadku są przesyłane przez sieć w postaci niezaszyfrowanej. W przypadku konieczności szyfrowania danych i transmisji przez sieć lokalną konieczne jest użycie specjalistycznych protokołów (SSL, IPSec itp.).

Aby zaszyfrować plik, muszą być spełnione następujące warunki:

- plik nie może być skompresowany (Windows XP niezależnie monitoruje spełnienie tego warunku i w razie potrzeby rozpakowuje plik);

- użytkownik, który szyfruje plik, musi posiadać certyfikat cyfrowy, który umożliwia mu szyfrowanie plików (Windows XP samodzielnie generuje żądanie certyfikatu, gdy plik jest szyfrowany).

Proces szyfrowania plików.

Mechanizm szyfrowania plików jest następujący: na woluminie NTFS tworzony jest folder, który zostanie zaszyfrowany. Aby go zaszyfrować, otwórz okno Nieruchomości dla tego folderu w zakładce Ogólny naciśnij przycisk Inne i zaznacz pole wyboru Szyfruj zawartość, aby chronić dane. Wszystkie pliki umieszczone w tym folderze zostaną zaszyfrowane, a sam folder zostanie oznaczony jako zaszyfrowany. W rzeczywistości szyfrowane są tylko pliki w tym folderze, a nie sam folder.

Klucze szybkiego szyfrowania symetrycznego są używane do faktycznego zaszyfrowania pliku. Do szyfrowania każdego bloku pliku używany jest oddzielny klucz symetryczny. Wszystkie klucze symetryczne używane do szyfrowania pliku są szyfrowane dwoma kluczami - kluczem publicznym użytkownika i kluczem publicznym agenta odzyskiwania. W postaci zaszyfrowanej klucze te są przechowywane w polach Pole deszyfrowania danych (DDF) i pole odzyskiwania danych (DRF).

Do szyfrowania EFS używa Microsoft Base Cryptographic Provider. Ten dostawca wykonuje szyfrowanie przy użyciu klucza 56-bitowego. Począwszy od dodatku Service Pack 2 dla systemu Windows 2000, do szyfrowania używany jest klucz 128-bitowy.

Deszyfrowanie danych odbywa się w odwrotnej kolejności. Zawartość pola DDF jest deszyfrowana kluczem prywatnym użytkownika próbującego otworzyć plik. Jeśli się powiedzie, zawartość pliku zostanie odszyfrowana przy użyciu kluczy symetrycznych. EFS automatycznie wykrywa szyfrowanie pliku i wyszukuje klucz prywatny użytkownika. Jeśli EFS nie może odszyfrować pliku, użytkownik otrzyma komunikat o błędzie dostępu do pliku.

Gdy administrator usunie konto użytkownika, użytkownik traci wszystkie zaszyfrowane pliki. Aby tego uniknąć, utwórz wcześniej dysk odzyskiwania hasła, otwórz okno Konta użytkowników iw sekcji Zadania pokrewne wybierz opcję Zapobiegaj utracie haseł.

Deszyfrowanie.

Aby plik był niezaszyfrowany, usuń zaznaczenie pola Szyfruj zawartość w celu ochrony danych (Właściwości pliku -> Inne).

Korzystanie z agenta odzyskiwania.

Jeśli klucz publiczny właściciela pliku nie jest dostępny, agent odzyskiwania może odszyfrować plik, używając swojego klucza prywatnego do odszyfrowania pola DRF. Jeśli agent odzyskiwania znajduje się na innym komputerze w sieci, w celu odszyfrowania plik należy przenieść na ten sam komputer, na którym prywatny kluczśrodek do odzyskiwania. Możesz także przesłać klucz prywatny agenta na komputer zawierający pliki do przywrócenia. Jednak kopiowanie klucza prywatnego na inny komputer stanowi poważne naruszenie bezpieczeństwa i dlatego jest zdecydowanie odradzane.

Na lokalny komputer domyślnym agentem odzyskiwania jest administrator lokalny. Jeśli komputer jest przyłączony do domeny, administrator domeny jest domyślnym agentem odzyskiwania.

Regularna wymiana środków regenerujących zapewni więcej wysoki poziom bezpieczeństwo systemu. Jednak po zmianie agenta odzyskiwania stary agent odzyskiwania traci dostęp do pliku i nie można go użyć do jego przywrócenia. Dlatego firma Microsoft zaleca przechowywanie certyfikatów odzyskiwania i kluczy prywatnych do czasu zaktualizowania wszystkich plików zaszyfrowanych przy użyciu tych kluczy.

Osoba wyznaczona jako agent odzyskiwania posiada specjalny certyfikat zawierający klucz prywatny służący do odzyskiwania zaszyfrowanych plików. Agent odzyskiwania nie musi podejmować specjalnych kroków, aby uzyskać dostęp do zaszyfrowanego pliku. Jeśli jego klucz może zostać użyty do odszyfrowania pola DRF, system Windows XP automatycznie przyzna mu dostęp do pliku. Podczas przywracania zaszyfrowanego pliku zaleca się natychmiastowe odszyfrowanie go poprzez odznaczenie pola Zaszyfruj zawartość w celu ochrony danych we właściwościach pliku.

Szyfrowanie plików z wiersza poleceń.

Wszystkie operacje szyfrowania i odszyfrowywania plików można również wykonać z wiersza poleceń za pomocą narzędzia szyfr który ma następującą składnię:

szyfr [.exe] [nazwa pliku [...]]

szyfr [.exe] / K

szyfr [.exe] / W: folder

Opis klawiszy poleceń szyfrowania:

Klucz | Opis |

Brak parametrów szyfr wyświetla informacje o szyfrowaniu bieżącego folderu i wszystkich zawartych w nim plików.

Wyłącz EFS.

Administrator może całkowicie wyłączyć szyfrowanie plików, usuwając ustawienia Polityki Klucza Publicznego. V system operacyjny Szyfrowanie plików w systemie Windows XP nie jest możliwe bez agenta odzyskiwania, co oznacza, że pusta polityka odzyskiwania uniemożliwia szyfrowanie i wyłącza EFS.

Różnice między strukturami partycji GPT i MBR

Różnice między strukturami partycji GPT i MBR Wyczyść Internet Explorera

Wyczyść Internet Explorera Aktualizacje systemu Windows są pobierane, ale nie są instalowane

Aktualizacje systemu Windows są pobierane, ale nie są instalowane