Как выглядит правильный файл lmhosts. Файл hosts Windows. Использование hosts в своих целях

Сегодня достаточно часто пользователи социальных сетей вроде «ВКонтакте» или «Одноклассники» встречаются с проблемой входа на сайт. Контроль за этим система осуществляет посредством файла HOSTS, который располагается в дереве C:\Windows\System32\drivers\etc. К сожалению, именно эта служба наиболее часто подвержена воздействию вирусов. Попробуем разобраться, как исправить ситуацию.

Какие файлы находятся в директории C:\Windows\System32\drivers\etc, и за что они отвечают?

Большинство людей знакомы с этими файлами, но часто расстраиваются, когда они не работают должным образом. Обычно это связано с тем, что у них есть очень простые, но специфические требования, чтобы они вообще работали. Уловка есть несколько ошибок, о которых вам нужно знать.

- Всегда используйте заглавные буквы, чтобы быть в безопасности.

- Также полезно добавить доменное имя.

- Это требует двух строк и использует чрезвычайно критическое форматирование.

Какие файлы находятся в директории C:\Windows\System32\drivers\etc, и за что они отвечают?

Для начала обратим внимание на файлы, находящиеся в данной папке. Кроме искомого файла, здесь должны располагаться еще всего лишь четыре объекта. Если есть что-то еще, можно смело утверждать, что или что-то подобное.

Что касается функций файлов, например, объект C:\Windows\System32\drivers\etc\services и остальные файлы, включая HOSTS, protocol, lmhosts и networks, отвечают за некоторые функции доступа пользователя к определенным ресурсам в Сети.

Как найти и отредактировать этот файл?

Имейте в виду, что при редактировании этих файлов вы можете столкнуться с конфликтами или неэффективными изменениями, если вы не перезагружаете или не очищаете локальные кеши имен. Эта документация архивируется и не поддерживается. Если имя помечено между двойными кавычками, оно используется точно так же, как указано. По умолчанию 16-й символ устанавливается для идентификации службы сетевого клиента, которая зарегистрировала это имя. Как вы можете видеть, единственная разница между этими двумя именами - это 16-й символ. 16-й символ позволяет однозначно идентифицировать каждую из сетевых клиентских служб, запущенных на компьютере.

- Каждая запись должна быть отдельной строкой.

- Окончательная запись в файле должна быть завершена возвратом каретки.

Рассматриваемый определяет соответствие базы данных имен доменов адресам IP. Кроме того, его использование предполагает ускорение доступа пользователя к наиболее часто посещаемым страницам в Интернете в обход DNS-серверов, а также блокирование некоторых нежелательных ресурсов или баннерных ссылок. По умолчанию, кроме описательной текстовой части, он содержит одну-единственную интересующую нас запись в конце текста, а именно: 127.0.0.1 localhost. Все! Больше никаких дополнительных записей в нем быть не должно.

Обратите внимание на следующие характеристики предыдущего примера. Поскольку его имя включает пробелы, имя и специальный символ заключены в двойные кавычки. Эта запись должна быть добавлена в следующий подраздел реестра. Не используйте редактор реестра, чтобы редактировать реестр напрямую, если у вас нет альтернативы. Редакторы реестра обходят стандартные меры предосторожности, предоставляемые административными инструментами. Эти меры предосторожности не позволяют ввести конфликтующие настройки или настройки, которые могут ухудшить производительность или повредить вашу систему.

Проверка IP-адреса сайтов

Если говорить о примере соответствия доменного имени реальному IP-адресу ресурса, проверить его можно совершенно элементарным образом, используя в командной строке стандартный ввод команды ping, после которой через пробел указывается URL проверяемого ресурса.

Исправление файла hosts

Когда происходит активность контроллера домена, например запрос входа в систему, компьютер отправляет запросы на имя группы домена. В локальной подсети компьютер транслирует запрос, и он подбирается любыми локальными контроллерами домена. Это гарантирует, что аутентификация входа в систему, изменения пароля, просмотр и т.д. будут работать правильно для локального домена. Это гарантирует, что продвижение резервного контроллера домена на основной контроллер домена не влияет на способность продвинутого контроллера домена предлагать все услуги членам домена. Опять же, резервные контроллеры домена в удаленных доменах также должны быть включены, чтобы продвижение в основной домен контроллер не нарушает возможности просмотра удаленных доменов. Специальные группы ограничены в общей сложности 25 членами.

Чтобы получить IP любого ресурса, необходимо использовать следующую комбинацию: ping www.(название сайта).(принадлежность домена). Например, для сети Facebook это будет выглядеть как ping www.facebook.com. После исполнения команды на экране и будет выведен искомый адрес и статистика так называемого пингования.

Что делать, если файл заражен вирусом?

К сожалению, именно файл C:\Windows\System32\drivers\etc\HOSTS вирусы заражают наиболее часто. После этого при входе юзера в ту же социальную сеть происходит либо его перенаправление на сайт-клон, либо вообще выдается сообщение с требованием оплаты входа. Сразу же оговоримся: ни одна «социалка» за пользование услугами ресурса денег не берет. Отсюда вывод: это вирус (иногда искусственное блокирование, что встречается крайне редко).

Что делать, если файл заражен вирусом?

Многоточечным устройством является компьютер с несколькими сетевыми адаптерами. Это известно как включение блока, которое позволяет нескольким серверам искать правильную копию определенного файла. Даже в однопользовательских системах перенаправленные сопоставления дисков могут меняться между сеансами входа в систему.

Что такое файл hosts

Держать окно терминала открытым; вам понадобится это в скором времени. Такая же программа, другой интерфейс, и вы не сможете использовать мышь. Перемещайтесь вверх и вниз с помощью клавиш со стрелками и нажмите «Ввод», чтобы развернуть меню или просмотреть сведения о любом предмете.

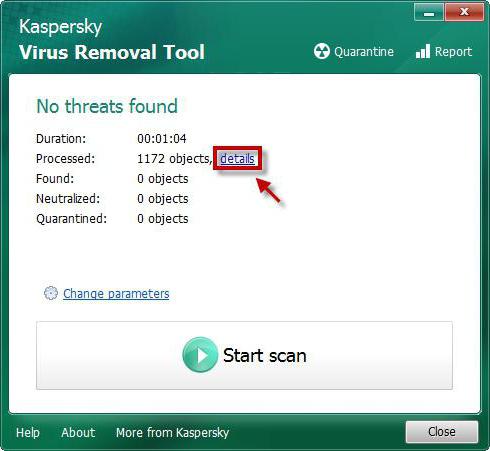

Если уж случилась такая беда, для начала следует проверить компьютерную систему В некоторых случаях не стоит использовать даже установленный в системе антивирус, поскольку он уже пропустил угрозу, и гарантии, что он ее обнаружит и удалит в результате сканирования по требованию, нет.

Вы увидите что-то вроде этого.

Перейдите в раздел «Сетевые операции», «Клиентские задачи», затем «Основная информация хоста».

На данный момент было бы неплохо перезагрузить компьютер. В командной строке введите. Пока компьютер загружается, смотрите две строки. Видимо, бывают ситуации, когда вы не хотите, чтобы они были одинаковыми.

Лучше запустить какие-нибудь портативные утилиты вроде Dr. Web (лучше всего Cure IT!) или KVRT, которые даже не требует инсталляции. Но даже такие мощные продукты помогают не всегда, а блокировка доступа к ресурсам, прописанная в файле C:\Windows\System32\drivers\etc\HOSTS остается и продолжает работать. Посмотрим, как можно от нее избавиться.

Вы можете отредактировать этот файл или создать свой собственный. Файл с образцами хостов уже существует; отредактировать его или создать новый с нуля, как вы пожелаете. Файл моих хостов выглядит следующим образом. Он используется для внутренней диагностики. Вы можете получить очень конкретный, если хотите, но у меня только одна строка.

На самом деле есть способы, по которым недобросовестные люди могут обойти эту гарантию, хотя она требует большего опыта, чем у обычного пользователя. Вы можете отредактировать эту версию или просто создать новую, которая будет намного короче. Убедитесь, что в вашем файле указан текст этой строки. Будет много прокрутки, слишком быстро для вас.

Исправление текста файла вручную

Для начала заходим в саму директорию C:\Windows\System32\drivers\etc, после чего выбираем наш файл и правым кликом вызываем меню с командой «Открыть с помощью…» (изначально сам системный файл двойным кликом не откроется, поскольку не имеет расширения). Теперь из списка доступных программ выбираем стандартный «Блокнот» и смотрим на содержимое текста.

Когда следует прекратить использование NetBIOS

Введите это в командной строке. Если первоначально не сообщалось об ошибках, вероятность того, что изменится, не изменится. По умолчанию для всех остальных параметров работают нормально в моей сети. Хотя пароли зашифрованы, это не очень надежное шифрование. Существует простой способ узнать, есть ли у вас теневые пароли.

Есть семь полей, разделенных двоеточиями.

Преобразование в теневые пароли легко. Вы не увидите никаких сообщений и вскоре вернетесь к командной строке.

Пароли теперь хранятся в отдельном и более строго зашифрованном файле. В командной строке введите следующее. Если путь не существует, вы получите сообщение об ошибке, и в этом случае попробуйте следующее.

Как правило, в зараженном файле могут присутствовать записи вроде 127.0.0.1, после которых указаны адреса ресурсов тех же «социалок» (например, 127.0.0.1 odnoklassniki.ru). Это первый признак того, что они произведены вследствие срабатывания вредоносного кода. Получается, что управляющие элементы системы, ссылаясь на файл HOSTS, постоянно производят при попытке обращения к нему.

После ввода последней строки выше вас, вероятно, попросят подтвердить. Файл хорошо похоронен в структуре каталогов, а оригинал ушел. Вы ничего не можете с этим поделать. Если вы видите сообщение об ошибке «нет такого пользователя» или не можете добавить или изменить пароль, введите следующее.

Вам не будет предложено ввести старый пароль пользователя, только новый, а затем снова подтвердить. Если это не работает, перезагрузите компьютер. Имя компьютера необязательно заключено в кавычки. Отделите предметы как минимум одним пространством. Однако он также может обозначать специальные ключевые слова, как описано в этом разделе. Однако запятые представляют собой пробелы, и в этой строке ваше имя домена должно быть 15 символов. Это, скорее всего, из-за проблем с разрешениями; есть объяснение того, как обходить это ниже.

Простейшим методом исправления является удаление всего содержимого при дальнейшей вставке оригинального текста (его можно взять с другого компьютера или найти в Интернете). После этого нужно просто сохранить изменения (Ctrl + S) и перегрузить компьютерный терминал. Можно, конечно, попытаться заменить искомый файл на оригинальный, но вряд ли система позволит это сделать даже при условии наличия прав администратора. К тому же такой вариант срабатывает примерно в 20-30% случаев.

Использование hosts в своих целях

- Откройте «Блокнот» или другой текстовый редактор, например «Блокнот».

- Совет 1 для быстрого доступа к этой папке.

Для чего используется файл хостов?

Модифицируя его, вредоносное ПО может блокировать доступ к антивирусным обновлениям или принуждать вас к вредоносному веб-сайту. Более простой способ заблокировать определенные домены с вашего компьютера - использовать. Вы можете отключить определенную запись, поставив перед ней знак #.

Проблемы со HOSTS и объектом lmhosts.sam

Проблема зачастую может быть более серьезной. Дело в том, что иногда при входе в директорию C:\Windows\System32\drivers\etc нужный нам файл HOSTS визуально отсутствует.

Сначала в «Проводнике» следует использовать меню сервиса, после чего выбрать параметры папок, где задействуется параметр показа скрытых объектов (файлов и папок). Кроме того, нужно поснимать «птички» со строк сокрытия защищенных системных файлов и расширений для зарегистрированных типов. Теперь наш файл виден.

Обратите внимание, что есть способы изменить порядок, на котором компьютер выполняет разрешение имен доменов. Также рекомендуется, чтобы вы использовали этот файл для периодического резервного копирования, копируя его на другое имя. Сетевое тестирование.

Это имеет два преимущества; одним из которых является то, что он может ускорить просмотр, поскольку вам больше не нужно ждать, пока вы загружаете рекламу с сайтов рекламной сети, и потому, что ваш просмотр будет более безопасным, так как вы не сможете достичь известных вредоносных сайтов.

Однако тут начинаются настоящие проблемы. Дело в том, что при попытке редактирования или сохранения система выдает сообщение о том, что файл C:\Windows\System32\drivers\etc\HOSTS недоступен для записи. Что делать в этом случае?

Применяем кардинальные меры - удаляем файл HOSTS, желательно и из «Корзины». Быстро удалить его, минуя «Корзину», можно сочетанием Shift + Del. Затем кликаем правой кнопкой на свободном пространстве окна и выбираем команду создания нового текстового файла и называем его hosts или HOSTS без расширения, как хотите, роли это не играет. Соглашаемся с предупреждение системы относительно смены расширения и приступаем к редактированию. Как уже понятно, действия дальше аналогичны предыдущему варианту - просто вставляем оригинальное содержимое и сохраняем только что созданный документ. После этого удаляем файл lmhosts.sam (именно он влияет на работоспособность искомого хост-файла), после чего опять же производим перезагрузку системы.

Как получить и отредактировать файл хостов

Эта услуга не нужна и может быть отключена. Ниже перечислены веб-сайты, которые создают файлы этих типов хостов. Предупрежден о потенциальных замедлениях, вызванных файлами больших хостов, и о том, как это исправить. Но где этот каталог находится на диске? Здесь начинается путаница. Совсем наоборот. Требование двух разных системных каталогов32 было решено перенаправлением. Процедура немного утомительна. Вот как это сделать с 64-битным «Блокнотом».

- Выберите «Все файлы» в нижнем правом углу.

- Внесите изменения и сохраните их.

Такой вариант восстановит доступ к любимым сайтам, которые до этого были заблокированы. Кстати сказать, и срабатывает такой способ практически всегда.

Вместо послесловия

Как видно из вышесказанного, исправить проблему с блокированием интернет-ресурсов можно совершенно просто, даже не обладая для этого какими-то особыми знаниями и навыками. Правда, прежде чем приступать к редактированию системного объекта HOSTS, следует убедиться, что стандартная проверка антивирусным ПО ничего не дала. Некоторые юзеры пытаются использовать утилиты вроде Microsoft Fix It. Учтите, при наличии в системе вируса файлы будут заражены повторно, а исправления будут сделаны всего лишь на время.

Сначала вам может потребоваться право собственности на файл. Скопируйте вставьте следующий текст в файл блокнота. Каждая запись # должна храниться в отдельной строке. Вас могут попросить разрешения на его замену. В командной строке, которая показывает, введите следующие 2 команды. . Структура файлов хостов очень проста.

Теперь вы увидите файл с именами хостов в открытой папке. Таким образом, вам нужно будет получить право собственности и полный контроль над этим файлом, чтобы иметь возможность его модифицировать. После получения права собственности откройте файл в Блокноте и замените его содержимое следующим текстом.

Если включена система NetBIOS, то на всех компьютерах Windows поддерживается кэш имен NetBIOS, разрешение которых они уже выполняли. Когда компьютеру требуется разрешение NetBIOS-имени, то сначала происходит обращение к кэшу. Если это имя не найдено в кэше, то далее используется метод, определяемый типом узла данного компьютера.

- Клиент, не использующий WINS, отправляет широковещательные сообщения для разрешения имени, и в случае неудачного результата обращается к локальному файлу LMHOSTS.

- Клиент WINS может использовать для разрешения имен NetBIOS любой из имеющихся методов. Сначала он использует кэш имен NetBIOS, затем обращается к серверу WINS. Если сервер WINS не дает результата, то происходит рассылка широковещательных сообщений, и в случае неудачного результата происходит обращение к файлу LMHOSTS.

В следующих разделах дается описание возможных методов разрешения имен NetBIOS в том порядке, как они использовались бы на компьютере, поддерживающем WINS.

Другие похожие статьи, которые могут вас заинтересовать

Для тех, кто не может получить права администратора, загрузите «взять на себя» свою программу, которая позволяет вам принимать права администратора на программу. удалите файл хоста, окна создадут новый файл при перезапуске, и браузер отлично работает после создания нового файла хоста. Помогите, поскольку мне нужен компьютер, чтобы экономически выжить. . Позвольте мне привести вам два примера, где это может быть полезно. Это практически ничего не загружает, когда веб-сайт пытается загрузить рекламу, всплывающее окно или другой элемент.

Кэш имен NetBIOS . Во время каждого сетевого сеанса клиентский компьютер сохраняет в кэше памяти все имена NetBIOS, для которых было успешно выполнено разрешение, чтобы их можно было использовать повторно. Поскольку кэш хранится в памяти, его использование является самым быстрым и эффективным способом разрешения имен. Это первый ресурс, к которому обращаются узлы всех типов, когда им требуется разрешение какого-либо имени. Вы можете увидеть текущее содержимое кэша имен NetBIOS вашего компьютера, набрав nbtstat -c в командной строке.

Разрешение имен WINS. WINS – это средство на уровне сети предприятия для регистрации и разрешения имен NetBIOS. Это единственный механизм, доступный сети Windows Server 2003/2000, который автоматически поддерживает базу данных NetBIOS-имен сети и соответствующих им IP-адресов. В отличие от широковещательных сообщений служба WINS использует только отдельные сетевые сообщения, что позволяет ей работать независимо от границ между сегментами сети. Использование отдельных сообщений WINS позволяет существенно сократить объем сетевого трафика, который возникает за счет операций разрешения имен NetBIOS.

WINS поставляется вместе с Windows Server 2003, и она функционирует как служба. В ваш комплект администрирования включена оснастка WINS, которая позволяет вам управлять всеми серверами WINS в сети вашего предприятия из одной центральной точки. Для повышения скорости (а также отказоустойчивости) вы можете запускать в сети предприятия несколько серверов WINS. Базы данных WINS могут автоматически реплицироваться через заранее заданные периоды времени или в указанные моменты дня. Вы можете запланировать репликацию WINS через каналы глобальной сети (WAN) на периоды низкого уровня трафика, создавая тем самым унифицированную базу данных для распределенной по всему миру сети.

WINS также позволяет своим клиентам выполнять навигацию среди машин других сегментов сети, не запрашивая услуг главных браузеров в этих сетях. Это позволяет пользователям взаимодействовать с другими машинами в удаленных сайтах, не занимая канал глобальной сети трафиком браузера.

Если клиенту WINS требуется разрешение имен NetBIOS, то он отправляет отдельное сообщение NAME QUERY REQUEST первому серверу WINS, указанному на странице WINS Address диалогового окна TCP/IP Properties. Затем сервер WINS отвечает сообщением POSITIVE NAME QUERY RESPONSE, содержащим запрашиваемое имя и соответствующий IP-адрес, или сообщением NEGATIVE NAME QUERY RESPONSE, указывающим, что в базе данных нет записи с этим именем.

Если имеется некоторая задержка с ответом на запрос, сервер WINS отправляет клиенту пакеты WACK (WAIT FOR ACKNOWLEDGEMENT RESPONSE – ожидать подтверждающего ответа), чтобы клиент не перешел к использованию следующего метода разрешения имен.

Если сервер WINS не может выполнить разрешение имени, отправив отрицательный ответ или не отправив никакого ответа, то клиент обращается к вторичному (резервному) серверу WINS и повторяет весь процесс. Если это не может сделать и вторичный сервер, то компьютер, который является H-узлом, переходит к использованию широковещательных сообщений для разрешения имени. Но если серверы WINS не могут ответить на любые запросы разрешения имен, то клиент продолжает попытки контакта с этими серверами, чтобы вернуться к разрешению имен WINS, как только появится такая возможность.

Разрешение имен с помощью широковещательных сообщений

Если разрешение имен NetBIOS происходит с помощью широковещательных сообщений, то все зарегистрированные компьютеры должны отвечать на запросы, в которых указаны их имена. Компьютер, который применяет широковещательные сообщения для разрешения имен, генерирует тот же пакет NAME QUERY REQUEST, что и клиент WINS, за исключением того, что запрос направляется в виде широковещательных сообщений всем компьютерам данной локальной подсети. Каждый компьютер, получивший этот пакет, должен проверить имя, для которого запрашивается IP-адрес.

Если пакет содержит нераспознаваемое имя, то он "молча" удаляется. Но если компьютер опознал свое собственное имя в этом запросе, то он должен ответить отправителю пакетом POSITIVE NAME QUERY RESPONSE, содержащим его IP-адрес. Этот пакет отправляется как отдельное (не широковещательное) сообщение.

Метод разрешения имени с помощью широковещательных сообщений используется всеми старыми системами Windows, которые не являются клиентами WINS (после попытки получить имя из кэша имен). Если имя, которое должно быть разрешено, принадлежит компьютеру в другом сегменте сети, то широковещательные сообщения не могут попасть в этот сегмент, и этот метод даст неудачный результат (по истечении периода тайм-аута для широковещательных сообщений).

Файл LMHOSTS

Если не удается разрешить имя NetBIOS с помощью широковещательных сообщений, то следующая альтернатива – это файл LMHOSTS на локальном жестком диске. Клиенты, не поддерживающие WINS, делают это автоматически. Чтобы клиент WINS мог использовать файл LMHOSTS (после того, как поиск с помощью WINS и широковещательных сообщений не дал результата), вы должны установить флажок Enable LMHOSTS Lookup (Разрешить поиск в LMHOSTS) на странице WINS Address диалогового окна TCP/IP Properties.

Примечание . Использование файла LMHOSTS не включено в стандарт NetBT как часть определений типов узлов. Поэтому клиентов, которые используют LMHOSTS, называют системами расширенного B-узла или H-узла.

Файл LMHOSTS аналогичен файлу HOSTS (который используется для разрешения хост-имен) за исключением того, что он содержит список имен NetBIOS. Он находится в той же папке, что и HOSTS (%SystemRoot%\System32\drivers\.. .), и Windows предоставляет файл-образец с именем Lmhosts.sam, который вы можете использовать как модель для своего собственного файла (это текстовый файл, который вы можете просматривать с помощью Notepad [Блокнот]).

Для компьютера, который не являются клиентом WINS, файл LMHOSTS – это единственное средство разрешения имен, доступное компьютерам в других сегментах сети. Чтобы регистрировать имена NetBIOS, нужно вручную отредактировать файл LMHOSTS и добавить запись для каждого компьютера, с которым вы будете взаимодействовать. Каждая запись должна содержать IP-адрес компьютера, после которого в той же строке (через пробел) должно следовать соответствующее NetBIOS-имя.

В отличие от файла HOSTS файл LMHOSTS может содержать дополнительные средства, которые помогают в процессе разрешения имен.

- #PRE . Если тег #PRE добавляется к какой-либо записи в файле LMHOSTS, то эта запись заранее загружается в кэш имен NetBIOS при каждой загрузке данного компьютера. Добавление в файл LMHOSTS компьютеров, к которым чаще всего выполняется доступ, ускоряет разрешение имен даже для клиентов WINS. Тег #PRE следует добавлять в конец записи с одним или несколькими пробелами, отделяющими его от имени NetBIOS.

- #DOM:имя_домена . Тег #DOM используется, чтобы связать запись файла LMHOSTS с доменом Windows NT, который указывается переменной имя_домена. В результате компьютер, указанный в этой записи, будет получать список для навигации среди компьютеров домена от главного контроллера (PDC) указанного домена. Это позволяет компьютерам, не использующим WINS, выполнять навигацию среди компьютеров домена, которые находятся в других сегментах сети. Тег #DOM вместе со своим параметром помещается в конец записи после пробела.

- #INCLUDE путь

. Тег #INCLUDE позволяет вам получать доступ к файлу LMHOSTS, находящемуся в другом месте. Обычно это средство используется для доступа к файлу на каком-либо сетевом диске, где он может одновременно использоваться другими клиентами. Это означает, что вы можете редактировать один централизованный файл LMHOSTS вместо обновления по отдельности копий на рабочих станциях. Этот тег, после которого следует полный UNC-путь к файлу, должен быть помещен в отдельную строку файла LMHOSTS, как это показано ниже:

#INCLUDE \\сервер1\разделяемый_ресурс\...\lmhosts

Примечание. Проследите, чтобы NetBIOS-имя, используемое в UNC-пути, можно было разрешить с помощью тега #PRE, если эта машина находится в другом сегменте сети.

- #BEGIN_ALTERNATE/#END_ALTERNATE

. Эти теги используются, чтобы обеспечить отказоустойчивость для тега #INCLUDE. Если поместить несколько тегов #INCLUDE между тегами #BEGIN_ALTERNATE и #END_ALTERNATE, как это показано ниже, то теги #INCLUDE будут обрабатываться по порядку, пока не будет выполнен успешный доступ к соответствующему файлу LMHOSTS. После успешного чтения этого файла все следующие теги #INCLUDE игнорируются и происходит переход к следующей строке после тега #END_ALTERNATE.

#BEGIN_ALTERNATE#INCLUDE \\сервер 1\разделяемый_ресурс\...\lmhosts#INCLUDE\\ сервер 2\разделяемый_ресурс\...\lmhosts#END_ALTERNATE

- \Oxhh

. Этот тег используется для задания специальных символов в именах NetBIOS по их шестнадцатеричным значениям. Если приложению требуется специальный символ в 16-й позиции имени NetBIOS, то вы можете задать его, заключив это имя в кавычки и применив \Oxhh в соответствующей позиции (с заменой hh шестнадцатеричным значением этого символа). \Oxhh заменяет только какой-либо один символ в имени NetBIOS. Вы должны включить нужное число пробелов, чтобы в имени было 16 символов, например:

139.41.129.18 "application \ox14"

Когда следует прекратить использование NetBIOS

Microsoft рекомендует переходить к более "чистой" реализации TCP/IP в сетевых окружениях Windows. Теперь уже не обязательно использовать NetBIOS over TCP/IP для разрешения имен, поскольку эти функции взяла на себя DNS. Кроме того, NetBIOS поддерживается только для совместимости с унаследованными системами и приложениями.

DNS просто лучше – это более масштабируемое и надежное решение для разрешения имен. Она выдержала испытание временем, и интернет является наилучшим примером ее успеха. Чтобы детальнее ознакомиться с DNS и ее влиянием на среду Windows, обратитесь к "Ознакомление с DNS" .

Как вы, вероятно, уже поняли, чем быстрее вы прекратите использовать NetBIOS, тем лучше станет ваша среда Windows. Первый шаг – это модернизировать клиентов прежних версий Windows, перейдя к текущей версии Windows.

К сожалению, модернизация не позволит полностью выполнить вашу задачу. Вам придется также проверить, работают ли у вас приложения, которые зависят от NetBIOS. Если у вас есть такие приложения и они все еще нужны вам, обратитесь к поставщику, чтобы узнать, нет ли у него модернизированной версии, которая не использует NetBIOS (для начала проверьте свою версию Microsoft Office). После того как вы отключите NetBIOS, любые приложения, которые основываются на этой службе, перестанут правильно работать или не будут работать совсем. И последний шаг – это фактическое отключение NetBIOS на всех машинах Windows Server 2003/XP/2000. Для этого выполните следующие шаги.

- В меню Start\Settings выберите Network Connections.

- Щелкните правой кнопкой на значке Local Area Connection и выберите пункт Properties.

- Выберите Internet Protocol (TCP/IP) и щелкните на кнопке Properties.

- В диалоговом окне Properties щелкните на кнопке Advanced, чтобы появилось диалоговое окно Advanced TCP/IP Settings.

- Перейдите во вкладку WINS и выберите вариант Disable NetBIOS over TCP/IP (Отключить NetBIOS поверх TCP/IP).

- Два раза щелкните на кнопках OK и затем щелкните на кнопке Close.

Музыка «ВКонтакте» станет платной до конца года Правда ли что вк будет платным

Музыка «ВКонтакте» станет платной до конца года Правда ли что вк будет платным Huawei GR5 - Технические характеристики Преимущества и недостатки новой версии

Huawei GR5 - Технические характеристики Преимущества и недостатки новой версии Человек меня не слышит в скайпе

Человек меня не слышит в скайпе